Tentatives de Phishing

-

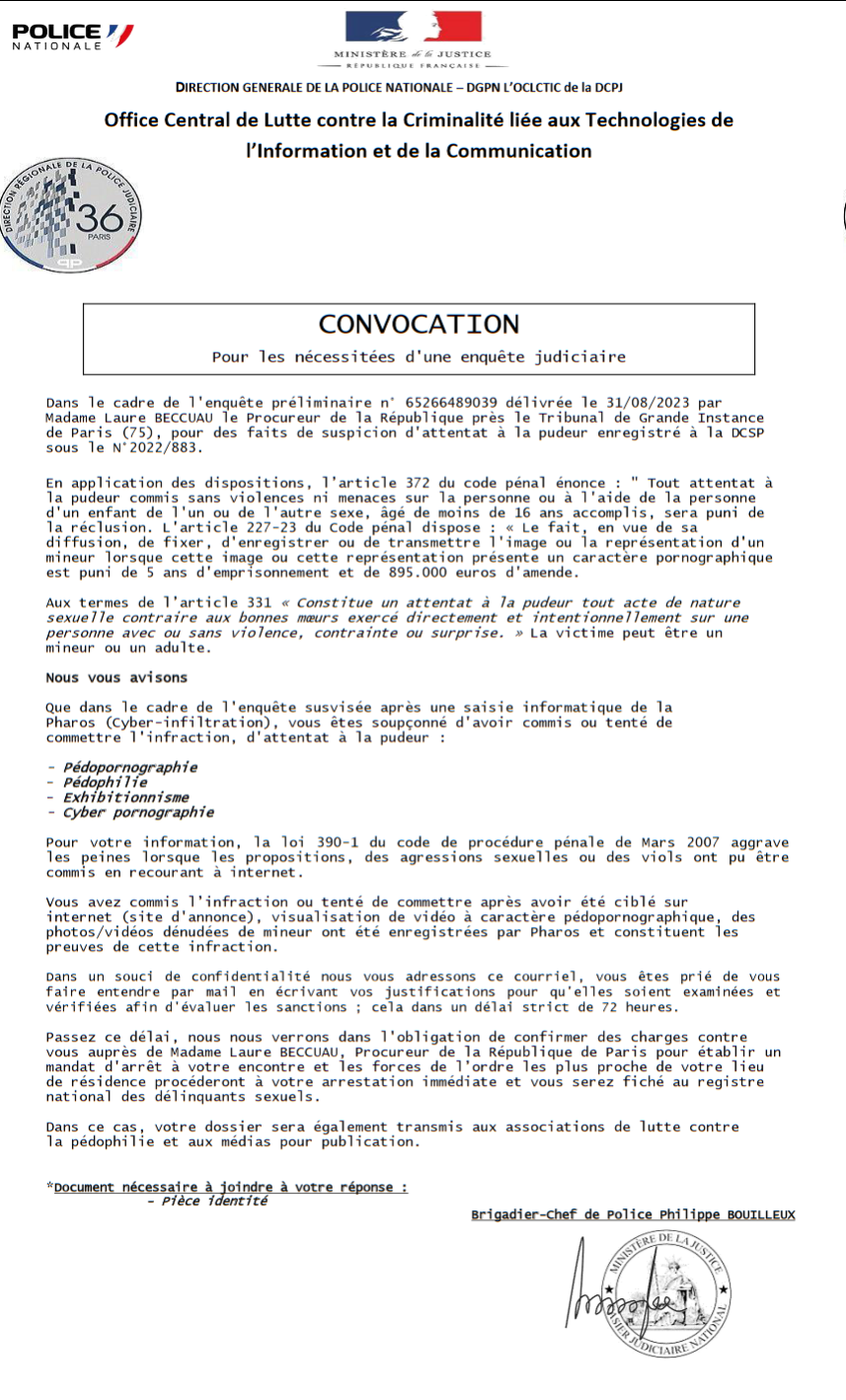

Gare aux fausses convocations d’Europol

L’Office fédéral de la police (FedPol) lance un avertissement. De nombreux mails qui sont des arnaques continuent de circuler en nombre. Il s’agit notamment d’une soi-disant convocation au nom d’Europol, l’agence européenne de police criminelle. La personne qui la reçoit apprend qu’elle a été identifiée sur des sites internet par la brigade des mineurs, donc sous-entendu qu’il s’agit de sites pédopornographiques. On lui demande alors soit de rédiger un courriel écrit de justification dans les 72 heures à l’expéditeur, soit de payer une caution pour éviter une arrestation.

En observant mieux le message, on aperçoit assez vite les incohérences et erreurs qui prouvent qu’il s’agit d’un faux. Comme le curieux terme «Ministre responsable Drapeau de la Belgique», des caractères étranges dans le corps du texte ou l’absence d’accents. FedPol indique qu’il ne faut évidemment pas répondre à ce genre de courrier et les signaler au centre national pour la cybersécurité (NCSC).

Source: https://www.lematin.ch/story/gare-aux-fausses-convocations-de-police-121248204751

-

Raccoon Admin Seeder I.T Guy Windowsien Apple User Gamer GNU-Linux User Teama répondu à duJambon le dernière édition par

@dujambon tout l’entête de la convocation parait suspect.

-

@raccoon D’après l’article, le texte aussi est pourri, mais il fait quand même des victimes…

-

Facebook Marketplace

En guise de prévention, la police fédérale (Belge) a récemment mis en garde contre des fraudes sur Marketplace: “Marketplace est devenue une des plateformes préférées des escrocs. Un indice: ils vous demanderont par exemple d’utiliser votre Digipass pour recevoir votre argent. Ce n’est pas normal”.

Le commissaire Olivier Bogaert, expert en cybercriminalité, a donné l’exemple d’une certaine Myriam sur le site web de la police fédérale: “Après y avoir proposé plusieurs articles, elle reçoit un message d’un monsieur qui se dit intéressé. Il lui explique qu’il veut acheter deux des objets et qu’il va passer par Mondial Relay ou Bpost pour le transport. Myriam lui répond qu’elle est d’accord et rapidement, elle reçoit un mail de Mondial Relay pour lui signaler que le monsieur a versé 95 euros sur leur compte et que pour recevoir ce montant sur le sien, elle doit se créer un identifiant sur le site. Myriam s’y connecte et crée donc un identifiant. Le site en question lui réclame également ses données bancaires et une confirmation via son digipass”.

Bons réflexesLe doute s’installe: “Elle décide de contacter Mondial Relay par téléphone, après avoir trouvé leurs coordonnées sur leur site officiel. Elle reçoit alors confirmation qu’il s’agit bien d’une arnaque. Myriam décide donc de reprendre contact avec l’acheteur et lui précise qu’elle craint l’arnaque. Il va alors tenter de la rassurer, mais Myriam ne donnera pas suite. Et, après avoir signalé dans le groupe qu’il s’agissait clairement d’une fraude, elle constate que l’acheteur a disparu. Dans les heures qui ont suivi, Myriam a encore reçu deux appels d’un certain Christian Desmet, se disant membre de Mondial Relay. Elle lui demande des précisions et là, sans surprise, il raccroche”.

Ce comportement a évité à Myriam de se faire plumer tout en protégeant d’autres victimes potentielles. Prévenir les autres utilisateurs de Marketplace était la bonne chose à faire. Olivier Bogaert donne un conseil supplémentaire: “N’hésitez pas non plus à signaler le profil de cette personne à Facebook pour qu’il puisse être bloqué”.

-

ça serait bien que parfois les gens jettent un oeil à la barre d’adresse!

-

undefined Pollux a fait référence à ce sujet sur

undefined Pollux a fait référence à ce sujet sur

-

undefined Pollux a fait référence à ce sujet sur

undefined Pollux a fait référence à ce sujet sur

-

Je me suis fait emegistrer.

Nooooooooooooon.

Nooooooooooooon. -

Arnaques à l’énergie : le nouvel eldorado des cybercriminels

De nombreux escrocs profitent de la hausse des tarifs de l’énergie pour mieux tromper les consommateurs. Leurs faux sites sont quasiment indétectables, même pour les professionnels.

Les prix de l’électricité bloqués pendant trois ans ? Didier, 45 ans, a bondi sur l’occasion lorsqu’il a vu apparaître sur Facebook cette publicité pour le fournisseur d’énergie Engie. Soucieux d’économiser quelques euros, l’informaticien a cliqué sur ladite annonce commerciale, rentré ses informations bancaires… et puis plus rien. «C’était une offre factice. J’ai été débité de 786 euros», se remémore-t-il, mal à l’aise. Derrière cette publicité se cachait un cybercriminel usurpant l’identité du groupe industriel français.

L’histoire de Didier n’est pas un cas à part. Ils sont des centaines à s’être fait avoir par ce type de sites frauduleux liés à l’énergie : contrats de gaz ou d’électricité, achats de granulés ou de poêles à bois…

Article pour abonnés

Et c’est pas tout, mais c’est pas tout:

Arnaque énergie : attention à ce SMS de votre département ou de votre région qui promet des économies

Ces derniers jours, des escrocs se font passer pour une région ou un département en envoyant des SMS, promettant de réduire votre consommation énergétique. L’arnaque a notamment été repérée dans les Hauts-de-France ou encore dans le Val-de-Marne, rapporte BFMTV.

“La région Hauts-de-France vous permet d’économiser plus de 70 % sur votre consommation énergétique”, ont ainsi reçu des habitants de cette région du nord.

Il s’agit en réalité d’une tentative d’hameçonnage. Le but est de soutirer de l’argent aux victimes en récoltant un certain nombre de données personnelles, via un lien envoyé dans le SMS.

[Alerte #arnaque] Usurpation d’identité de la Région #hautsdefrance en cours.

? Si vous recevez ce sms, veuillez ne pas y donner suite, c’est une fausse information.

️ Soyez vigilants et partagez cette information autour de vous. pic.twitter.com/BAUpt1syxd

️ Soyez vigilants et partagez cette information autour de vous. pic.twitter.com/BAUpt1syxd

— Région Hauts-de-France (@hautsdefrance) December 26, 2022Prenez garde aux arnaques

Utilisation frauduleuse du nom / logo du Conseil départemental, fausses publications sur les réseaux sociaux, faux prospectus publicitaires, démarchage téléphonique…

Attention, le Département n’est pas à l’origine de ces publicités.

Restez vigilants pic.twitter.com/eBkBAVpYwR

— Val-de-Marne (@valdemarne_94) December 22, 2022 -

Alerte Booking.com

Depuis fin décembre, des cybercriminels prennent le contrôle de l’interface de la plateforme de réservation grâce à des techniques d’hameçonnage ciblé. Objectif : extorquer les données de paiement des internautes.

Des hôteliers et leurs clients sont la cible de cyberattaques visant leur interface avec la plateforme de réservations Booking.com, alerte vendredi le syndicat patronal de l’hôtellerie-restauration, le GNI, qui invite les professionnels victimes à se déconnecter du site, à avertir leurs clients et à déposer plainte. Depuis fin décembre, des cybercriminels prennent le contrôle de l’interface de certains professionnels avec Booking.com, grâce à des techniques d’hameçonnage ciblé et cherchent à extorquer des données de paiement aux internautes ayant utilisé la plateforme, alerte le GNI dans un mail à ses adhérents.

Ces messages invitent les hôteliers à cliquer sur un lien qui contient un fichier infectant leur PC de virus qui s’emparent de mots de passe permettant aux pirates de modifier le «nom d’enseigne, (les) coordonnées, chambres et tarifs» des établissements. Les pirates se font aussi passer pour l’hôtel auprès des clients de celui-ci, prenant contact soit via la messagerie de Booking.com soit via WhatsApp, pour les inviter à cliquer sur un lien et à fournir leurs coordonnées bancaires.

«Nous ne savons pas d’où vient la faille de sécurité, des hôteliers ou de Booking, mais le cybercriminel arrive à rentrer dans la messagerie de l’hôtelier et à récupérer les informations», a expliqué à l’AFP Véronique Martin, directrice du département Europe et numérique au GNI. «Il faut que les hôteliers déposent plainte et les clients aussi, ce qui permettra d’évaluer l’étendue de ces attaques», dit-elle, précisant avoir «identifié une douzaine d’hôteliers parisiens ciblés» par celles-ci. «Mais ce n’est certainement que la partie émergée de l’iceberg. Il faut éviter que ça s’étende sur toute la France, voire en Europe», estime Véronique Martin.

L’hôtelière parisienne Fabienne Ardouin, qui gère les hôtels France Albion et Helussi, a recensé «23 cas de fishing auprès de clients, dont cinq ont cliqué sur le lien et donné leurs informations de carte de crédit aux pirates», dit-elle à l’AFP. «J’ai tout de suite coupé ma connectivité avec le site: je n’ai plus de chambres à vendre sur Booking.com, je perds du chiffre d’affaires depuis une semaine», dit l’hôtelière qui préside la Commission numérique du GNI. Alertée, la plateforme est restée muette, poursuit-elle: «Ma chargée de compte vient de me dire qu’ils cherchaient toujours». Le GNI a saisi la plateforme cybermalveillance.gouv.fr et alerté la Répression des fraudes et la Cnil sur «le manque d’accompagnement de Booking.com dans cette faille de sécurité».

Pour Gérôme Billois, expert en cybersécurité de la société Wavestone, «les piratages de ce genre sur des plateformes sont extrêmement courants», avec une «augmentation de la qualité» de celles-ci: «les pirates parviennent à obtenir les identifiants et mots de passe en utilisant des scénarios très bien faits». Il appelle les plateformes à «mettre en place des procédures pour réagir très rapidement» en cas de cyberattaque. Sollicitée par l’AFP, la plateforme affirme que «la faille de sécurité ne provient pas de Booking.com» et assure que «les comptes concernés ont rapidement été verrouillés», et que «les voyageurs potentiellement concernés avaient été informés.»

-

Carrefour ne restitue pas systématiquement le montant des cagnottes dérobées. Et invite ses clients à « sécuriser leurs données ».

« Je me suis fait pirater ma carte Carrefour, nous écrit Fabienne, qui avait pris l’habitude de cagnotter toute l’année grâce au programme de fidélité de l’enseigne afin d’offrir des cadeaux de Noël à ses quatre filles. On a volé et utilisé les 207 € de ma cagnotte dans un magasin à Toulon, alors que je vis à Draguignan. »

Depuis plusieurs mois, 60 Millions reçoit des témoignages de ce type de la part de clients de Carrefour et, à un degré moindre, d’Auchan et de Super U. Le montant de la cagnotte déposée sur leur carte de fidélité, sur laquelle ils ont accumulé des dizaines, voire des centaines d’euros, a disparu du jour au lendemain.

Des cagnottes achetées au rabais sur le darknet

Des escrocs parviennent à se procurer les identifiants des comptes en question et à trouver le mot de passe, à l’aide d’un logiciel qui permet de « casser » les plus vulnérables. Ces données sont ensuite revendues sur des boutiques du darknet ou des forums Discord, souvent pour la moitié du montant de la cagnotte.

Ceux qui « achètent » ces données vident alors les cagnottes dans un magasin souvent situé à des centaines de kilomètres de celui du porteur. Le Télégramme raconte l’exemple d’un jeune Breton qui s’est procuré, contre seulement 15 €, les 40 € crédités sur le compte fidélité Carrefour d’une habitante du centre de la France. Dans les Hauts-de-France, une femme ayant dérobé plus de 4000 € sur des cartes Waaoh d’Auchan a été condamnée à six mois de prison, rapporte La Voix du Nord.

Pas plus d’une restitution d’argent chez Carrefour

La plupart du temps, les enseignes restituent sur une nouvelle carte les sommes dérobées après que la victime a rempli un formulaire d’attestation sur l’honneur.

Chez Carrefour, plusieurs clients ayant été victimes une seconde fois du même type de piratage se sont toutefois vu refuser tout remboursement. Lætitia a été dans ce cas. Voici le message qu’elle a reçu de la part du service clients Carrefour : « Je vous rappelle que vous êtes responsable de vos données personnelles et que cette action de recrédit ne sera réalisée qu’une seule fois. Je vous invite à sécuriser vos données. »

Éviter les mots de passe tels que « 1234 »

Contacté, Carrefour reconnaît « une augmentation des tentatives d’usurpation, qui restent cependant mesurées à date ». L’enseigne appelle ses clients à la plus grande vigilance. « Nous leur conseillons d’éviter de choisir des codes de cagnotte trop simples tels que les dates de naissance, les années de naissance ou les suites de chiffres type 1234. »

Les titulaires de la carte sont également incités à changer régulièrement leur mot de passe sur le compte Carrefour.fr et à « éviter à tout prix qu’il soit similaire à [celui] d’autres sites marchands qu’ils fréquentent ».

Source : 60millions-mag.com

-

Après, on peut aussi se poser la question de l’utilité de ces cartes

-

c’est juste des bases de données avec un checker, d’ou l’intérêt de mettre un mail et mot de passe différents partout

mais bon c’est dégueulasse de pas rembourser plus d’une fois

-

“il n’y a pas de petites économies”, un sou est un sou

se décarcasser à pirater une carte de fidélité, tout ça pour voler quelques euros je trouve ça pathétique ^^

-

undefined Raccoon a scindé ce sujet sur

undefined Raccoon a scindé ce sujet sur

-

merci pour ce post cliquez pas sur n’importe quoi

-

J’veux pas partir en prison

-

patricelg PW Addict DDL Rebelle Windowsien Ciné-Séries Club Membrea répondu à Raccoon le dernière édition par

@Raccoon Mais non, mais non. 10000 euros en échange de mon silence

Comme si les autorités allaient envoyer un mail à ces saloperies pour qu’ils aient le temps d’effacer les données… -

[…]

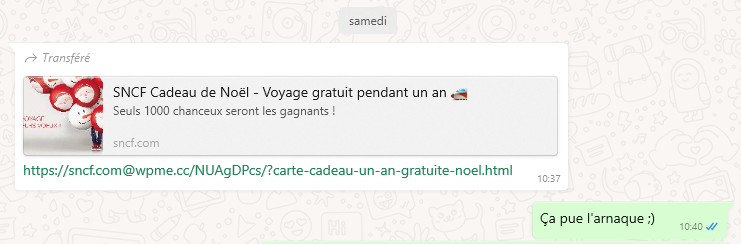

sncf.com@tentative.arnaque

Dans notre exemple, il s’agit de la SNCF, dont la bonne adresse est sncf.com, mais cela pourrait fonctionner avec n’importe quel autre site.

Comme vous pouvez le voir, des caractères supplémentaires se trouvent après l’extension. Cela arrive tout le temps, car les URL servent aussi à faire passer des paramètres et autres traceurs. Mais le « @ » à une signification particulière dans les URL, comme l’explique l’IETF. Le document date de 1994, autant dire que le sujet n’est pas récent.

On va simplifier un peu l’exemple de la RFC de l’IETF en prenant comme exemple : « //<user>:<password>@<host> » (host représente le nom de domaine, sncf.com dans notre exemple).

Il s’agit en fait d’une méthode d’identification directement via l’URL. On pourrait imaginer une adresse du genre « sebastien:[email protected] ». Dans ce cas, le site visé se trouve après l’@, les paramètres d’identification avant.

Des pirates détournent cette fonction en essayant de faire passer de faux sites pour de vrais sites. Dans l’image ci-dessus, on peut voir que l’URL est de la forme « sncf.com@site.extension ». Beaucoup de personnes risquent de penser, à tort, que sncf.com est le site cible, alors que c’est l’identifiant (qui ne sera pas utilisé dans le cas présent) !

Résultat des courses, on est redirigé vers le site malveillant, pensant arriver sur celui de la SNCF (ou d’un autre site légitime, vous avez compris l’idée). La prévisualisation dans WhatsApp laisse apparaitre un message alléchant, que l’on pourrait croire venant de la SNCF : « Cadeau de Noël - Voyage gratuit pendant un an ».

Les attaquants mettent alors en place un site reprenant les couleurs et la mise en page de celui de la SNCF. Ils peuvent ensuite récupérer des informations de ceux qui se laissent avoir.

[…]

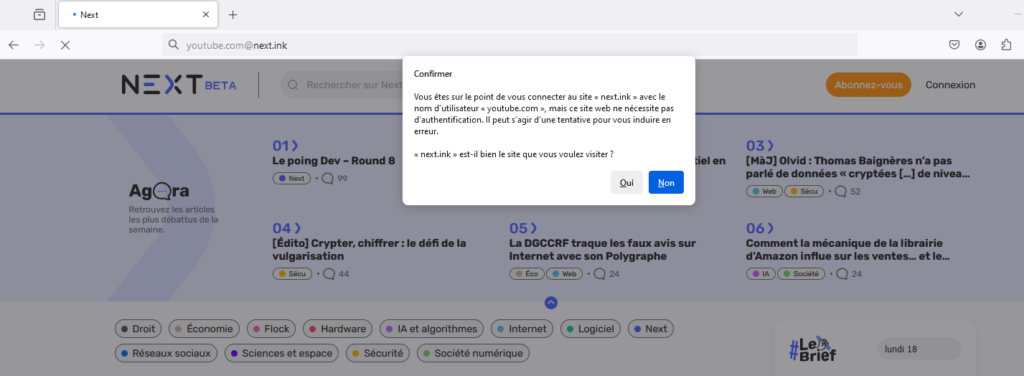

Firefox affiche un message d’alerte

On s’étonne quand même que les navigateurs redirigent les internautes sans autre forme de procès ni afficher le moindre message d’avertissement, d’autant que cette technique de manipulation existe depuis maintenant 20 ans. Ce n’est pas tout à fait exact, car il y a une exception : Firefox, qui demande une confirmation. Nous avons testé avec cette URL : « http://[email protected] », et un message d’alerte apparait :

« Vous êtes sur le point de vous connecter au site « next.ink » avec le nom d’utilisateur « youtube.com », mais ce site web ne nécessite pas d’authentification. Il peut s’agir d’une tentative pour vous induire en erreur.

« next.ink » est-il bien le site que vous voulez visiter ? »

Brave, Edge, Chrome et Safari n’en ont que faire et renvoient sans broncher vers le site derrière l’@ (aussi bien sous Windows que Linux). Il faut dire que c’est le comportement attendu par défaut selon la notice de l’IETF, mais les navigateurs feraient bien de prendre exemple sur Firefox.

Mozilla prend en effet le parti de prévenir les utilisateurs, ce qui peut être utile pour les néophytes. Pour les aguerris (qui savent ce qu’ils font), il est possible de désactiver cette confirmation en ajoutant une entrée dans about:config : network.http.phishy-userpass-length, avec une valeur numérique à 255.

Source : next.ink

-

Swisscom a une bonne nouvelle pour moi!

Ben voyons:

Mais c’est bien sûr:

-

@michmich J’ai changé l’ID pour voir si ça donnait quelque chose sans prendre de risque:

https://nl.swisscom.com/r/?id=monculoui!

Et voilà le retour:

URL demandée ‘/r/?id=monculoui!’ ne peut être trouvé

Il semblerait que le site nl.swisscom.com soit un site de redirection de masse

Je ne vais pas le faire avec ton id, ça validerais surement ton e-mail comme pigeon

-

Tu as vu ils n’ont pas oublié le petit logo.