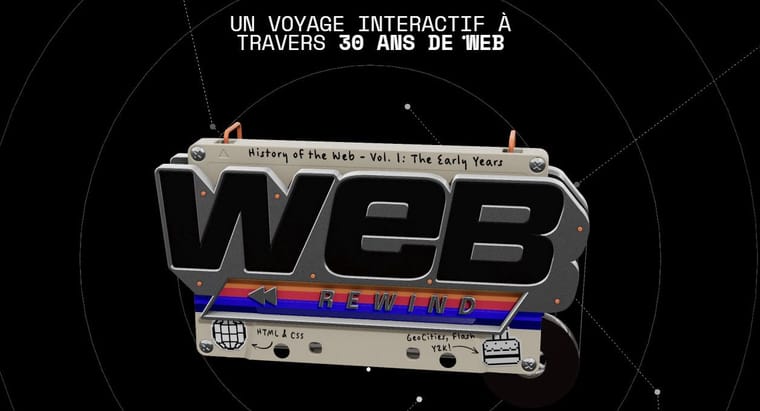

Pour ses 30 ans le navigateur Opéra a mis en ligne un site qui permet de retracer brièvement le web depuis 30 ans en sélectionnant 1 fait plus ou moins marquant par année.

Il y a également un jeu qui permet de gagner un voyage au CERN, pour l’avoir visité il y a 30 ans c’est une très chouette visite à faire.

Quelques faits :

Les PixelPioneers ne jouent pas, ils explorent des mondes. Ce sont des aventuriers numériques, à la recherche de chaque quête, chaque boss et chaque easter egg.

Les PixelPioneers ne jouent pas, ils explorent des mondes. Ce sont des aventuriers numériques, à la recherche de chaque quête, chaque boss et chaque easter egg.