C’est important de rendre accessibles les moyens de s’émanciper intellectuellement et techniquement…même si certains rament a s’en emparer…

D’ailleurs moi-même je ne comprends rien très régulièrement  …alors j’apprends…tout du moins j’essaie.

…alors j’apprends…tout du moins j’essaie.

Ce genre d’initiative me parait être de l’ordre de l’intérêt public. Moins le web est soumis à la centralisation des données, à la Silicon valley et consorts, mieux il se portera…je dirais même mieux le monde se portera a mon humble avis…

Disons qu’on a la demonstration ces derniers temps, que quand tu laisses les manettes à des gens aux intentions discutables, l’équilibre mondial est mis à rude épreuve.

Du coup plus de manettes…plus de maitre, ni de dieu…

-

[IPFS] Protocole Web permanent décentralisé

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé ipfs dev p2p décentralisé 1

1 Votes12 Messages1k Vues

1

1 Votes12 Messages1k Vues -

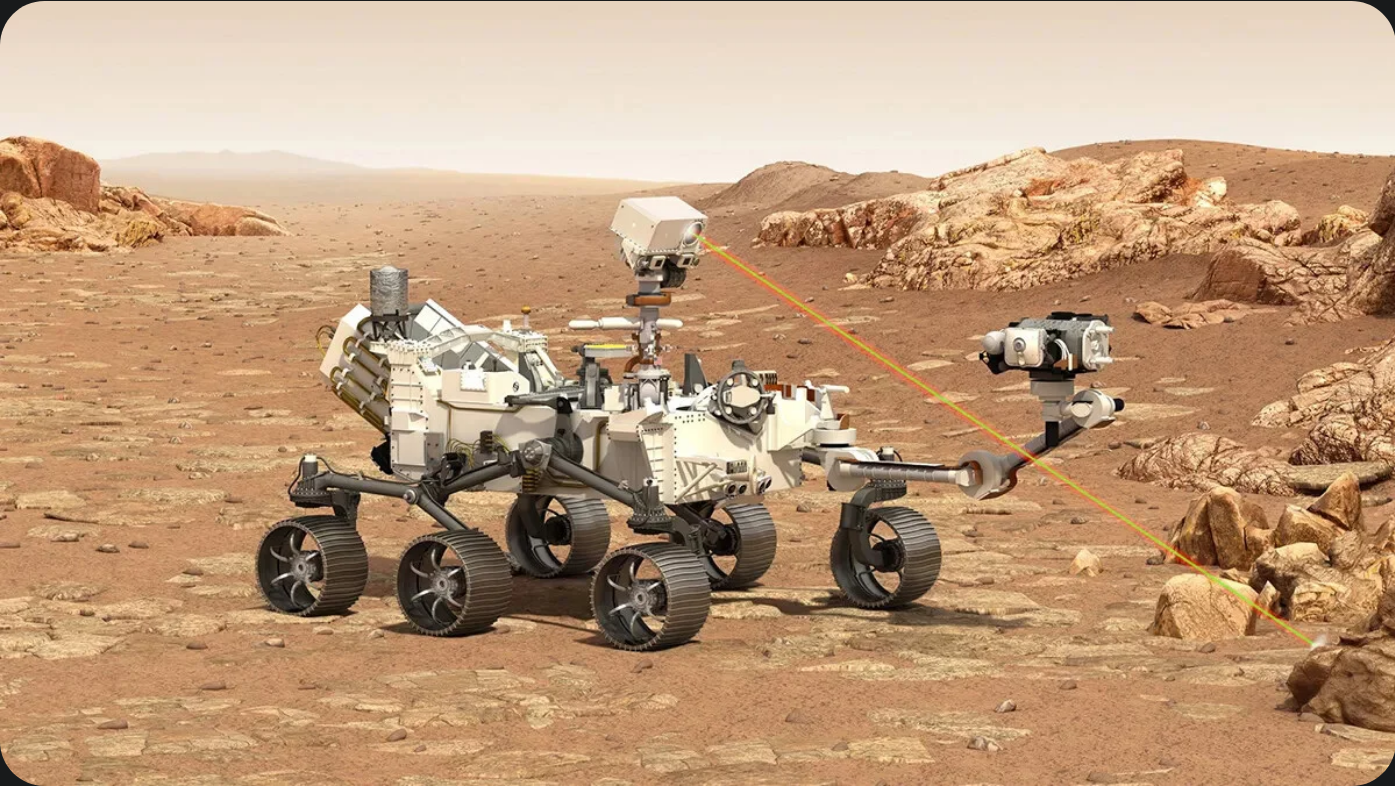

Comment la puce d’un vieux Samsung Galaxy S5 sauve la mission martienne Perseverance

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé 1

4 Votes2 Messages58 Vues

1

4 Votes2 Messages58 Vues -

Voitures électriques : ils testent +8 000 batteries et font une découverte surprenante sur leur longévité

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé3 Votes1 Messages56 Vues -

Zuckerberg pressé devant la justice de justifier la politique de Meta relative aux préados

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé2 Votes1 Messages34 Vues -

La France tourne le dos à Microsoft

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé5 Votes3 Messages97 Vues -

Nouveau téléviseur

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes28 Messages719 Vues -

L’assemblée adopte le texte autorisant les commerces à s’équiper de caméras dotées de l’IA

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé vidéosurveillance vsa1 Votes26 Messages253 Vues -

Tentatives de Phishing

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé phishing sécurité2 Votes56 Messages5k Vues -

Nouvel an chinois et évolution de la vitesse des des robots

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes13 Messages166 Vues -

La promesse des gestionnaires de mots de passe selon laquelle ils ne peuvent pas voir vos données n'est pas toujours vraie.

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes7 Messages100 Vues -

Après TikTok, ByteDance créé l’IA qui va détruire Hollywood : voici Seedance 2.0

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes6 Messages71 Vues -

pourquoi Waze et Google Maps ne donnent plus les trajets les plus rapides ?

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes1 Messages48 Vues -

Discord : la vérification d’âge se fait déjà berner par cet outil en ligne gratuit

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes1 Messages53 Vues -

30 ans plus tard, la Déclaration d’indépendance du cyberespace à l’épreuve de la réalité

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé4 Votes1 Messages35 Vues -

Un fluide peut stocker l'énergie solaire et la libérer sous forme de chaleur des mois plus tard.

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé4 Votes2 Messages35 Vues -

Les chariots de supermarché, c’est bientôt fini : voici ce qui les remplace

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé1 Votes11 Messages178 Vues -

Quand l’IA générative épuise ses adeptes

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé3 Votes5 Messages50 Vues -

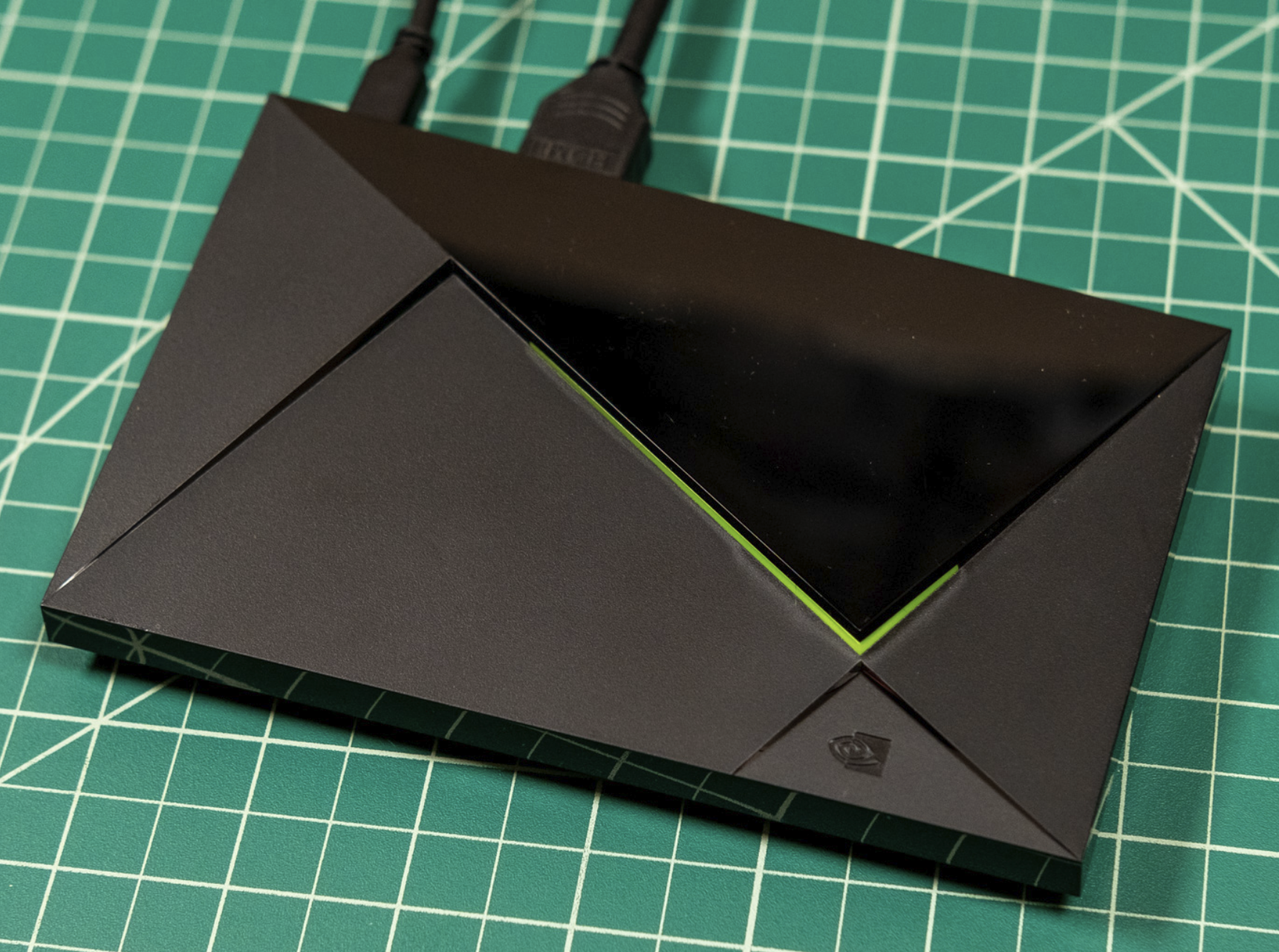

Au cœur des efforts déployés par Nvidia pendant 10 ans pour faire de la Shield TV l'appareil Android le plus à jour jamais conçu

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé 1

2 Votes21 Messages507 Vues

1

2 Votes21 Messages507 Vues -

Remplies d’eau et donc protégées des incendies, les batteries au zinc prêtes à conquérir les systèmes critiques

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé 1

3 Votes2 Messages51 Vues

1

3 Votes2 Messages51 Vues -

L'IA vous fait travailler plus, pas moins : bilan après 8 mois d'observation dans une entreprise tech

Suivi Ignoré Planifier Épinglé Verrouillé Déplacé3 Votes2 Messages61 Vues

L'actualité Warez & underground en continu