@Raccoon Oui en effer c est surprenant mais attendons la suite .

all

La force vive du forum, chacun apportant sa propre lumière, ses connaissances et ses passions. Ensemble, ils créent un univers riche d’échanges, de discussions et de découvertes. Leur devise : "Dans l’espace du forum, chaque étoile compte"

La force vive du forum, chacun apportant sa propre lumière, ses connaissances et ses passions. Ensemble, ils créent un univers riche d’échanges, de discussions et de découvertes. Leur devise : "Dans l’espace du forum, chaque étoile compte"

Messages

-

[Topic Unique] C411 -

[nzbnewzfrance?] est t'il down ou est-ce seulement moi ?Salut @timnzb oui tout à fait, je ne comparais pas l’activité de FAU à celle d’un forum, simplement le fond : le piratage.

Dans tous les cas je ne te souhaite évidemment aucun pépin, qu’on soit clair (vu l’ambiance du thread)

-

Cyberfraude: ça fichier!«On ne fait que ça toute la journée, Madame». Voilà ce que l’on me dit à la Police lorsque je dépose plainte pour cyberfraude. Camarades, on est entrés bien comme il faut dans le monde numérique mais on n’est pas sortis de l’auberge.

Pouf pouf, je rembobine. (C’est là que l’on voit que je suis une non digital native, aujourd’hui plus personne ne sait ce qu’est une bobine… Un truc de couture? Un visage? Une forme de talon vue à la fashion week?) Donc, il y a quelques semaines, je me suis fait pirater mon e-mail sur un réseau social, «ils» ont réussi à changer le mail, le mot de passe et le téléphone et «ils» ont probablement vendu toutes mes données sur le darknet. Comme j’ai été stupide et que j’avais mis mon e-mail perso (mea maxima culpa, je me flagellerai pour ça jusqu’au 9ème cercle de l’enfer de Dante), dans lequel il y avait de surcroît mon nom, «ils» ont pu accéder à tout ce qui y était lié ou presque.

Résultat: des gens ont fait des achats sur mon compte en ligne, ajouté une adresse, coché la case «paiement sur facture» et en voiture Simone, les paquets sont partis quelques heures après sans aucune vérification et sans avoir été payés. Il y a aussi «quelqu’un» qui s’est créé un profil Netflix chez moi. Une autre boutique en ligne a été infiltrée malgré la double authentification, mon mail a été bloqué par le fournisseur (et heureusement), mon profil de réseau social supprimé définitivement par une «assistance» automatique sans que je n’aie rien à dire et sans possibilité de le récupérer. Tous les jours, je recevais des notifications sur le fait que «quelqu’un» a essayé de se connecter, de changer ceci ou cela quelque part chez moi.

Au-delà de cette impression traumatisante de viol numérique, j’ai dû reparamétrer toute ma life en ligne, j’ai passé des dizaines d’heures au téléphone (j’ai tendance à exagérer, mais là je vous juuuure que non) avec des machines tapez 1,2,3 et retapez 1,2,3 et retapez 1,2,3 et finalement on vous dit que vous trouverez toutes les infos sur le site. J’ai très rarement réussi à communiquer avec un être humain et quand c’était le cas, j’ai souvent eu au bout du fil des gens qui se trouvaient manifestement dans un pays lointain (alors que le numéro est 0041), et qui me lisaient laborieusement des phrases toutes préparées, genre si le client demande ça, répondez ça.

J’ai fait des dizaines de «tickets» à des services techniques, dont la plupart n’ont abouti à rien (et on ne peut pas y répondre, le fameux no-reply, bien sûr) J’ai dû créer des e-mails poubelle, c’est-à-dire des e-mails que l’on peut supprimer sans dégâts. Changer tous les mots de passe. Supprimer plein de comptes et d’applications. Et ce n’est pas si facile, essayez, pour rire; on les ouvre en deux clics et on les ferme péniblement en deux semaines… si tout va bien. Je n’ai pas dormi pendant des jours, je n’osais plus ouvrir un téléphone ou un ordi, j’ai compris le sens de l’expression «péter un câble» et pour la première fois de ma vie, j’ai hésité à prendre un anxiolytique.

L’an passé, mon chat a eu des problèmes de vessie (oui je sais, là on est dans du grand journalisme) et il a dû prendre des quarts de Valium pour je cite «détendre l’urètre». Je me suis dit que comme il en restait quelques-uns, ça pourrait détendre chez moi autre chose que l’urètre. Bilan de cette apocalypse informatique: je n’ai pas perdu d’argent, mais quelques années de vie, ça oui.

J’ai beaucoup appris aussi. Comme le dit Kundera: la vie est ailleurs. Depuis le Covid, j’avais un sévère «syndrome de la cabane», je suis bien chez moi, j’ai de la peine à sortir, tout est désormais accessible depuis la maison adieu monde cruel je reste dans mon bunker. Eh bien fertig schluss, terminé, plus d’applis, plus de commandes en ligne, je (re)sors en présentiel, j’achète moins, je ne scrolle quasi plus, je dénumérise ma vie et je sens poindre comme une sorte de… soulagement. Merci les hackers, vous êtes des monstres enfoirés, mais vous m’avez rendu service, en fait.

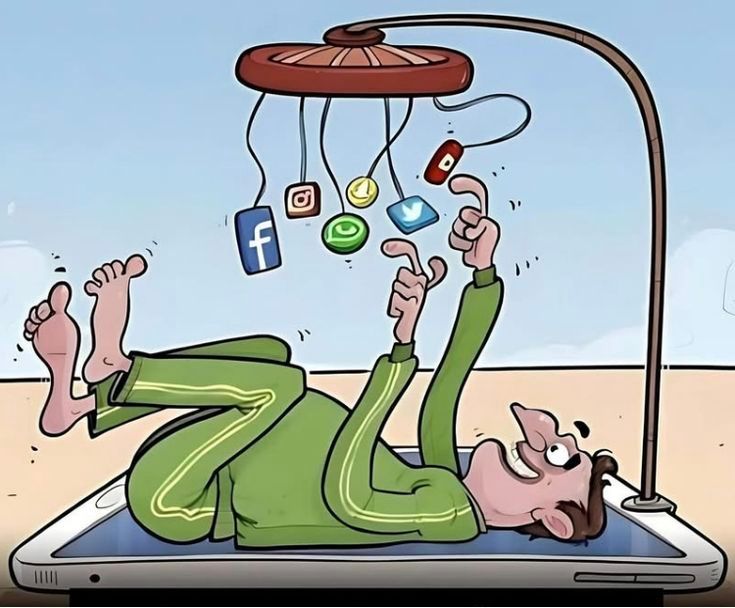

Bon, vous êtes sûrement moins nuls que moi avec, mais faites gaffe: des e-mails spécifiques pour les réseaux, pour le shopping et un très sécurisé pour vos affaires perso, pas de carte de crédit enregistrée, pas de site d’achat avec la fonction «payer sur facture», double authentification et tout le commerce. Et ouais, sortir de ce vortex algorithmique infernal. On ne va pas gaspiller nos précieuses années de vie et le peu d’argent qui nous reste à la fin du mois à enrichir les nababs de la Siliconne vallée (pardon les jeux de mots sont primaires mais je suis en post-trauma), ou bien? Ce ne sera pas facile car désormais tout passe par le smartphone, mais il y a de la marge, et on peut reprendre le contrôle sur certains de nos comportements.

Askdnb38cjueéorughéoiu5éowu96ghljscfojuh&wjljwhej ?ljwcljnc650nl-jlcjb+kjjks195

Pardon, ça m’a échappé. Ce n’est pas mon chat qui marche sur le clavier. C’est mon nouveau mot de passe.

Source: https://www.lematin.ch/story/vu-par-martina-chyba-cyberfraude-ca-fichier-103524843

-

[Topic Unique] 357ISO [DDL]@michmich Je me rappel plus dans quel film ou musique où ça dit “Les règles sont faites pour les entravé”!

Je pense, mais si y a pas d’abus et d’automodération sinon t’imagines pas le cirque, le cirque oui mais dans ma board, vu que je pense que chacun a des limites comme même ! -

Un peu d'humour en image

-

À Marseille, la DZ Mafia déploie drones thermiques et brouillage GNSSQu’on leur envoie les ukrainiens, ils en bouffent par palettes des dronistes!

-

[Topic Unique] YGG-LeakPour faire court, moins il y a de seeders moins ça marche, mais sur ygg avec un seeder, tu étais foutu de t’en sortir.

-

[sondage] L’âge sur PW@El-Bbz si j’étais blindé de thunes, je monterais une maison de retraite, avec rock, beuh, et plein d’autres trucs à volonté, j’ai visité quelque membres de ma famille en maison de retraite (je refuse le terme EHPAD) et c’est tristounet à souhait, tout ce bordel devrait être auto-géré par les membres, et si ça dérape et qu’il y a de la casse, et bin c’est pas grave, au moins ils s’éclateraient comme nous dans notre jeunesse insouciante.

Lundi: tricot & charcuterie

Mardi: beuh & scrapbooking (attention avec les ciseaux)

Mercredi: putes & champagne

Jeudi: repos (faut pas déconner non plus)

Vendredi: jeux vidéo & dégustation vinicole

Samedi: foutre la merde dans les super-marché quand c’est bondé

Dimanche: la messe pour ceux qui veulent dormir & thé dansant l’après-midiOn va être bien!

-

[Topic Unique] La caleLe navire lève l’encre quelques jours, mais une boîte aux lettres a été soigneusement laissée sur le quai de cette forêt enchantée, toutes les lettres seront lues dès le retour du navire dimanche.