Les systèmes d’exploitation immuables : sécurité et fiabilité au cœur de l’OS

Les systèmes d’exploitation immuables représentent une avancée significative dans le domaine de la sécurité et de la stabilité de nos systèmes informatique.

Contrairement aux OS traditionnels, ils sont conçus pour être inaltérables dans leur fonctionnement, offrant ainsi une base solide pour des environnements fiables et sécurisés.

Qu’est-ce qu’un système d’exploitation immuable ?

Un système d’exploitation immuable est structuré de manière à ce que ses fichiers système soient montés en lecture seule.

Cela signifie qu’une fois le système déployé, aucune modification directe n’est possible sans passer par un processus de mise à jour contrôlé.

Les mises à jour sont généralement dites atomiques, c’est-à-dire qu’elles sont appliquées en une seule opération complète, réduisant ainsi les risques d’erreurs ou de configurations incohérentes.

Avantages des systèmes immuables

🔐 Sécurité renforcée

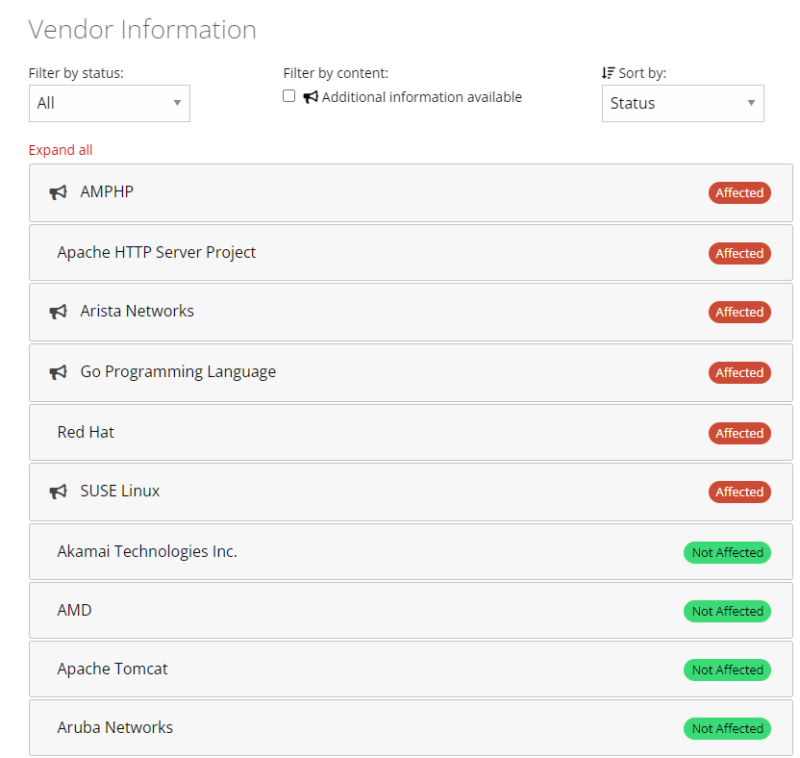

L’immutabilité empêche les modifications non autorisées du système.

Réduction de la surface d’attaque pour les logiciels malveillants.

Possibilité de restaurer rapidement une version stable en cas de compromission.

⚙️ Stabilité accrue

Élimination des variations entre les configurations des systèmes.

Meilleure cohérence dans les déploiements à grande échelle.

Moins de dérives de configuration.

🛠️ Gestion simplifiée

Mises à jour atomiques et possibilité de rollback facile via GRUB ou autres gestionnaires de boot.

Réduction des interventions manuelles.

Moins de temps d’arrêt lors des mises à jour critiques.

Intégration dans les environnements DevOps

Les systèmes immuables s’intègrent naturellement dans les pratiques DevOps, favorisant l’automatisation et la reproductibilité des environnements.

Ils permettent une gestion efficace des configurations et facilitent les tests en assurant que chaque instance du système est identique à une autre.

Quelques systèmes d’exploitation immuables existants

🧊 Fedora Silverblue

Distribution basée sur Fedora avec GNOME. Utilise un système de fichiers en lecture seule et des mises à jour atomiques.

Idéale pour les développeurs en quête de stabilité et de prévisibilité.

🧊 Fedora Kinoite

Version de Silverblue avec KDE Plasma comme environnement de bureau.

🧊 openSUSE Aeon & Kalpa

Basées sur openSUSE MicroOS, Aeon (GNOME) et Kalpa (KDE) offrent des environnements de bureau immuables avec Flatpak et conteneurs pour les applications.

🧊 CarbonOS

Distribution orientée vers une expérience utilisateur fluide, tout en adoptant une architecture immuable pour maximiser sécurité et stabilité.

🧊 BlendOS

Pensée pour les créateurs de contenu (ex. utilisateurs de Blender). Offre une plateforme stable et sécurisée pour la création numérique.

🧊 VanillaOS

Propose un système en lecture seule et l’installation d’applications via un système de paquets séparé, renforçant la sécurité de l’environnement de bureau.

Cas d’utilisation

Les systèmes immuables sont particulièrement adaptés aux environnements nécessitant une haute sécurité et une grande stabilité, tels que :

Infrastructures cloud et clusters Kubernetes.

Postes de travail pour développeurs et administrateurs.

Systèmes en production exigeant fiabilité et cohérence.

N’importe quel poste pour particuliers cherchant la stabilité et la sécurité.

Conclusion

Adopter un système d’exploitation immuable, c’est faire le choix de la sécurité, de la stabilité, de la cohérence et de la simplicité.

Que ce soit pour une entreprise, un administrateur système, un développeur ou même un utilisateur particulier soucieux de préserver l’intégrité de son poste, l’approche immuable apporte des bénéfices concrets : moins de pannes, moins de configurations à gérer, et une protection accrue contre les menaces.

Dans un monde où les systèmes deviennent de plus en plus complexes, choisir un OS immuable, c’est aussi choisir une expérience plus sereine, prévisible et adaptée à une informatique moderne, automatisée et résiliente.