Le site est ultra bien fait.

J’ai juste désactivé les effets qui m’ont soulé au bon d’un moment mais c’est du bon gros boulot bien fait ^^

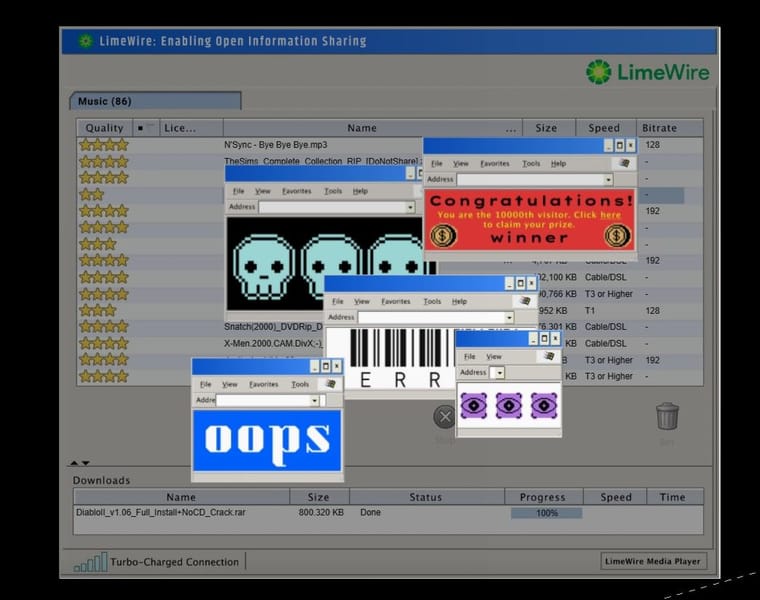

Celui avec Limewire (et d’autres) m’a fait sourire :

Ils contrôlent l’univers du forum et ils gouvernent le vaisseau numérique, de l’interface à l’hyperespace à travers les astres et les champs de données. Leur devise : "Un reboot pour rétablir la paix, un ban pour éliminer la menace""

Ils contrôlent l’univers du forum et ils gouvernent le vaisseau numérique, de l’interface à l’hyperespace à travers les astres et les champs de données. Leur devise : "Un reboot pour rétablir la paix, un ban pour éliminer la menace""

Le site est ultra bien fait.

J’ai juste désactivé les effets qui m’ont soulé au bon d’un moment mais c’est du bon gros boulot bien fait ^^

Celui avec Limewire (et d’autres) m’a fait sourire :

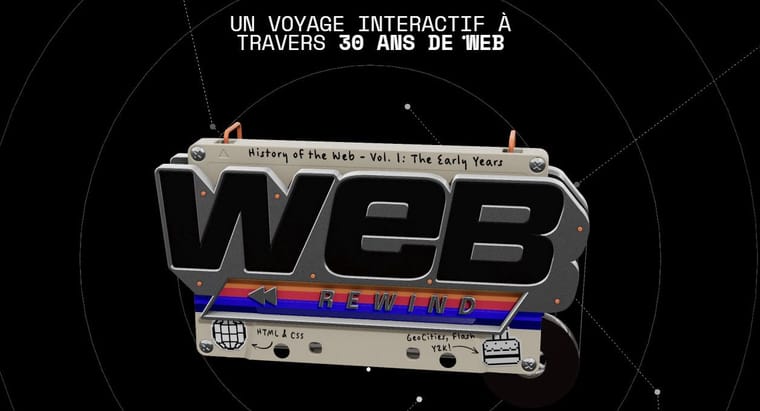

Pour ses 30 ans le navigateur Opéra a mis en ligne un site qui permet de retracer brièvement le web depuis 30 ans en sélectionnant 1 fait plus ou moins marquant par année.

Il y a également un jeu qui permet de gagner un voyage au CERN, pour l’avoir visité il y a 30 ans c’est une très chouette visite à faire.

Quelques faits :

Comment avez-vous connu Planète Warez ? : Au détour d’un forum de…hifi !

Bienvenur ,

Alors là, le contexte m’intéresse si tu peux développer ?

Salut @glycérine et bienvenue sur le forum.

Ca fait plaisir tous ces nouveaux qui s’inscrivent en ce moment.

Et dire que ma tune va là-dedans…

C411 est le tracker français parmi les nouveaux sur lequel j’ai le plus seedé sans aucune difficulté avec une 60aine de partages, je suis à 2.3 To d’upload.

Le pire étant le petit Gemini, chaque fois que je prends un fichier, je finis par recevoir un MP pour m’informer qu’il a été supprimé. J’ai tenté d’uploadé 2 oeuvres, acceptées puis finalement supprimées quelques jours plus tard.

sans oublier la partouze géante du samedi soir ^^

@Aerya said:

https://next.ink/12091/101873-usenet-editeur-newsoo-fr-condamne-a-six-mois-prison-20-000-euros-pour-sacem/

J’ai retrouvé l’archive de la discussion Wareziens sur laquel le mec de Newsoo présentait son projet, il y a quelques pages archivées

Comme d’hab, nos policiers ont du talent mouhahaha