Irréductibles Gaulois

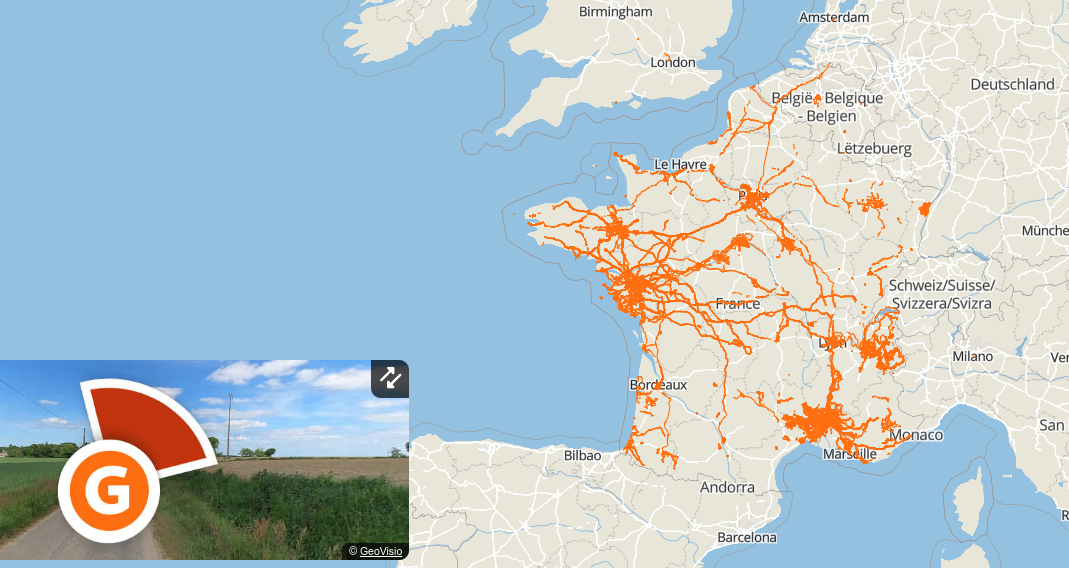

Une start-up d’État, lancée en 2022**, portée par l’IGN, Etatlab et soutenue par OpenStreetMap, propose désormais 14 millions d’images, partagées par 174 contributeurs, sous licences libres.**

« Pour s’affranchir de Google Street View, l’État joue collectif », titre Acteurs Publics. La « Base vues immersives libres » Panoramax, sponsorisé par la Direction interministérielle du numérique et l’Institut national de l’information géographique et forestière (IGN) et porté par son incubateur La Fabrique des géocommuns, propose en effet de « crowd-sourcer » cette alternative libre à Street View.

« Une idée qui ne date pas d’hier et que porte, depuis déjà dix ans, Christian Quest, contributeur historique de la communauté OpenStreetMap et aujourd’hui en poste à Etalab », précise Acteurs Publics.

https://peertube.amicale.net/videos/embed/559c1f5b-f78a-44b8-a75f-9246297919ad

Un nouvel horizon pour l’IGN, celui des géo-communs

Le projet fait suite à une consultation [.pdf] lancée par l’IGN en 2021 visant à « dessiner avec les producteurs et utilisateurs de l’information géographique, un nouvel horizon pour l’IGN, celui des géo-communs ».

L’institut géographique y expliquait qu’ « après l’ouverture et la gratuité de l’essentiel des données de l’IGN depuis le 1er janvier 2021, l’IGN souhaite s’inscrire plus largement dans une dynamique de “communs” », afin de « participer à la construction de ressources produites et gérées collectivement selon une gouvernance ouverte, partagées auprès du plus grand nombre ».

L’enjeu était d’ « inviter un large écosystème d’acteurs » à se pencher sur les principales ressources de l’information géographique (bases de données, outils et services de diffusion numériques, dispositifs scientifiques…) et les principaux usages (mobilité, ville durable, agriculture, forêt, aide à la décision publique…).

Le nom a été choisi suite à un appel à propositions suivi d’un vote de 48 personnes ayant placé Panoramax (27 % de votes) devant LibresVues (15 %), Immerpix (13 %), Géovisio (11 %), Openrama (8 %), MacadaCam (6 %), GeoloPhoto, ViaLibera, Viapanorama et VuesImmersivesPartagées (4 %).

118 contributeurs ayant couvert 90 000 km

Panoramax fédère depuis les initiatives d’une « large communauté » composée de collectivités, contributeurs OpenStreetMap, IGN, services publics, et « participant au géocommun de bases de vues de terrain ».

Les collectivités locales, les gestionnaires de réseaux et d’autres acteurs ont en effet « besoin d’actualiser en permanence l’inventaire du patrimoine mobilier urbain et des voiries : panneaux, poteaux, affleurants, équipements, pistes cyclables, trottoirs, etc. », précise la start-up d’État.

Représentation des objets que le projet Panoramax veut reconnaître

Panoramax

Pour autant, « la collecte, le partage et l’utilisation de ces données restent compliqués ». Google Street View, Mapillary et KartaView (ex-OpenStreetCam) posent en effet des problèmes de licences, de dépendance à des sociétés privées « dont la stratégie n’est pas orientée vers l’ouverture des données ou dont la stratégie n’est pas claire », etc.

Lancée en 2022, Panoramax revendique sur son site 118 contributeurs ayant couvert 90 000 km et partagé sur les instances IGN France et OpenStreetMap France plus de 10 millions de photos (360° ou non) dans des standards ouverts et des licences de réutilisation libres, via des services mutualisés ou auto-hébergés.

Acteurs Publics évoque même « plus de 13 millions de photos ». Le projet, copiloté par une équipe de 8 personnes, est doté d’un budget de 740 000 euros pour 2024. Contacté, Christian Quest nous répond « on est actuellement à 14M de photos et 174 contributeurs ».

Une brique logicielle d’anonymisation des images

Entre autres fonctionnalités, ils ont développé une brique logicielle d’anonymisation des images (floutage des personnes et plaques d’immatriculation des véhicules).

Ils travaillent également sur des indicateurs « en cours de définition » pour « mesurer la montée en puissance du commun » (nombre de vues, de contributions, de km linéaires couverts, de services à valeur ajoutée créés à partir des données du commun, etc.) et l’impact en termes de solutions (réduction des déplacements d’agents publics, réutilisations différentes, etc.).

« À l’aide de l’intelligence artificielle », précise le site de Panoramax, « il est possible de détecter et de classer des objets visibles sur les images, comme les panneaux routiers ou le mobilier urbain ». Des données d’exemple seront prochainement disponibles « sous licence ouverte ».

Certaines collectivités locales « disposent déjà d’une banque d’images de leur territoire, commandée à un opérateur privé, pour leurs propres besoins », afin de « _dresser l’inventaire de leur mobilier urbain, recenser les arrêts de bus, cibler les interventions en matière de paysagisme ou de réseaux télécom_s », précise à Acteurs Publics Amélie Crépin, ingénieure à l’IGN et « intrapreneuse » de Panoramax.

Photo de l'intérieur d'un édifice religieux versé sur Panoramax

Panoramax

La banque d’images est également alimentée par des projets étudiants menés par des universités, et des « contributeurs volontaires qui, munis d’une caméra GoPro ou d’un simple smartphone, sillonnent et capturent leur environnement, à pied, en voiture ou même à vélo », et gyroroue. Certains contributeurs ont également profité de l’occasion pour photographier l’intérieur de certains monuments.

Des discussions ont par ailleurs été engagées avec les gendarmes et les pompiers, « pour installer des caméras sur leurs véhicules et profiter de leurs tournées pour baliser le maximum d’axes routiers », précise AP.

Une application mobile est en préparation

Un projet mené avec le Centre d’études et d’expertise sur les risques, l’environnement, la mobilité et l’aménagement (Cerema) prévoit d’ « automatiser la détection des passages piétons pour ensuite mieux les sécuriser ».

Un autre vise à « détecter et catégoriser les panneaux de signalisation, par exemple pour recenser toutes les places de stationnement pour personnes à mobilité réduite ». Panoramax en aurait d’ores et déjà identifié près de 50 000, sur les 3,4 millions de panneaux détectés dans les photos versées sur Panoramax.

L’objectif, pour fin 2024, serait d’accélérer les réutilisations, d’arriver à enrôler 250 contributeurs pour parvenir à photo-cartographier 150 000 km et parvenir à 30 millions de photos.

Les volontaires pourront s’inspirer de ces tutoriels, de ce « Guide pour débuter à Panoramax » ou de cet autre mode d’emploi, consulter les parties dédiées des forums d’OpenStreetMap et de Géocommuns qui lui sont consacrées, ou encore le compte Mastodon de Panoramax.

Un autre tuto explique comment récupérer ses photos de plateformes non libres, GAFAM, Mapillary et Kartaview, pour les reverser sur Panoramax.

Acteurs Publics souligne qu’une application mobile « est en préparation » afin de « faciliter la tâche des contributeurs ». Et « différents chantiers sont menés en simultané », pour s’assurer que les photos respectent bien le cadre légal (notamment concernant la vie privée), qu’elles ne sont pas hors sujet, ou encore pour clarifier et surtout harmoniser leur format et leur qualité.

Le site web ne précise pas la licence utilisée, sinon qu’elle « autorise toute personne à faire usage des données à titre commercial ». Wikipedia souligne de son côté que les images déposées sur l’instance OpenStreetMap France sont publiées sous licence CC-BY-SA-4.0 (Creative Commons Attribution Share Alike 4.0 International), et sous licence etalab-2.0 (Licence Ouverte / Open License) sur l’instance IGN. Le code, lui, est sur GitLab et GitHub.

Full disclosure : moji.fr, qui a racheté Next, fait partie des partenaires d’OpenStreetMap et héberge à titre bénévole huit de ses serveurs. Article mis à jour avec les chiffres fournis par Christian Quest.

Source : next.ink