Des hackeurs chinois infiltrent des boîtes mails du gouvernement américain

-

Le piratage a visé tout particulièrement des comptes de courriers électroniques d’un certain nombre d’agences fédérales, a indiqué le géant de l’informatique Microsoft, en évoquant un acteur “basé en Chine que Microsoft appelle Storm-0558". Storm-0558 a infiltré des boîtes mails d’environ 25 organisations dont plusieurs agences fédérales, a précisé Microsoft dans une note de blog postée tard mardi soir.

Microsoft n’a pas identifié les cibles visées, mais un porte-parole du département d’État a indiqué mercredi que le ministère chargé de formuler la diplomatie américaine avait été visé. “Le département d’État a détecté une activité anormale et a pris des mesures immédiates pour sécuriser nos systèmes d’informatiques et continuera à surveiller la situation de près”, a-t-il dit sans plus de précisions. “En matière de cybersécurité, nous ne dévoilons pas quelle a été notre réponse, et l’incident fait l’objet d’une enquête”, a-t-il ajouté.

Le conseiller à la sécurité nationale du président Joe Biden, Jake Sullivan, a fait part sur la chaîne de télévision ABC d’une activité de piratage qui a été “détectée assez rapidement”.

Fin mai, les États-Unis, des alliés occidentaux et Microsoft avaient déjà dénoncé un “cyber-acteur” parrainé par la Chine ayant infiltré les réseaux d’infrastructures critiques des États-Unis. Pékin avait alors démenti toute implication.

Il n’y a pas vraiment de surprise, mais si Microsoft se croyait inviolable…

-

Microsoft s’efforce d’obscurcir le rôle de cette faille zero-day qui a permis une violation de courrier électronique

Vendredi, Microsoft a tenté d’expliquer la cause d’une violation qui a permis à des pirates travaillant pour le gouvernement chinois d’accéder aux comptes de messagerie de 25 organisations, dont les départements d’État et du Commerce américains et d’autres organisations sensibles.

Dans un article publié vendredi , la société a indiqué que la compromission résultait de trois vulnérabilités exploitées dans son service de messagerie Exchange Online ou Azure Active Directory , un service d’identité qui gère l’authentification unique et multifacteur pour les grandes organisations. L’équipe Threat Intelligence de Microsoft a déclaré que Storm-0558, une équipe de piratage basée en Chine qui espionne au nom du gouvernement de ce pays, les a exploités à partir du 15 mai. Microsoft a chassé les attaquants le 16 juin après qu’un client a informé les chercheurs de l’entreprise de l’intrusion.

Dans le langage courant des professionnels de la sécurité, cela signifie que Storm-0558 a exploité les zero-days dans les services cloud de Microsoft. Un “zero-day” est une vulnérabilité connue ou exploitée par des tiers avant que le fournisseur n’ait un correctif pour cela. « Exploiter » signifie utiliser du code ou d’autres moyens pour déclencher une vulnérabilité d’une manière qui cause un préjudice au fournisseur ou à d’autres.

Alors que les deux conditions sont clairement remplies dans l’intrusion Storm-0558, le post de vendredi et deux autres publiés par Microsoft mardi, se plient en quatre pour éviter les mots « vulnérabilité » ou « zero-day ». Au lieu de cela, l’entreprise utilise des termes beaucoup plus amorphes tels que “problème”, “erreur” et “défaut” lorsqu’elle tente d’expliquer comment les pirates informatiques des États-nations ont suivi les comptes de messagerie de certains des plus gros clients de l’entreprise.

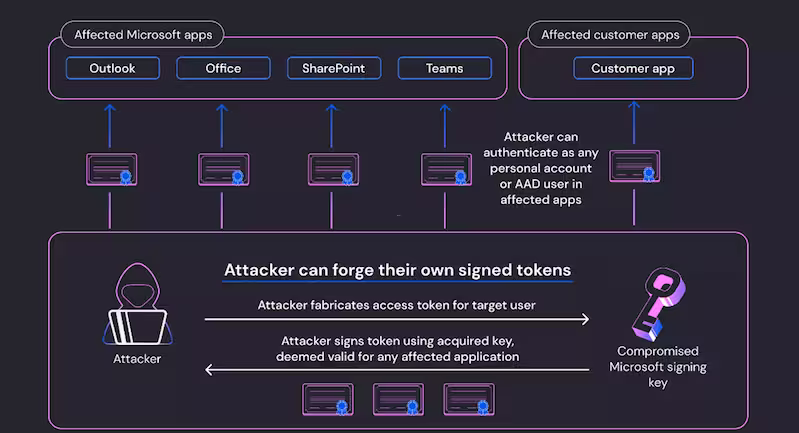

“Une analyse approfondie de l’activité d’Exchange Online a révélé qu’en fait l’acteur falsifiait des jetons Azure AD à l’aide d’une clé de signature de consommateur de compte Microsoft (MSA) acquise”, ont écrit vendredi des chercheurs de Microsoft. “Cela a été rendu possible par une erreur de validation dans le code Microsoft.”

Plus tard dans l’article, les chercheurs ont déclaré que Storm-0558 avait acquis une clé de signature inactive utilisée pour les comptes cloud grand public et avait réussi à l’utiliser pour forger des jetons pour Azure AD, un service cloud soi-disant fortifié qui, en fait, stocke les clés que des milliers des organisations utilisent pour gérer les connexions des comptes sur leurs réseaux internes et ceux basés sur le cloud.

“La méthode par laquelle l’acteur a acquis la clé fait l’objet d’une enquête en cours”, indique le message. “Bien que la clé ne soit destinée qu’aux comptes MSA, un problème de validation a permis de faire confiance à cette clé pour la signature des jetons Azure AD.”

Deux paragraphes plus tard, Microsoft a déclaré que Storm-0558 avait utilisé le jeton falsifié pour accéder aux comptes de messagerie Exchange via une interface de programmation pour Outlook Web Access (OWA). Les chercheurs ont écrit :

Une fois authentifié via un flux client légitime utilisant le jeton falsifié, l’auteur de la menace a accédé à l’API OWA pour récupérer un jeton pour Exchange Online à partir de l’API GetAccessTokenForResource utilisée par OWA. L’acteur a pu obtenir de nouveaux jetons d’accès en présentant un précédemment issu de cette API en raison d’un défaut de conception. Cette faille dans GetAccessTokenForResourceAPI a depuis été corrigée pour n’accepter que les jetons émis respectivement par Azure AD ou MSA. L’acteur a utilisé ces jetons pour récupérer les messages électroniques de l’API OWA.

Un résumé en clair de l’événement semblerait être : Microsoft a corrigé trois vulnérabilités dans son service cloud qui ont été découvertes après que Storm-0558 les ai exploitées pour accéder aux comptes clients. Il serait également utile que Microsoft fournisse une désignation de suivi dans le cadre du système CVE (Common Vulnerabilities and Exposures) comme le font les autres sociétés de cloud. Alors pourquoi Microsoft ne fait-il pas la même chose ?

“Je ne pense pas que Microsoft reconnaisse jamais les vulnérabilités de ses services cloud (il n’y a pas non plus de CVE pour le cloud), et vous ne dites pas de violation chez Microsoft”, a déclaré le chercheur indépendant Kevin Beaumont sur Mastodon . «Ils ont dit« exploiter »dans le blog MSRC original en relation avec les services cloud de Microsoft, et vous exploitez une vulnérabilité. Je pense donc qu’il est juste de dire que, oui, ils avaient des vulnérabilités. »

Microsoft a publié le commentaire suivant : “Nous n’avons aucune preuve que l’acteur a exploité un 0day.” Microsoft n’a pas précisé. Dans l’un des deux messages publiés mardi, Microsoft a déclaré : “L’acteur a exploité un problème de validation de jeton pour se faire passer pour les utilisateurs d’Azure AD et accéder au courrier de l’entreprise”. Ars a demandé des éclaircissements sur ce qui a été exploité par l’acteur menaçant.

En plus d’être opaque sur la cause profonde de la violation et son propre rôle dans celle-ci, Microsoft est sous le feu des critiques pour avoir dissimulé des détails que certaines des victimes auraient pu utiliser pour détecter l’intrusion, ce que les critiques ont appelé “la sécurité payante”. Selon la US Cybersecurity and Information Security Agency, une agence fédérale qui a été violée par Storm-0558, elle a découvert l’intrusion via des journaux d’audit qui suivent les connexions et d’autres événements importants affectant les événements cloud Microsoft des clients.

Cependant, Microsoft exige que les clients paient des frais supplémentaires pour accéder à ces enregistrements. Le coût d’une licence d’entreprise « E5 » permettant un tel accès est de 57 USD par mois et par utilisateur, contre un coût de licence E3 de 36 USD par mois et par client.

“Le fait que Microsoft n’autorise que ceux qui paient la somme supplémentaire pour la licence E5 à voir les fichiers journaux pertinents est, eh bien, quelque chose…” Will Dorman, analyste principal senior chez Analygence, a déclaré dans une interview. “Si vous n’êtes pas un client payant E5, vous perdez la possibilité de voir que vous avez été compromis.”

Alors que les divulgations de Microsoft ont été moins que claires dans le rôle que ses vulnérabilités ont joué dans la violation des comptes des organisations, la divulgation de vendredi fournit des indicateurs utiles que les gens peuvent utiliser pour déterminer s’ils ont été ciblés ou compromis par Storm-0558.

-

Un sénateur américain fustige Microsoft pour ses « pratiques de cybersécurité négligentes »

La réprimande fait suite à une récente violation qui a révélé les comptes de messagerie de fonctionnaires fédéraux américains.

Un sénateur américain demande au ministère de la Justice de tenir Microsoft responsable des “pratiques de cybersécurité négligentes” qui ont permis aux pirates informatiques chinois de voler des centaines de milliers d’e-mails à des clients du cloud, y compris des responsables des départements d’État et du commerce américains.

“Tenir Microsoft responsable de sa négligence nécessitera un effort pangouvernemental”, a écrit Ron Wyden (D-Ore.) dans une lettre . Il a été envoyé jeudi aux chefs du ministère de la Justice, de la Cybersecurity and Infrastructure Security Agency et de la Federal Trade Commission.

Les remarques de Wyden font écho à celles d’autres critiques qui disent que Microsoft retient des détails clés sur un piratage récent. Dans les divulgations concernant l’incident jusqu’à présent, Microsoft s’est plié en quatre pour éviter de dire que son infrastructure, y compris Azure Active Directory , une partie soi-disant renforcée des offres cloud de Microsoft que les grandes organisations utilisent pour gérer l’authentification unique et l’authentification multifacteur, a été violée. Les critiques ont déclaré que les détails que Microsoft a divulgués jusqu’à présent conduisent à la conclusion inéluctable que des vulnérabilités dans le code d’Azure AD et d’autres offres cloud ont été exploitées pour réussir le piratage.

Le fabricant de logiciels et fournisseur de cloud a indiqué que le compromis résultait du déclenchement de faiblesses dans Azure AD ou son service de messagerie Exchange Online. L’équipe Threat Intelligence de Microsoft a déclaré que Storm-0558, une équipe de piratage basée en Chine qui espionne au nom du gouvernement de ce pays, les a exploités à partir du 15 mai. Microsoft a chassé les attaquants le 16 juin après qu’un client a informé les chercheurs de l’entreprise de l’intrusion. À ce moment-là, Storm-0558 avait piraté des comptes appartenant à 25 organisations.

Microsoft a utilisé des termes amorphes tels que “problème”, “erreur” et “défaut” pour tenter d’expliquer comment les pirates de l’État-nation ont suivi les comptes de messagerie de certains des plus gros clients de l’entreprise. L’une de ces faiblesses a permis aux attaquants d’acquérir une clé de chiffrement de compte Microsoft expirée qui est utilisée pour connecter les consommateurs aux comptes Exchange. Il y a treize jours, la société a déclaré qu’elle ne savait pas encore comment Storm-0558 avait acquis la clé et qu’elle n’avait pas encore fourni de mises à jour depuis.

Microsoft a déclaré qu’une “analyse approfondie” a révélé que les pirates étaient capables d’utiliser le compte Microsoft, abrégé en MSA, clé pour forger des jetons de connexion Azure AD valides. Alors que Microsoft avait prévu que les clés MSA ne signent que des jetons pour les comptes personnels, les pirates ont réussi à l’utiliser pour signer des jetons pour accéder à Azure AD. La falsification, a déclaré Microsoft, “a été rendue possible par une erreur de validation dans le code Microsoft”.

Wyden a appelé le procureur général des États-Unis, Merrick B. Garland, la directrice de la Cybersecurity and Infrastructure Security Agency, Jen Easterly, et la présidente de la Federal Trade Commission, Lina Khan, à tenir Microsoft responsable de la violation. Il a accusé Microsoft de cacher le rôle qu’il a joué dans l’ attaque de la chaîne d’approvisionnement SolarWinds , que les pirates du Kremlin ont utilisée pour infecter 18 000 clients du fabricant de logiciels de gestion de réseau d’Austin, au Texas. Un sous-ensemble de ces clients, dont neuf agences fédérales et 100 organisations, ont reçu des attaques de suivi qui ont violé leurs réseaux.

Il a comparé ces pratiques dans l’affaire SolarWinds à celles qui, selon lui, ont conduit à la violation plus récente des départements du commerce et de l’État et des autres gros clients.

Dans la lettre de jeudi, Wyden a écrit :

Même avec les détails limités qui ont été rendus publics jusqu’à présent, Microsoft porte une responsabilité importante dans ce nouvel incident. Tout d’abord, Microsoft n’aurait pas dû avoir une seule clé squelette qui, une fois inévitablement volée, pourrait être utilisée pour falsifier l’accès aux communications privées de différents clients. Deuxièmement, comme l’a souligné Microsoft après l’incident de SolarWinds, les clés de chiffrement de grande valeur doivent être stockées dans un HSM, dont la seule fonction est d’empêcher le vol des clés de chiffrement. Mais l’admission de Microsoft selon laquelle ils ont maintenant déplacé les clés de chiffrement grand public vers un “magasin de clés renforcé utilisé pour nos systèmes d’entreprise” soulève de sérieuses questions quant à savoir si Microsoft a suivi ses propres conseils de sécurité et stocké ces clés dans un HSM. Troisièmement, la clé de chiffrement utilisée dans ce dernier piratage a été créée par Microsoft en 2016 et a expiré en 2021. Les directives fédérales en matière de cybersécurité, les meilleures pratiques de l’industrie et les propres recommandations de Microsoft aux clients imposent que les clés de chiffrement soient actualisées plus fréquemment, pour le très raison pour laquelle ils pourraient être compromis. Et les jetons d’authentification signés par une clé expirée n’auraient jamais dû être acceptés comme valides. Enfin, alors que les ingénieurs de Microsoft n’auraient jamais dû déployer de systèmes violant de tels principes de base en matière de cybersécurité, ces failles évidentes auraient dû être détectées par les audits de sécurité internes et externes de Microsoft. Le fait que ces failles n’aient pas été détectées soulève des questions sur les autres failles de cybersécurité graves que ces auditeurs ont également manquées.

Les remarques de Wyden sont intervenues six jours après que des chercheurs de la société de sécurité Wiz ont rapporté que la clé MSA acquise par les pirates leur donnait la possibilité de forger des jetons pour plusieurs types d’applications Azure Active Directory. Elles incluent toutes les applications prenant en charge l’authentification de compte personnel, telles que SharePoint, Teams, OneDrive et certaines applications personnalisées.

“L’impact total de cet incident est beaucoup plus important que ce que nous avions initialement compris”, ont écrit les chercheurs de Wiz. "Nous pensons que cet événement aura des implications durables sur notre confiance dans le cloud et les composants de base qui le soutiennent, surtout la couche d’identité qui est le tissu de base de tout ce que nous faisons dans le cloud. Nous devons en tirer des leçons et nous améliorer.

Invitée à répondre à l’affirmation de Wyden selon laquelle Microsoft n’a pas été transparent quant à son rôle dans la dernière violation, la société a publié une déclaration en deux phrases. “Cet incident démontre l’évolution des défis de la cybersécurité face aux attaques sophistiquées”, lit-on. “Nous continuons à travailler directement avec les agences gouvernementales sur ce problème et maintenons notre engagement à continuer de partager des informations sur le blog Microsoft Threat Intelligence.”

Wyden est connu depuis longtemps pour sa maîtrise des détails techniques liés à la cybersécurité et à la confidentialité, et sa dernière lettre ne fait pas exception. En discutant de l’incident de SolarWinds et de la réponse de Microsoft, le sénateur a écrit :

Ce n’est pas la première opération d’espionnage dans laquelle un gouvernement étranger a piraté les e-mails d’agences gouvernementales américaines en volant des clés de cryptage et en falsifiant les informations d’identification de Microsoft. Les pirates russes à l’origine de la campagne de piratage SolarWinds 2020 ont utilisé une technique similaire, avec une différence notable. Là, les cibles étaient les organisations qui exécutaient le logiciel de gestion des identités de Microsoft sur leurs propres serveurs, plutôt que de s’appuyer sur le service cloud de Microsoft pour l’authentification des utilisateurs, Azure Active Directory (Azure AD). Ce logiciel Microsoft n’avertissait pas par défaut les administrateurs lorsque les clés de chiffrement d’identité numérique de leur organisation étaient supprimées, même si la suppression est un événement rare fortement indicatif d’une activité suspecte. De plus, alors que Microsoft savait depuis 2017 que de telles clés pouvaient être discrètement exfiltrées des serveurs clients exécutant ses logiciels, elle n’a pas averti ses clients, y compris les agences gouvernementales, de ce risque. Microsoft n’a jamais assumé la responsabilité de son rôle dans la campagne de piratage de SolarWinds. Il a reproché aux agences fédérales de ne pas l’avoir poussé à donner la priorité à la défense contre la technique de vol de clé de chiffrement utilisée par la Russie, dont Microsoft avait connaissance depuis 2017. Il a reproché à ses clients d’utiliser les paramètres de journalisation par défaut choisis par Microsoft, puis leur a reproché de ne pas stocker les clés de chiffrement de grande valeur dans un coffre-fort matériel, appelé module de sécurité matériel (HSM). Au lieu de cela, Microsoft a utilisé l’incident comme une opportunité pour promouvoir son produit Azure AD. Après une audience du comité sénatorial du renseignement de 2021 axée sur l’incident de SolarWinds, le président de Microsoft, Brad Smith, a déclaré au comité que “[c]eux qui veulent la meilleure sécurité devraient passer au cloud”. Les clients de Microsoft ont entendu le message : il est trop difficile de sécuriser ces clés sur vos propres serveurs, alors laissez Microsoft le faire pour vous. Au cours des trois années qui ont suivi cette campagne de piratage très médiatisée, les revenus de l’activité de sécurité dans le cloud de Microsoft ont grimpé à plus de 20 milliards de dollars par an.

Wyden a poursuivi en disant qu’une partie du blâme incombe également à l’administration Biden. En 2021, Biden a publié un décret qui a créé un comité d’examen de la cybersécurité et l’a chargé, entre autres, d’étudier l’attaque SolarWinds. L’examen de SolarWinds n’a jamais eu lieu.

“J’ai poussé à plusieurs reprises la CISA et le DHS [Department of Homeland Security] à ordonner au Conseil d’étudier l’incident de SolarWinds, mais j’ai été repoussé”, a-t-il écrit. “Si cet examen avait eu lieu, il est fort probable que les mauvaises pratiques de Microsoft en matière de sécurité des données concernant les clés de chiffrement auraient été révélées, et cet incident le plus récent aurait pu être évité.”

Wyden a demandé à Easterly de charger le conseil d’administration d’enquêter sur l’incident de SolarWinds, en se concentrant sur la question de savoir si Microsoft avait stocké la clé de chiffrement volée lors de la violation dans un HSM. Il a exhorté Garland à examiner si les “pratiques négligentes de Microsoft violaient la loi fédérale”. Et il a appelé Khan à enquêter sur les pratiques de confidentialité et de sécurité des données de Microsoft pour déterminer si elles violaient les lois appliquées par la FTC.

-

undefined duBoudin a déplacé ce sujet de Autour du Warez sur

undefined duBoudin a déplacé ce sujet de Autour du Warez sur

-

Microsoft fait l’objet de critiques virulentes pour sa sécurité “extrêmement irresponsable”

Azure ressemble à un château de cartes qui s’effondre sous le poids des exploits et des vulnérabilités.

Microsoft a une fois de plus fait l’objet de critiques virulentes pour les pratiques de sécurité d’Azure et de ses autres offres cloud, le PDG de la société de sécurité Tenable déclarant que Microsoft est “extrêmement irresponsable” et embourbé dans une “culture d’obscurcissement toxique”.

Mercredi, Yoran s’est adressé à LinkedIn pour fustiger Microsoft pour ne pas avoir résolu ce que la société a déclaré lundi être un problème “critique” qui donne aux pirates un accès non autorisé aux données et aux applications gérées par Azure AD, une offre cloud de Microsoft pour gérer l’authentification des utilisateurs à l’intérieur de grandes organisations. La divulgation de lundi indiquait que la société avait informé Microsoft du problème en mars et que Microsoft avait signalé 16 semaines plus tard qu’il avait été résolu. Les chercheurs de Tenable ont déclaré à Microsoft que le correctif était incomplet. Microsoft a fixé la date de fourniture d’un correctif complet au 28 septembre.

“Pour vous donner une idée de la gravité de la situation, notre équipe a très rapidement découvert des secrets d’authentification auprès d’une banque”, a écrit Yoran. “Ils étaient tellement préoccupés par la gravité et l’éthique du problème que nous avons immédiatement informé Microsoft.” Il a continué:

Microsoft a-t-il rapidement résolu le problème qui pourrait effectivement conduire à la violation des réseaux et services de plusieurs clients ? Bien sûr que non. Il leur a fallu plus de 90 jours pour implémenter un correctif partiel, et uniquement pour les nouvelles applications chargées dans le service.

Un représentant de Microsoft a déclaré que Microsoft n’avait pas immédiatement fait de commentaire en réponse au message de Yoran. Répondant à la lettre de Wyden la semaine dernière, Microsoft a balayé les critiques en déclarant : « Cet incident démontre l’évolution des défis de la cybersécurité face aux attaques sophistiquées. Nous continuons à travailler directement avec les agences gouvernementales sur ce problème et maintenons notre engagement à continuer de partager des informations sur le blog Microsoft Threat Intelligence."

Tenable ne discute du problème qu’en termes généraux pour empêcher les pirates malveillants d’apprendre à l’exploiter activement dans la nature. Dans un e-mail, les responsables de l’entreprise ont déclaré : « Il existe une vulnérabilité qui permet d’accéder au moins à la structure Azure. Une fois les détails de cette vulnérabilité connus, l’exploitation est relativement triviale. C’est pour cette raison que nous retenons tous les détails techniques. Alors que le message de Yoran et la divulgation de Tenable évitent le mot vulnérabilité, l’e-mail indique que le terme est exact.

La publication est arrivée le jour même où la société de sécurité Sygnia a divulgué un ensemble de ce qu’elle a appelé des “vecteurs” qui pourraient être exploités après une violation réussie d’un compte Azure AD Connect. Les vecteurs permettent aux attaquants d’intercepter les informations d’identification via des attaques de type “man-in-the-middle” ou de voler des hachages cryptographiques de mots de passe en injectant un code malveillant dans un processus de synchronisation de hachage. L’injection de code pourrait également permettre aux attaquants d’obtenir une présence persistante à l’intérieur du compte avec une faible probabilité d’être détectés.

“La configuration par défaut expose les clients aux vecteurs décrits uniquement si un accès privilégié a été obtenu au serveur AD Connect”, a écrit Ilia Rabinovich, directeur des tactiques contradictoires chez Sygnia, dans un e-mail. “Par conséquent, un acteur menaçant doit effectuer des étapes préliminaires avant de poursuivre le processus d’exploitation des vecteurs.”

Tenable et Sygnia ont déclaré que les vulnérabilités ou les vecteurs de sécurité qu’ils ont divulgués n’étaient pas liés à la récente attaque contre les clients du cloud de Microsoft.

Défauts graves de cybersécurité

Dans la lettre de la semaine dernière aux chefs du ministère de la Justice, de la Federal Trade Commission et de la Cybersecurity and Infrastructure Security Agency, Wyden a accusé Microsoft d’avoir caché son rôle dans l’attaque de la chaîne d’approvisionnement de SolarWinds en 2020, que les pirates du Kremlin ont utilisée pour infecter 18 000 clients du réseau . logiciel de gestion. Un sous-ensemble de ces clients, dont neuf agences fédérales et 100 organisations, ont reçu des attaques de suivi qui ont violé leurs réseaux.

Le sénateur a ensuite blâmé Microsoft pour la récente violation massive des départements d’État et du Commerce et des autres clients d’Azure. Les défaillances spécifiques, a déclaré Wyden, incluaient Microsoft ayant “une seule clé squelette qui, lorsqu’elle est inévitablement volée, pourrait être utilisée pour falsifier l’accès aux communications privées de différents clients”. Il a également reproché à Microsoft d’avoir attendu cinq ans pour actualiser la clé de signature abusée lors des attaques, affirmant que les meilleures pratiques consistent à faire pivoter les clés plus fréquemment. Il a également critiqué l’entreprise pour avoir autorisé les jetons d’authentification signés par une clé expirée, comme ce fut le cas lors de l’attaque.

“Alors que les ingénieurs de Microsoft n’auraient jamais dû déployer de systèmes qui violaient de tels principes de cybersécurité de base, ces failles évidentes auraient dû être détectées par les audits de sécurité internes et externes de Microsoft”, a écrit Wyden. “Le fait que ces failles n’aient pas été détectées soulève des questions sur les autres défauts graves de cybersécurité que ces auditeurs ont également manqués.”

Dans le message de mercredi, Yoran a exprimé en grande partie les mêmes critiques.

“Ce que vous entendez de Microsoft, c’est” faites-nous confiance “, mais ce que vous obtenez en retour, c’est très peu de transparence et une culture d’obscurcissement toxique”, a-t-il écrit. « Comment un RSSI, un conseil d’administration ou une équipe de direction peut-il croire que Microsoft fera ce qu’il faut compte tenu des faits et des comportements actuels ? Les antécédents de Microsoft nous mettent tous en danger. Et c’est encore pire que ce que nous pensions.

-

La cyberattaque de Microsoft est plus grave qu’on ne le croit

Une master key volée et copiée

Il s’avère aujourd’hui que l’incident pourrait avoir des conséquences bien plus importantes qu’on ne le pensait initialement. L’entreprise de sécurité Wiz affirme avoir pu identifier la clé Microsoft qui a permis aux pirates d’espionner les comptes de messagerie à l’aide de listes de clés d’authentification disponibles publiquement.

La clé dérobée n’était pas une copie de token, mais un certificat de signature OpenID pour l’AAD. Une sorte de clé maîtresse pour le système cloud de Microsoft.

Selon le rapport de Wiz, les pirates n’avaient pas seulement un accès potentiel à Exchange Online, hébergé par Microsoft. Au contraire, ce groupe a eu accès à presque tous les domaines du cloud de Microsoft. C’est-à-dire Office, Teams, Sharepoint et Outlook. Et ce n’est pas tout. En effet, comme l’explique Wiz, la clé volée peut signer n’importe quel jeton d’accès OpenID. Donc théoriquement parlant, les pirates pourraient accéder à n’importe quelle application cloud dont l’authentification repose sur Azure Active Directory. Toutes entreprises confondues. Les comptes qui proposent une « authentification par Microsoft », comme GitHub, seraient également concernés.

Microsoft a certes bloqué la clé. Il ne devrait donc plus y avoir d’accès possible. Il n’est toutefois pas exclu qu’une porte dérobée ait été intégrée dans les comptes précédemment compromis, de sorte que cette clé ne soit plus nécessaire.

https://www.galaxus.ch/fr/page/la-cyberattaque-de-microsoft-est-plus-grave-quon-ne-le-croit-28959

Evitez de vous faire authentifier sur tous les sites par des tiers comme Microsoft, Google et j’en passe, un unique piratage comme celui-là ou un simple curieux dans le système et rien de ce qui est à vous n’est à l’abri.

-

Il va finir par arriver ce jour où un GAFAM se fera totalement hacker ou presque et ça sera un joli merdier.

-

Je n’aime pas beaucoup non plus la biométrie dans les smartphones, beaucoup d’applis importantes comme les banques se reposent trop dessus, un contournement d’empreintes et c’est aussi le désastre…

-

Raccoon Admin Seeder I.T Guy Windowsien Apple User Gamer GNU-Linux User Teama répondu à duJambon le dernière édition par

@duJambon l’empreinte a au moins le mérite d’être stockée localement et pas dans un cloud quelconque. Mais ça n’empêchera pas un voleur un peu trop barré de couper le doigt de la personne qu’il dépouille.

-

Même pas besoin d’aller jusque-là, un simple séquestration, ou même plus simple, un bon coup de bâton sur la cafetière dans un endroit tranquille…

-

Non mais rendu a ce point là aucune sécurité ne conviens les gars. Autant ne rien sécurisé

-

@Violence Tu est une cible privilégiée, méfie toi de celui qui veut-être Calife à la place du Calife

-

Bon ba allez yolo, le password c’est 1234 et la clé du coffre est dans la commode dans une bible creusée.

Plus sérieusement, rien n’est infaillible mais plus on sécurise, plus on chiffre, plus on utilise le 2fa ou les clés asymétrique et tout ce que la techno nous offre et mieux c’est.

De toute façon, vu tous les hacks, le fishing, la surveillance de masse et j’en passe, les gens vont peut être commencer à comprendre que le net ce n’est pas la cour de récré et que la sécu et le chiffrement n’est pas une option mais une nécessité.

-

Microsoft explique enfin la cause de la faille Azure : le compte d’un ingénieur a été piraté

D’autres échecs en cours de route comprenaient une clé de signature apparaissant incorrectement dans un vidage sur incident.

Microsoft a déclaré que le compte professionnel de l’un de ses ingénieurs avait été piraté par un acteur malveillant hautement qualifié qui avait acquis une clé de signature utilisée pour pirater des dizaines de comptes Azure et Exchange appartenant à des utilisateurs de haut niveau.

Cette divulgation résout deux mystères au centre d’une divulgation faite par Microsoft en juillet . La société a déclaré que les pirates identifiés sous le nom de Storm-0558 étaient présents dans son réseau d’entreprise depuis plus d’un mois et avaient accédé aux comptes Azure et Exchange, dont plusieurs ont ensuite été identifiés comme appartenant aux départements d’État et du commerce des États-Unis. Storm-0558 a réussi l’exploit en obtenant une clé de signature de compte Microsoft expirée et en l’utilisant pour forger des jetons pour le service cloud Azure AD soi-disant fortifié de Microsoft.

Cette révélation a laissé sans réponse deux des questions les plus importantes. Plus précisément, comment un identifiant aussi sensible que la clé de signature du consommateur a-t-il été volé sur le réseau de Microsoft, et comment a-t-il pu signer des jetons pour Azure, qui repose sur une infrastructure totalement différente ?

Mercredi, Microsoft a finalement résolu les énigmes. Le compte professionnel d’un de ses ingénieurs avait été piraté. Storm-0558 a ensuite utilisé l’accès pour voler la clé. De telles clés, a déclaré Microsoft, sont confiées uniquement aux employés ayant subi une vérification des antécédents et uniquement lorsqu’ils utilisent des postes de travail dédiés protégés par une authentification multifacteur à l’aide de dispositifs à jetons matériels. Pour protéger cet environnement dédié, les outils de messagerie électronique, de conférence, de recherche sur le Web et autres outils de collaboration ne sont pas autorisés, car ils constituent les vecteurs les plus courants pour les attaques de logiciels malveillants et de phishing réussies. De plus, cet environnement est séparé du reste du réseau Microsoft, où les travailleurs ont accès au courrier électronique et à d’autres types d’outils.

Ces protections ont été rompues en avril 2021, plus de deux ans avant que Storm-0558 n’accède au réseau de Microsoft. Lorsqu’un poste de travail dans l’environnement de production dédié tombait en panne, Windows effectuait un « vidage sur incident » standard dans lequel toutes les données stockées en mémoire étaient écrites sur le disque afin que les ingénieurs puissent ultérieurement en diagnostiquer la cause. Le vidage sur incident a ensuite été déplacé vers l’environnement de débogage de Microsoft. Le piratage du compte d’entreprise d’un ingénieur Microsoft a permis à Storm-0558 d’accéder au vidage sur incident et, avec lui, à la clé de signature Exchange expirée.

Normalement, les vidages sur incident suppriment les clés de signature et les données tout aussi sensibles. Dans ce cas, cependant, une vulnérabilité jusqu’alors inconnue, connue sous le nom de « condition de concurrence critique », a empêché ce mécanisme de fonctionner correctement.

Les membres du Microsoft Security Response Center ont écrit :

Notre enquête a révélé qu’un crash du système de signature des consommateurs en avril 2021 a donné lieu à un instantané du processus bloqué (« crash dump »). Les vidages sur incident, qui suppriment les informations sensibles, ne doivent pas inclure la clé de signature. Dans ce cas, une condition de concurrence critique permettait à la clé d’être présente dans le vidage sur incident (ce problème a été corrigé). La présence du matériel clé dans le vidage sur incident n’a pas été détectée par nos systèmes (ce problème a été corrigé).

Nous avons constaté que ce vidage sur incident, censé à l’époque ne contenir aucun élément clé, avait ensuite été déplacé du réseau de production isolé vers notre environnement de débogage sur le réseau d’entreprise connecté à Internet. Ceci est cohérent avec nos processus de débogage standard. Nos méthodes d’analyse des informations d’identification n’ont pas détecté sa présence (ce problème a été corrigé).

Après avril 2021, lorsque la clé a été divulguée dans l’environnement de l’entreprise lors du crash dump, l’acteur de Storm-0558 a réussi à compromettre le compte d’entreprise d’un ingénieur Microsoft. Ce compte avait accès à l’environnement de débogage contenant le vidage sur incident qui contenait de manière incorrecte la clé. En raison des politiques de conservation des journaux, nous ne disposons pas de journaux contenant des preuves spécifiques de cette exfiltration par cet acteur, mais il s’agit du mécanisme le plus probable par lequel l’acteur a acquis la clé.

Répondant au deuxième mystère, l’article explique comment une clé de signature expirée pour un compte consommateur a été utilisée pour forger des jetons pour des offres d’entreprise sensibles. En 2018, Microsoft a introduit un nouveau framework fonctionnant avec les applications cloud grand public et d’entreprise. Des erreurs humaines ont empêché une interface de programmation conçue pour valider cryptographiquement l’environnement pour lequel une clé devait être utilisée, de fonctionner correctement.

Le message continuait :

Pour répondre à la demande croissante des clients en matière de prise en charge d’applications fonctionnant à la fois avec des applications grand public et d’entreprise, Microsoft a introduit un point de terminaison de publication de métadonnées clés communes en septembre 2018. Dans le cadre de cette offre convergente, Microsoft a mis à jour la documentation pour clarifier les exigences de validation de la portée clé (quelle clé est la clé). à utiliser pour les comptes d’entreprise et lesquels à utiliser pour les comptes de particuliers.

Dans le cadre d’une bibliothèque préexistante de documentation et d’API d’assistance, Microsoft a fourni une API pour aider à valider les signatures de manière cryptographique, mais n’a pas mis à jour ces bibliothèques pour effectuer automatiquement cette validation de portée (ce problème a été corrigé). Les systèmes de messagerie ont été mis à jour pour utiliser le point de terminaison de métadonnées commun en 2022. Les développeurs du système de messagerie ont supposé à tort que les bibliothèques effectuaient une validation complète et n’ont pas ajouté la validation d’émetteur/portée requise. Ainsi, le système de messagerie accepterait une demande de courrier électronique d’entreprise utilisant un jeton de sécurité signé avec la clé du consommateur (ce problème a été corrigé à l’aide des bibliothèques mises à jour).

Dans un e-mail, un représentant de Microsoft a déclaré que le compte de l’ingénieur avait été compromis à l’aide d’un « malware voleur de jetons », mais n’a pas précisé comment il avait été installé, si d’autres comptes d’entreprise étaient piratés par le même acteur malveillant, lorsque Microsoft a eu connaissance de la compromission. et quand l’entreprise a chassé les intrus.

À ces questions s’ajoutent les suivantes : une clé aussi sensible que celle acquise par Storm-0558 n’était-elle pas stockée dans un HSM (module matériel de sécurité) ? Il s’agit d’appareils dédiés qui stockent des informations importantes et sont conçus pour empêcher l’acquisition de clé de formulaire divulguée par Microsoft.

Dans l’e-mail, le représentant a déclaré que « les systèmes d’identité de l’entreprise gèrent les clés en utilisant une combinaison de protections HSM et logicielles en raison des exigences uniques d’échelle et de résilience de l’environnement cloud ». Cela n’explique toujours pas comment les attaquants ont réussi à extraire la clé d’un appareil spécialement conçu pour empêcher le vol.

Comme indiqué précédemment, Microsoft a fermement résisté à l’utilisation du mot vulnérabilité pour décrire les failles exploitées par Storm-0558 pour réaliser la brèche. Au lieu de cela, l’entreprise a utilisé le mot « problème ». Lorsqu’on lui a demandé d’expliquer quelle est la définition du « problème » donnée par Microsoft et en quoi elle diffère de la définition de la « vulnérabilité » donnée par l’entreprise, le représentant a répondu : « La vulnérabilité est un terme spécifique, et nous utiliserions le terme vulnérabilité s’il était approprié. Le « problème » dans le blog fait référence à des éléments tels qu’une mauvaise configuration, des erreurs de l’opérateur ou des sous-produits involontaires d’autres actions.

Will Dorman, analyste principal principal de la société de renseignement de sécurité Analysgence, a déclaré dans une interview en ligne :

Certains aspects pourraient être considérés comme des vulnérabilités :

—Une condition de concurrence critique a conduit à des éléments clés dans un vidage sur incident—Cela ressemble à une vulnérabilité

— “le système de messagerie accepterait une demande de courrier électronique d’entreprise à l’aide d’un jeton de sécurité signé avec la clé du consommateur” : il s’agit certainement d’une vulnérabilité

— « capable de compromettre avec succès le compte d’entreprise d’un ingénieur Microsoft » — Cela fait simplement partie de la vie dans ce monde, je suppose.

Microsoft a déclaré qu’environ 25 organisations ont vu un ou plusieurs de leurs comptes piratés au cours de la campagne, qui a débuté le 15 mai et a duré jusqu’au 16 juin. Microsoft n’était pas au courant du piratage massif jusqu’à ce qu’un client l’en informe.

Microsoft a décrit Storm-0558 comme un acteur menaçant basé en Chine dont les activités et les méthodes sont conformes aux objectifs d’espionnage. Le groupe cible un large éventail d’entités. Il s’agit notamment des organes directeurs diplomatiques, économiques et législatifs américains et européens, des individus liés aux intérêts géopolitiques de Taiwan et des Ouïghours, des sociétés de médias, des groupes de réflexion et des fournisseurs d’équipements et de services de télécommunications.

“Storm-0558 fonctionne avec un haut degré de savoir-faire technique et de sécurité opérationnelle”, a écrit Microsoft en juillet . « Les acteurs sont parfaitement conscients de l’environnement de la cible, des politiques de journalisation, des exigences d’authentification, des politiques et des procédures. L’activité d’outillage et de reconnaissance de Storm-0558 suggère que l’acteur est techniquement compétent, dispose de bonnes ressources et possède une compréhension approfondie de nombreuses techniques et applications d’authentification.

Parmi les critiques accusant Microsoft de ce qu’ils considèrent comme une négligence liée à la violation, citons un sénateur américain et un PDG de l’industrie. Ils ont critiqué à la fois les pratiques qui ont conduit au piratage et ce qu’ils ont qualifié de manque de transparence à la suite de celui-ci. La mise à jour de mercredi va un pas dans la bonne direction, mais l’entreprise a encore du travail à faire.