Ils ont déchiffré le code d’une clé USB verrouillée d’une valeur de 235 millions de dollars en Bitcoin. Puis c'est devenu bizarre

-

Stefan Thomas a perdu le mot de passe d’une clé USB cryptée contenant 7 002 bitcoins. Une équipe de hackers pense pouvoir le déverrouiller, à condition que Thomas le laisse faire.

À 9h30 un mercredi fin septembre, un hacker qui a demandé à être appelé Tom Smith m’a envoyé un SMS absurde : « requête tension récurrence ».

Ces trois mots étaient la preuve d’un exploit remarquable – et potentiellement extrêmement précieux. Quelques jours plus tôt, j’avais généré ces termes au hasard, les avais définis comme phrase secrète sur un certain modèle de cryptée clé USB connue sous le nom d’IronKey S200, et j’avais expédié la clé à travers le pays à Smith et ses coéquipiers du laboratoire de Seattle d’un startup appelée Unciphered.

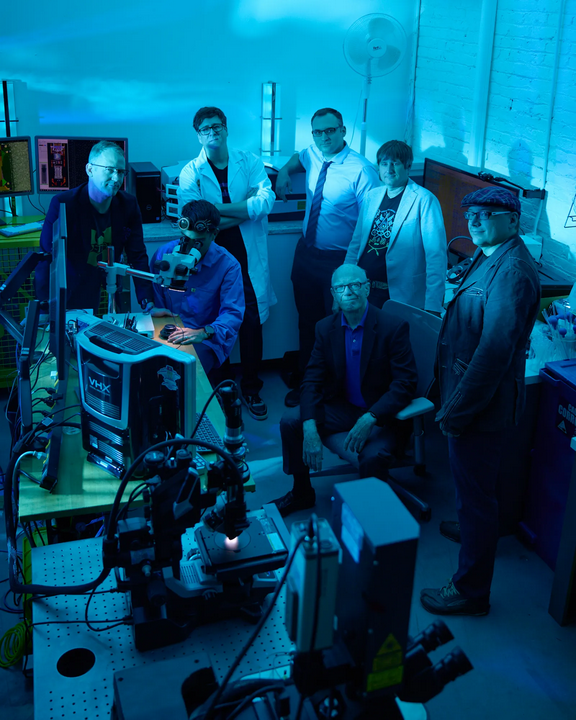

Unciphered’s staff in the company’s Seattle labSmith m’avait dit que deviner ma phrase secrète pourrait prendre plusieurs jours. En fait, il aurait dû être impossible de le deviner : les IronKeys sont conçus pour effacer définitivement leur contenu si quelqu’un essaie de deviner seulement 10 mots de passe incorrects. Mais les pirates d’Unciphered avaient développé une technique secrète de craquage de mot de passe IronKey – qu’ils ont toujours refusé de décrire en détail à moi ou à toute autre personne extérieure à leur entreprise – qui leur a donné des essais essentiellement infinis. Ma clé USB était arrivée au laboratoire d’Unciphered mardi et j’ai été quelque peu surpris de voir ma phrase secrète de trois mots m’envoyer un SMS dès le lendemain matin. Avec l’aide d’un ordinateur haute performance, m’a dit Smith, le processus n’avait nécessité que 200 000 milliards d’essais.

La démonstration de Smith n’était pas simplement une astuce de hacker. Lui et l’équipe d’Unciphered ont passé près de huit mois à développer une capacité permettant de déchiffrer ce modèle spécifique d’IronKey, vieux de dix ans, pour une raison très particulière : ils pensent que dans un coffre-fort d’une banque suisse à 5 000 milles à l’est de leur laboratoire de Seattle, un IronKey tout aussi vulnérable à cette technique de craquage détient les clés de 7 002 bitcoins, d’une valeur de près de 235 millions de dollars aux taux de change actuels.

Pendant des années, les pirates informatiques d’Unciphered et bien d’autres membres de la communauté crypto ont suivi l’histoire d’un entrepreneur crypto suisse vivant à San Francisco nommé Stefan Thomas, propriétaire de cette IronKey datant de 2011 et qui a perdu le mot de passe pour la déverrouiller et accéder aux neuf -chiffre de fortune qu’il contient. Thomas a déclaré dans des interviews qu’il avait déjà essayé huit suppositions incorrectes, ne laissant que deux essais supplémentaires avant que l’IronKey n’efface les clés qui y étaient stockées et qu’il perde définitivement l’accès à ses bitcoins.

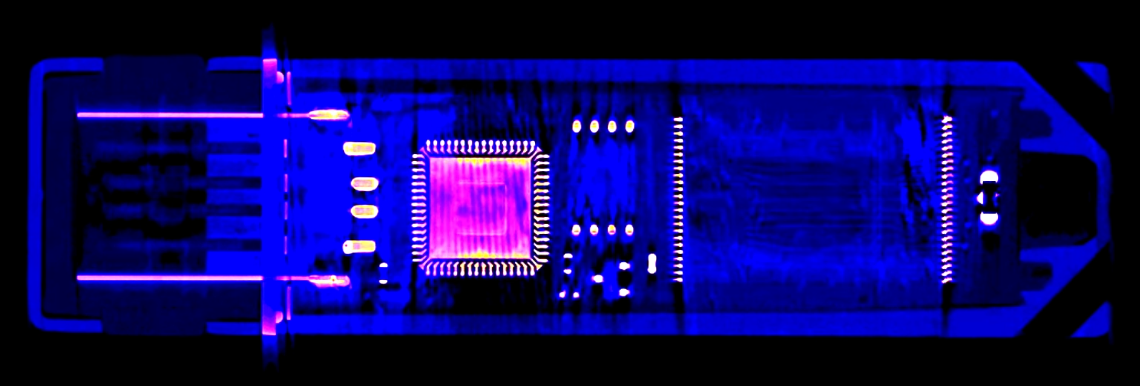

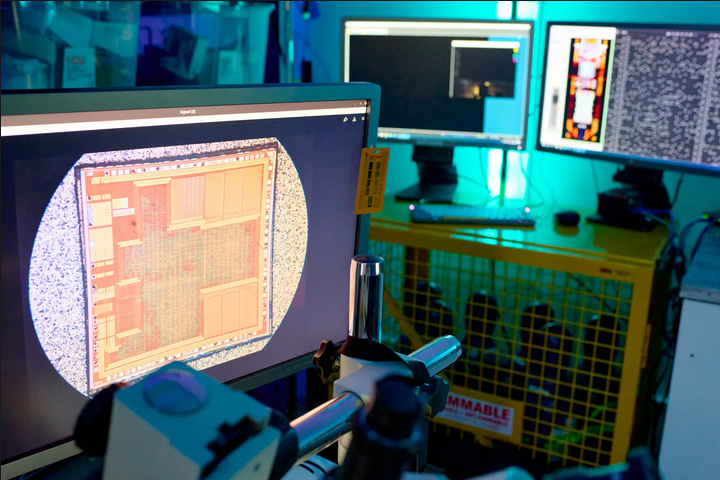

Screens in Unciphered’s lab show a microscopic image of the layout of the IronKey’s controller chip (left) and a CT scan of the drive.Aujourd’hui, après des mois de travail, les pirates informatiques d’Unciphered croient pouvoir ouvrir le coffre au trésor verrouillé de Thomas, et ils sont prêts à utiliser leur technique de piratage secrète pour le faire. “Nous avons hésité à le contacter jusqu’à ce que nous ayons une attaque complète, prouvable et fiable”, explique Smith, qui a demandé à WIRED de ne pas révéler son vrai nom en raison de la sensibilité liée au travail avec des techniques de piratage secrètes et de très grosses sommes de cryptomonnaie. “Maintenant, nous sommes à cet endroit.”

Seul problème : Thomas ne semble pas vouloir leur aide.

Plus tôt ce mois-ci, peu de temps après avoir effectué pour moi leur démonstration de décryptage USB, Unciphered a contacté Thomas par l’intermédiaire d’un associé commun qui pouvait se porter garant des nouvelles capacités de déverrouillage IronKey de l’entreprise et offrir son aide. L’appel n’est même pas allé jusqu’à discuter de la commission ou des frais d’Unciphered avant que Thomas ne refuse poliment.

Thomas avait déjà conclu un « accord de poignée de main » avec deux autres équipes de crack un an plus tôt, a-t-il expliqué. Dans le but d’empêcher les deux équipes de s’affronter, il avait offert à chacune une partie des bénéfices si l’une ou l’autre parvenait à débloquer le drive. Et il reste déterminé, même un an plus tard, à donner à ces équipes plus de temps pour travailler sur le problème avant de faire appel à quelqu’un d’autre, même si aucune des équipes n’a montré le moindre signe de réussite à l’astuce de décryptage qu’Unciphered a déjà accomplie.

Cela a laissé Unciphered dans une situation étrange : il contient ce qui est potentiellement l’un des outils de crochetage de serrure les plus précieux dans le monde des cryptomonnaies, mais sans verrou à crocheter. « Nous avons piraté IronKey », explique Nick Fedoroff, directeur des opérations d’Unciphered. «Maintenant, nous devons faire craquer Stefan. Cela s’avère être la partie la plus difficile.

Dans un e-mail adressé à WIRED, Thomas a confirmé qu’il avait refusé l’offre d’Unciphered pour débloquer sa fortune cryptée. “J’ai déjà travaillé avec un autre groupe d’experts sur la reprise, donc je ne suis plus libre de négocier avec quelqu’un de nouveau”, a écrit Thomas. « Il est possible que l’équipe actuelle décide de sous-traiter Unciphered si elle estime que c’est la meilleure option. Nous devrons attendre et voir. Thomas a refusé d’être interviewé ou de commenter davantage.

Une clé USB très précieuse et sans valeur

Dans des interviews précédentes, Thomas a déclaré que ses 7 002 bitcoins provenaient d’un paiement qu’il avait reçu pour avoir réalisé une vidéo intitulée « Qu’est-ce que Bitcoin ? celle publiée sur YouTube début 2011, alors qu’un bitcoin valait moins d’un dollar. Plus tard cette année-là, il a déclaré à WIRED qu’il avait effacé par inadvertance deux copies de sauvegarde du portefeuille contenant ces milliers de pièces, puis avait perdu le morceau de papier contenant le mot de passe permettant de déchiffrer la troisième copie, stockée sur IronKey. À ce moment-là, ses pièces perdues valaient près de 140 000 dollars. «J’ai passé une semaine à essayer de le récupérer», avait-il déclaré à l’époque. “C’était assez douloureux.”

Au cours des 12 années qui ont suivi, la valeur des pièces inaccessibles sur l’IronKey de Thomas a parfois augmenté pour atteindre près d’un demi-milliard de dollars, avant de se stabiliser à son prix actuel, toujours aussi stupéfiant. En janvier 2021, alors que Bitcoin commençait à s’approcher de son taux de change maximal, Thomas a décrit au New York Times l’angoisse que son trésor perdu depuis longtemps lui avait causé au fil des ans. «Je restais simplement au lit et j’y réfléchissais», a-t-il déclaré. “Ensuite, j’allais à l’ordinateur avec une nouvelle stratégie, et cela ne fonctionnerait pas, et je serais à nouveau désespéré.”

À peu près à la même époque en 2021, une équipe de cryptographes et de hackers au chapeau blanc a fondé Unciphered dans le but de débloquer exactement le genre de fonds vastes et gelés que de nombreux détenteurs de crypto malchanceux comme Thomas ont abandonné depuis longtemps. Au moment du lancement officiel d’Unciphered, la société de traçage de crypto-monnaie Chainalysis estimait la somme totale de ces portefeuilles oubliés dans les blockchains à 140 milliards de dollars. Unciphered affirme avoir depuis aidé avec succès ses clients à ouvrir des portefeuilles verrouillés valant « plusieurs millions » de dollars – souvent grâce à de nouvelles vulnérabilités cryptographiques ou à des failles logicielles découvertes dans les portefeuilles de crypto-monnaie – bien que rien ne soit comparable à la taille de la réserve IronKey de Thomas.

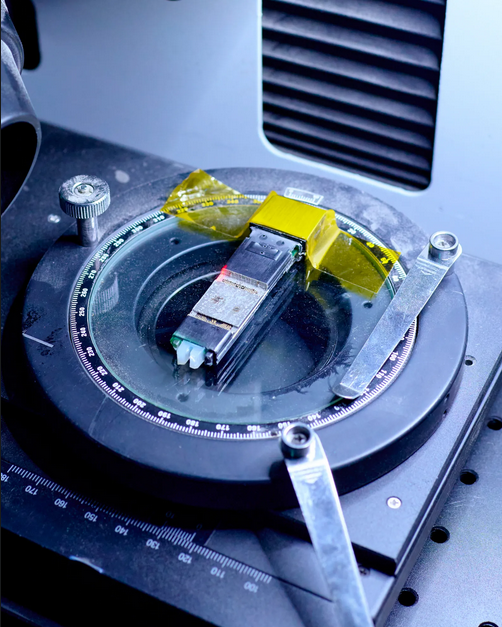

A deconstructed IronKey inside of Unciphered’s laser cutting tool.Ce n’est que vers le début de l’année 2023 qu’Unciphered a commencé à rechercher des moyens potentiels de débloquer le prix IronKey de Thomas. Smith dit qu’ils ont rapidement commencé à voir des indices selon lesquels le fabricant d’IronKey, qui a été vendu à la société de matériel de stockage iMation en 2011, leur avait laissé des ouvertures potentielles. «Nous voyions de petits morceaux», explique Smith. « Cela semble un peu bâclé, ou cela ne ressemble pas vraiment à la façon dont quelqu’un devrait faire les choses. » (Kingston Storage, qui possède désormais IronKey, n’a pas répondu à la demande de commentaires de WIRED.)

Même IronKey, vieux de dix ans, constitue une cible redoutable pour les pirates informatiques. La clé USB, dont le développement a été financé en partie par le Département américain de la sécurité intérieure, est certifiée FIPS-140-2 niveau 3, ce qui signifie qu’elle est inviolable et que son cryptage est suffisamment sécurisé pour être utilisé par les agences militaires et de renseignement pour des informations classifiées. . Mais enhardis par les quelques indices de failles de sécurité qu’ils avaient découverts – et toujours sans la participation de Thomas – les fondateurs d’Unciphered ont décidé de se lancer dans le projet de le pirater. “S’il y a un Everest à tenter, c’est bien celui-là”, se souvient Fedoroff en disant à l’équipe. Les fondateurs de l’entreprise allaient finalement constituer un groupe d’une dizaine d’employés et de consultants externes, dont plusieurs avaient une expérience au sein de la National Security Agency ou d’autres agences gouvernementales à trois lettres. Ils l’ont appelé Projet Everest.

Une chasse au trésor de 235 millions de dollars

L’une de leurs premières démarches a été de déterminer le modèle exact d’IronKey que Thomas avait dû utiliser, en fonction du timing et d’un processus d’élimination. Ensuite, ils ont acheté la totalité de ce modèle vieux de plus de dix ans qu’ils pouvaient trouver à la vente en ligne, pour finalement en rassembler des centaines dans leur laboratoire.

Pour effectuer une ingénierie inverse complète de l’appareil, Unciphered a scanné une IronKey avec un scanner, puis a commencé la chirurgie complexe nécessaire pour le déconstruire. À l’aide d’un outil de découpe laser précis, ils ont découpé la puce Atmel qui sert d’« enclave sécurisée » à la clé USB, détenant ses secrets cryptographiques. Ils ont baigné cette puce dans de l’acide nitrique pour la « décapsuler », enlevant les couches d’époxy conçues pour empêcher toute altération. Ils ont ensuite commencé à polir la puce, couche par couche, avec une solution abrasive de silice et un petit feutre rotatif, enlevant une fraction de micron de matériau de sa surface à la fois, prenant des photos de chaque couche avec des microscopes optiques ou des microscopes électroniques à balayage et en répétant le processus jusqu’à ce qu’ils puissent construire un modèle 3D complet du processeur.

Étant donné que la mémoire morte, ou ROM, de la puce est intégrée à la disposition de son câblage physique pour une meilleure efficacité, le modèle visuel d’Unciphered lui a donné une longueur d’avance pour déchiffrer une grande partie de la logique de l’algorithme cryptographique d’IronKey. Mais l’équipe est allée beaucoup plus loin, en attachant des fils d’un dixième de millimètre aux connexions de l’élément sécurisé pour « mettre sur écoute » les communications entrantes et sortantes. Ils ont même retrouvé des ingénieurs qui avaient travaillé sur la puce Atmel et un autre microcontrôleur de l’IronKey datant des années 1990 pour les interroger sur les détails du matériel. “Cela ressemblait beaucoup à une chasse au trésor”, explique Fedoroff. "Vous suivez une carte délavée et tachée de café, et vous savez qu’il y a un pot d’or au bout d’un arc-en-ciel, mais vous n’avez aucune idée de l’endroit où cela se trouve. l’arc-en-ciel est en tête.

Ce processus de piratage a culminé en juillet, lorsque l’équipe d’Unciphered s’est réunie dans un Airbnb à San Francisco. Ils décrivent se tenir autour d’une table couverte d’équipements de laboratoire valant des millions de dollars lorsqu’un membre de l’équipe a lu pour la première fois le contenu d’une clé IronKey décryptée. “Qu’est-ce qui vient de se passer?” Fedoroff a demandé à la chambre. «Nous venons tout juste de gravir l’Everest», a déclaré Eric Michaud, PDG d’Unciphered.

Unciphered ne révélera toujours pas son processus de recherche complet, ni aucun détail de la technique qu’il a finalement trouvée pour déchiffrer l’IronKey et vaincre son « compteur » qui limite les suppositions de mots de passe. La société affirme que les vulnérabilités découvertes sont encore potentiellement trop dangereuses pour être rendues publiques, étant donné que les modèles d’IronKeys qu’elle a piratés sont trop anciens pour être corrigés avec une mise à jour logicielle, et que certains peuvent encore stocker des informations classifiées. “Si cela devait fuir d’une manière ou d’une autre, les implications sur la sécurité nationale seraient bien plus importantes qu’un portefeuille de crypto-monnaie”, a déclaré Fedoroff.

L’équipe note que la méthode finale développée ne nécessite aucune des tactiques invasives ou destructrices utilisées lors de leur recherche initiale. Ils ont maintenant déverrouillé des IronKeys de l’ère 2011, sans les détruire, plus de mille fois, disent-ils, et ont déverrouillé trois IronKeys lors de démonstrations pour WIRED.

Contrats énigmatiques

Cependant, rien de tout cela ne les a permis de persuader Stefan Thomas de les laisser pirater son IronKey. Les pirates d’Unciphered affirment avoir appris de l’intermédiaire qui a contacté Thomas en leur nom que Thomas avait déjà été en contact avec deux autres acteurs potentiels dans le monde du piratage de crypto et de matériel informatique pour l’aider à déverrouiller sa clé USB: la société d’investigation et d’investigation en matière de cybersécurité Naxo, et le chercheur indépendant en sécurité Chris Tarnovsky.

Naxo a décliné la demande de commentaire de WIRED. Mais Chris Tarnovsky, un ingénieur inverseur de puces renommé, a confirmé à WIRED qu’il avait eu un appel de « rencontre » avec Thomas en mai de l’année dernière. Tarnovsky dit que, lors de la réunion, Thomas lui avait dit que s’il parvenait à déverrouiller l’IronKey, il serait « généreux », mais n’a pas précisé de frais ou de commission. Depuis lors, Tarnovsky dit qu’il a fait très peu de travail sur le projet et qu’il attend essentiellement que Thomas commence à le payer mensuellement pour les premières recherches. “Je veux que Stefan débourse de l’argent dès le départ”, déclare Tarnovsky. «C’est beaucoup de travail et je dois me soucier de mon hypothèque et de mes factures.»

Mais Tarnovsky dit qu’il n’a pas eu de nouvelles de Thomas depuis ce premier appel. “Il n’en est rien sorti”, dit-il. “C’est étrange.”

L’équipe d’Unciphered reste sceptique quant aux progrès de Naxo et quant à sa progression par rapport à Tarnovsky. Il n’existe qu’un petit nombre de pirates informatiques capables de procéder à l’ingénierie inverse nécessaire pour pirater IronKey, affirment-ils, et aucun ne semble travailler avec Naxo. Quant à la suggestion de Thomas selon laquelle ils pourraient sous-traiter à Naxo ou à une autre équipe travaillant sur le projet, Fedoroff d’Unciphered dit qu’il ne l’exclura pas, mais affirme que cela n’a pas de sens quand Unciphered seul peut déchiffrer l’IronKey. “D’après ce que nous savons, nous ne voyons aucun avantage à emprunter cette voie”, déclare Fedoroff.

Thomas, quant à lui, semble faire preuve d’un manque inhabituel d’urgence dans le déblocage de ses 235 millions de dollars, et n’a donné que de vagues indications sur les raisons pour lesquelles il n’a pas encore révélé de progrès vers cet objectif. “Quand vous avez affaire à autant d’argent, tout prend une éternité”, a-t-il déclaré au podcast Thinking Crypto dans une interview au cours de l’été. “La personne avec laquelle vous travaillez a besoin d’un contrat avec elle, et ce contrat doit être solide, car s’il y a un problème avec le contrat, des centaines de millions de dollars sont soudainement en jeu.”

Pour potentiellement accélérer ce processus de contrat énigmatique, Unciphered prévoit de publier dans les prochains jours une lettre ouverte à Thomas et une vidéo destinée à persuader – ou faire pression – sur Thomas de travailler avec eux. Mais Fedoroff admet qu’il est possible que Thomas ne se soucie pas vraiment de l’argent : dans son article sur ses pièces verrouillées en 2021, le New York Times a écrit que Thomas avait déjà « plus de richesses qu’il ne sait quoi en faire », grâce à d’autres. entreprises de cryptographie.

Fedoroff note qu’il est impossible de savoir avec certitude ce que contient l’IronKey de Thomas. Peut-être que les clés des 7 002 bitcoins sont conservées ailleurs, ou ont complètement disparu.

Il dit qu’Unciphered a encore de l’espoir. Mais l’équipe est également prête à repartir si Thomas ne travaille pas avec eux. Il existe, après tout, d’autres portefeuilles verrouillés que l’entreprise peut pirater. Et la décision de savoir si et comment débloquer les richesses de cette clé USB particulière reviendra en fin de compte à son seul propriétaire. «C’est incroyablement frustrant», déclare Fedoroff. « Mais quand on a affaire à des gens, c’est toujours la partie la plus complexe. Le code ne change que si vous le lui demandez. Les circuits non plus. Mais les humains sont des créatures incroyablement imprévisibles.

-

faut mettre des titres plus accrocheurs genre:

“Ils ont déchiffré le code d’une clé USB verrouillée d’une valeur de 235 millions de dollars en Bitcoin. La suite va vous étonner”.

blague à part, histoire intéressante on a envie de voir comment ça va évoluer:)

-

Passionnant cette histoire.

-

Pour cette somme je tente le tout