Ou comment cacher 18 000 mots-clés dans une description ? Il s’avère que c’est facile.

Les personnes qui supervisent la sécurité du navigateur Chrome de Google interdisent explicitement aux développeurs d’extensions tiers d’essayer de manipuler la façon dont les extensions de navigateur qu’ils soumettent sont présentées dans le Chrome Web Store . La politique fait spécifiquement appel à des techniques de manipulation de recherche, telles que la liste de plusieurs extensions offrant la même expérience ou l’insertion de descriptions d’extensions avec des mots-clés vaguement liés ou non.

Mercredi, le chercheur en sécurité et confidentialité Wladimir Palant a révélé que les développeurs violaient de manière flagrante ces conditions dans des centaines d’extensions actuellement disponibles en téléchargement sur Google. En conséquence, les recherches pour un ou plusieurs termes particuliers peuvent renvoyer des extensions sans rapport, des contrefaçons de qualité inférieure, ou effectuer des tâches abusives telles que la monétisation subreptice de recherches sur le Web, ce que Google interdit expressément.

Vous ne cherchez pas ? Ça s’en fiche ? Les deux?

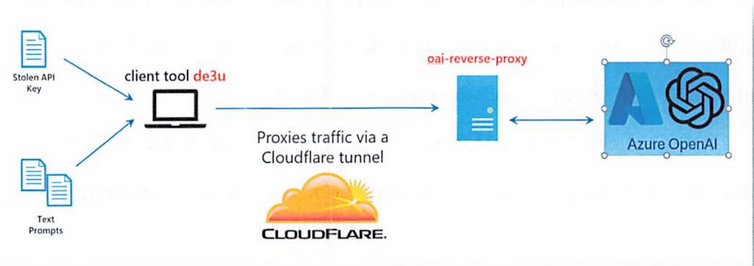

Une recherche mercredi matin en Californie pour Norton Password Manager, par exemple, a renvoyé non seulement l’extension officielle, mais aussi trois autres, qui sont toutes sans rapport au mieux et potentiellement abusives au pire. Les résultats peuvent être différents pour les recherches effectuées à d’autres moments ou à partir de différents emplacements.

[image: 1736416057776-e63e41a4-bbc4-4c60-99a9-937f881e3d64-image.png]

Résultats de la recherche pour Norton Password Manager

On ne sait pas pourquoi quelqu’un qui utilise un gestionnaire de mots de passe serait intéressé à usurper son fuseau horaire ou à augmenter le volume audio. Oui, ce sont toutes des extensions permettant de peaufiner ou d’étendre l’expérience de navigation Chrome, mais toutes les extensions ne le sont-elles pas ? Le Chrome Web Store ne souhaite pas que les utilisateurs d’extensions soient catalogués ou voient la liste des offres comme limitée, il ne renvoie donc pas simplement le titre recherché. Au lieu de cela, il tire des conclusions à partir des descriptions d’autres extensions dans le but de promouvoir celles qui pourraient également être intéressantes.

Dans de nombreux cas, les développeurs exploitent l’empressement de Google à promouvoir des extensions potentiellement liées dans des campagnes qui imposent des offres non pertinentes ou abusives. Mais attendez, les responsables de la sécurité de Chrome ont averti les développeurs qu’ils ne sont pas autorisés à recourir au spam par mots clés ni à d’autres techniques de manipulation de recherche. Alors, comment cela se passe-t-il ?

Une solution consiste à abuser d’une fonctionnalité de traduction linguistique intégrée au système de description d’extension. Pour des raisons qui ne sont pas claires, Google autorise la traduction des descriptions dans plus de 50 langues différentes. Plutôt que de recouvrir une description d’un mur de texte dans la langue des utilisateurs que les développeurs souhaitent cibler, ils la cachent dans la description d’une langue alternative. Les développeurs qui tentent de toucher les Européens « sacrifient » souvent certaines langues asiatiques comme le bengali, a déclaré Palant. En revanche, les développeurs ciblant les Asiatiques ont tendance à choisir des langues européennes comme l’estonien.

Même lorsqu’une description est adaptée à une langue spécifique, les mots-clés inclus sont intégrés dans les descriptions d’autres langues. Cela permet aux développeurs d’insérer des dizaines de milliers de mots-clés trompeurs dans des descriptions sans donner l’impression qu’ils enfreignent les politiques de Google.

Apparemment, certains auteurs d’extensions ont compris que l’index de recherche du Chrome Web Store est partagé dans toutes les langues. Si vous souhaitez apparaître dans la recherche lorsque les gens recherchent vos concurrents, par exemple, vous pouvez ajouter leurs noms à la description de votre extension, mais cela pourrait apparaître comme du spam. Donc, ce que vous faites à la place, c’est de sacrifier certaines des langues « les moins populaires » et de remplir les descriptions de mots-clés pertinents. Et puis votre extension commence à apparaître pour ces mots-clés même lorsqu’ils sont saisis dans la version anglaise du Chrome Web Store. Après tout, qui se soucie du swahili, à part peut-être cinq millions de locuteurs natifs ?

Un exemple de cette technique en action peut être trouvé dans l’extension utilisant le nom Charm - Coupons, Promo Codes, & Discounts . Lorsqu’elle est visualisée dans des langues telles que l’anglais, la description est concise et donne l’impression d’une extension légitime et axée sur la confidentialité pour bénéficier de réductions.

La visualisation de l’ intégralité du fichier de descriptions fourni par les développeurs à Google raconte une histoire très différente. Les descriptions spécifiées pour des langues telles que l’arménien, le bengali et le philippin répertorient les noms d’extension comme “RetailMeNot Retail Me Not Fakespot Fake spot Slickdeals”, “code promotionnel The Camelizer voulait Cently Acorns Earn” et “Coupert Karma CouponBirds Coupon Birds Octoshop discount”. Le nom en Telugu évoque même les noms de PayPal et CNET, qui développent tous deux des extensions concurrentes.

[image: 1736416137884-66c4e01a-514c-4a0d-aa8a-aec3e67303df-image.png]

Description affichant les noms des extensions.

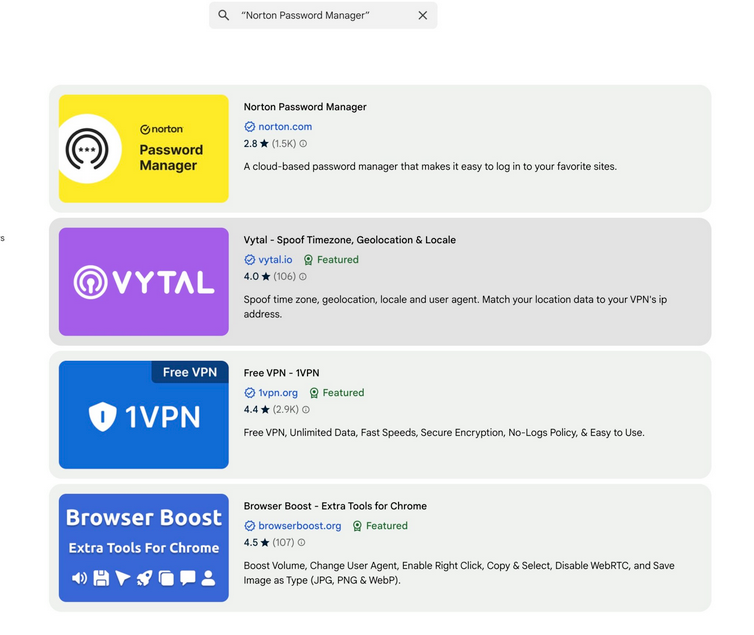

Les mots-clés chargés dans de longues descriptions spécifiques à une langue sont encore plus trompeurs. Il y en a plus de 18 000. Les mots-clés ne sont pas affichés lors de l’affichage de la description dans la plupart des langues, mais ils affectent néanmoins les résultats des recherches d’extensions dans le Chrome Web Store.

[image: 1736416182857-2277696a-5114-4e41-9b80-c9b22ac0630d-image.png]

Un petit échantillon de plus de 18 000 mots-clés pour l’extension

Palant a identifié 920 extensions Chrome qui utilisent cette technique. Il les a retracés jusqu’à une poignée de « clusters », c’est-à-dire ceux qui semblent provenir de développeurs apparentés. Ils sont:

- Kodice LLC / Karbon Project LP / BroCode LTD

- Groupe de boîtes à outils PDF

- Logiciel ZingFront / ZingDeck / BigMData

- ExtensionsBox, Lazytech, applications Yue, Chrome Extension Hub, Infwiz, NioMaker

- Applications professionnelles gratuites

Palant a déclaré que la plupart des extensions utilisaient d’autres approches pour manipuler le placement du Chrome Web Store, notamment : l’utilisation des noms des concurrents, l’utilisation de noms différents pour la même extension et des mots-clés dans ou à la fin des descriptions.

Dans une interview, Palant a déclaré qu’il avait déjà alerté Google de ce type de manipulations coordonnées dans le Chrome Web Store. Et pourtant, ils persistent et sont faciles à repérer par toute personne intéressée.

“Google ne surveille pas le spam”, a-t-il écrit. « Ce n’était pas si difficile à remarquer, et ils ont un meilleur accès aux données que moi. Donc, soit Google ne regarde pas, soit ils s’en moquent. Google n’a pas répondu à un e-mail lui demandant s’il était au courant du spam ou s’il envisageait de l’arrêter.

Source: https://arstechnica.com/security/2025/01/googles-chrome-web-store-has-a-serious-spam-problem-promoting-shady-extensions/

1

1 Votes2 Messages96 Vues

1

1 Votes2 Messages96 Vues 2

1 Votes1 Messages54 Vues

2

1 Votes1 Messages54 Vues 1

1 Votes1 Messages56 Vues

1

1 Votes1 Messages56 Vues 3

1 Votes1 Messages75 Vues

3

1 Votes1 Messages75 Vues 1

0 Votes5 Messages296 Vues

1

0 Votes5 Messages296 Vues 3

1 Votes8 Messages369 Vues

3

1 Votes8 Messages369 Vues

?

?