Il est temps de vérifier si vous avez exécuté l'une de ces 33 extensions Chrome malveillantes

-

Alors que beaucoup d’entre nous célébrions les vacances de fin d’année, un petit groupe de chercheurs a fait des heures supplémentaires pour suivre une découverte surprenante : au moins 33 extensions de navigateur hébergées dans le Chrome Web Store de Google, certaines depuis 18 mois, siphonnaient subrepticement des données sensibles d’environ 2,6 millions d’appareils.

Les compromissions ont été révélées lorsque le service de prévention des pertes de données Cyberhaven a découvert qu’une extension Chrome utilisée par 400 000 de ses clients avait été mise à jour avec un code qui volait leurs données sensibles.

"C’était la veille de Noël

L’extension malveillante, disponible en version 24.10.4, a été disponible pendant 31 heures, du 25 décembre à 01h32 UTC au 26 décembre à 02h50 UTC. Les navigateurs Chrome exécutant activement Cyberhaven pendant cette fenêtre téléchargeraient et installeraient automatiquement le code malveillant. Cyberhaven a répondu en publiant la version 24.10.5, et quelques jours plus tard la 24.10.6.

L’extension Cyberhaven est conçue pour empêcher les utilisateurs de saisir par inadvertance des données sensibles dans les e-mails ou les sites Web qu’ils visitent. Les analyses de la version 24.10.4 ont montré qu’elle était configurée pour fonctionner avec différentes charges utiles téléchargées depuis cyberhavenext[.]pro, un site malveillant enregistré par l’acteur malveillant pour donner l’impression qu’il était affilié à l’entreprise. Cyberhaven Selon , une charge utile récupérée a parcouru les appareils des utilisateurs à la recherche de cookies de navigateur et d’informations d’authentification pour le domaine Facebook.com. Une charge utile distincte récupérée par la société de sécurité Secure Annex a volé des cookies et des informations d’identification pour chatgpt.com ; Cyberhaven a déclaré que la charge utile ne semblait pas fonctionnelle.

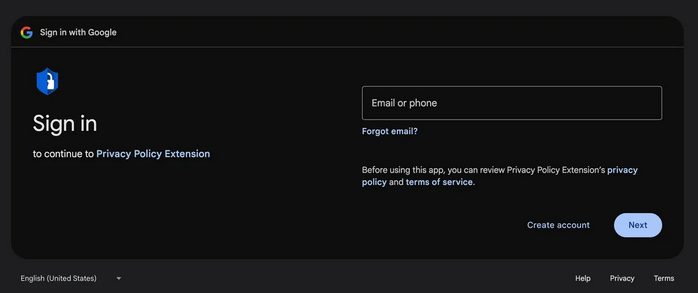

La version malveillante provenait d’un e-mail de spear phishing envoyé aux développeurs répertoriés par Google pour l’extension Cyberhaven la veille de Noël. Il a averti que l’extension n’était pas conforme aux conditions de Google et qu’elle serait révoquée à moins que le développeur ne prenne des mesures immédiates.

Capture d’écran montrant l’e-mail de phishing envoyé aux développeurs de l’extension Cyberhaven.Un lien dans l’e-mail a conduit à un écran de consentement de Google demandant une autorisation d’accès pour une OAuth application nommée Privacy Policy Extension. Un développeur de Cyberhaven a accordé l’autorisation et, ce faisant, a, sans le savoir, donné à l’attaquant la possibilité de télécharger de nouvelles versions de l’extension Chrome de Cyberhaven sur le Chrome Web Store. L’attaquant a ensuite utilisé cette autorisation pour diffuser la version malveillante 24.10.4.

Capture d’écran montrant la demande d’autorisation de GoogleAlors que la nouvelle de l’attaque se répandait aux premières heures du 25 décembre, les développeurs et les chercheurs ont découvert que d’autres extensions étaient ciblées, dans de nombreux cas avec succès, par la même campagne de spear phishing. John Tuckner, fondateur de Security Annex, une société d’analyse et de gestion d’extensions de navigateur, a déclaré que jeudi après-midi, il connaissait 19 autres extensions Chrome également compromises. Dans tous les cas, l’attaquant a eu recours au spear phishing pour diffuser une nouvelle version malveillante et des domaines personnalisés et similaires afin d’émettre des charges utiles et de recevoir des informations d’authentification. Collectivement, les 20 extensions ont totalisé 1,46 million de téléchargements.

“Pour beaucoup de personnes à qui je parle, la gestion des extensions de navigateur peut être un élément moins prioritaire dans leur programme de sécurité”, a écrit Tuckner dans un e-mail. « Les gens savent qu’ils peuvent constituer une menace, mais les équipes agissent rarement contre eux. Nous l’avons souvent vu en matière de sécurité, un ou deux incidents peuvent entraîner une réévaluation de la posture de sécurité d’une organisation. Des incidents comme celui-ci amènent souvent les équipes à se démener pour trouver un moyen d’acquérir de la visibilité et de comprendre l’impact sur leur organisation.

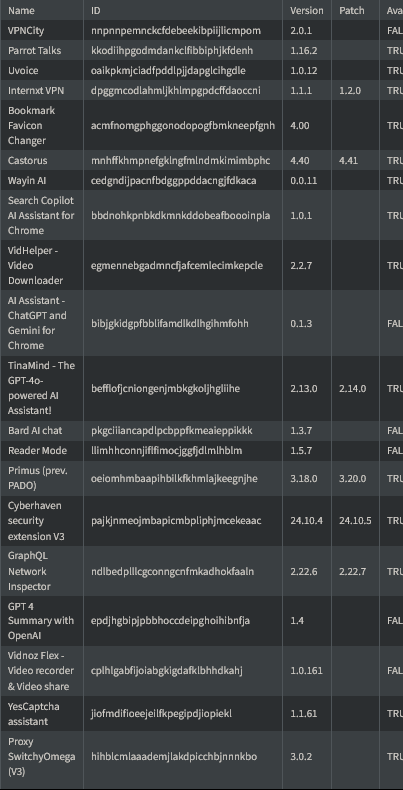

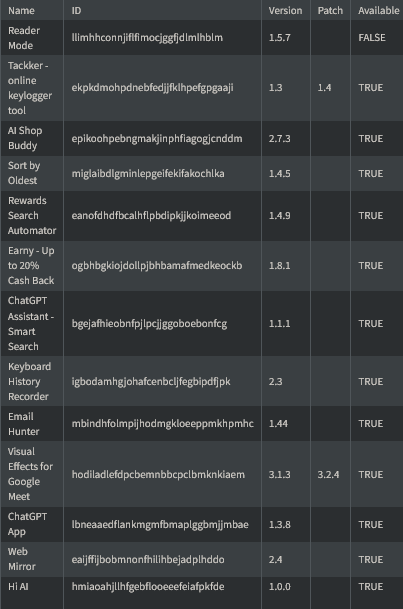

Le premier compromis a eu lieu en mai 2024. Tuckner a fourni la feuille de calcul suivante :

Mais attendez, il y a plus

L’une des extensions compromises s’appelle Reader Mode. Une analyse plus approfondie a montré qu’il avait été compromis non seulement dans la campagne ciblant les 19 autres extensions, mais dans une campagne distincte qui a débuté au plus tard en avril 2023. Tuckner a déclaré que la source de la compromission semble être une bibliothèque de codes que les développeurs peuvent utiliser pour monétiser leurs extensions. . La bibliothèque de codes collecte des détails sur chaque visite Web effectuée par un navigateur. En échange de l’intégration de la bibliothèque dans les extensions, les développeurs reçoivent une commission du créateur de la bibliothèque.

Tuckner a déclaré que le mode Lecteur est l’une des 13 extensions Chrome connues pour avoir utilisé la bibliothèque pour collecter des données potentiellement sensibles. Collectivement, ces extensions comptaient 1,14 million d’installations. La liste complète est :

Comme l’a indiqué Tuckner, les extensions de navigateur sont longtemps restées un maillon faible de la chaîne de sécurité. En 2019, par exemple, des extensions pour Chrome et Firefox ont été surprises en train de voler des données sensibles sur 4 millions d’appareils . De nombreux appareils infectés fonctionnaient dans les réseaux de dizaines d’entreprises, notamment Tesla, Blue Origin, FireEye, Symantec, TMobile et Reddit. Dans de nombreux cas, il est facile de limiter la menace des extensions malveillantes, car un grand nombre d’extensions n’apportent aucun avantage utile.Dans le cas d’autres extensions faisant l’objet d’abus, comme celle utilisée par les clients de Cyberhaven, il n’est pas aussi simple de lutter contre la menace. Après tout, l’extension fournit un service que de nombreuses organisations trouvent précieux. Tuckner a déclaré qu’une partie potentielle de la solution consisterait pour les organisations à compiler une liste de gestion des actifs du navigateur qui autorise uniquement l’exécution des extensions sélectionnées et bloque toutes les autres. Même dans ce cas, les clients de Cyberhaven auraient installé la version de l’extension malveillante à moins que la liste de gestion des actifs ne spécifie une version spécifique à laquelle faire confiance et se méfier de toutes les autres.

Quiconque exécute l’une de ces extensions compromises doit soigneusement envisager de modifier ses mots de passe et autres informations d’authentification. La publication Secure Annex fournit des indicateurs supplémentaires de compromission, tout comme les publications ici , ici , ici et ici .

Source et images plus lisibles: https://arstechnica.com/security/2025/01/dozens-of-backdoored-chrome-extensions-discovered-on-2-6-million-devices/

-

Je n’utilise pas Chrome et seulement de temps en temps des navigateurs basés sur Chromium. A priori je ne suis pas concerné.

Hello! It looks like you're interested in this conversation, but you don't have an account yet.

Getting fed up of having to scroll through the same posts each visit? When you register for an account, you'll always come back to exactly where you were before, and choose to be notified of new replies (either via email, or push notification). You'll also be able to save bookmarks and upvote posts to show your appreciation to other community members.

With your input, this post could be even better 💗

S'inscrire Se connecter