Vieux NAS D-Link, vulnérabilité critique de prise de contrôle

-

Lundi, les chercheurs ont déclaré que leurs capteurs avaient commencé à détecter des tentatives actives d’ exploitation des vulnérabilités à partir du week-end. Greynoise, l’une des organisations signalant l’exploitation dans la nature, a déclaré dans un e-mail que l’activité avait commencé vers 02h17 UTC dimanche. Les attaques tentaient de télécharger et d’installer l’un des nombreux logiciels malveillants sur des appareils vulnérables en fonction de leur profil matériel spécifique. L’un de ces logiciels malveillants est signalé sous différents noms par 40 services de protection des points finaux.

L’organisation de sécurité Shadowserver a également signalé avoir constaté des analyses ou des exploits à partir de plusieurs adresses IP, mais n’a pas fourni de détails supplémentaires.

La paire de vulnérabilités, trouvée dans l’interface de programmation nas_sharing.cgi des appareils vulnérables, constitue une recette idéale pour une prise de contrôle à distance. Le premier, suivi comme CVE-2024-3272 et portant un indice de gravité de 9,8 sur 10, est un compte de porte dérobée activé par des informations d’identification codées en dur dans le micrologiciel. La seconde est une faille d’injection de commandes suivie comme CVE-2024-3273 et a un indice de gravité de 7,3. Il peut être activé à distance avec une simple requête HTTP GET .

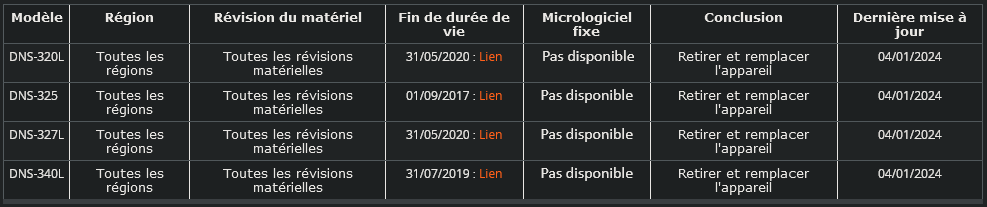

Les modèles affectés:

Il y a deux semaines. Le chercheur a déclaré qu’il rendait la menace publique parce que D-Link a déclaré qu’il n’avait pas l’intention de corriger les vulnérabilités, qui ne sont présentes que dans les appareils en fin de vie, ce qui signifie qu’elles ne sont plus prises en charge par le fabricant.

Source et beaucoup plus: https://arstechnica.com/security/2024/04/hackers-actively-exploit-critical-remote-takeover-vulnerabilities-in-d-link-devices/

-

Mise à jour: 20 NAS D-link en danger au lieu de 4. Attaques en cours

Maintenant, D-Link a mis à jour la liste des systèmes affectés pendant la nuit. Depuis le 12 avril, 20 appareils au total sont concernés. L’entreprise conseille à tous ceux qui possèdent un appareil concerné de le retirer de la circulation et de le remplacer.

Voici la liste de tous les modèles qui ne doivent plus être utilisés:

DNR-322L (EOL depuis 2021) DNR-202L (EOL depuis 2020) DNS-1200-05 (EOL depuis 2020) DNS-1550-04 (EOL depuis 2020) DNS-320L (EOL depuis 2020) DNS-320LW (EOL depuis 2020) DNS-327L (EOL depuis 2020) DNS-343 (EOL depuis 2020) DNS-340L (EOL depuis 2019) DNS-345 (EOL depuis 2019) DNR-326 (EOL depuis 2018) DNS-1100-4 (EOL depuis 2018) DNS-320 (EOL depuis 2018) DNS-325 (EOL depuis 2017) DNS-315L (EOL depuis 2014) DNS-726-4 (EOL depuis 2014) DNS-321 (EOL depuis 2013) DNS-323 (EOL depuis 2013) DNS-326 (EOL depuis 2013) DNS-120 (EOL depuis 2009)Merci qui ? Merci D-Link

-

D-Link, c’est pas eux qui se sont lancé en 2009 dans le marché des NAS et qui en 2013 ont déclaré arrêter tout support et prise en charge de leurs machines ?