Les iPhones ont exposé votre adresse MAC unique malgré les promesses contraires d'Apple

-

Il y a trois ans, Apple a introduit une fonctionnalité améliorant la confidentialité qui masquait l’adresse Wi-Fi des iPhones et iPads lorsqu’ils rejoignaient un réseau. Mercredi, le monde a appris que cette fonctionnalité n’avait jamais fonctionné comme annoncé. Malgré les promesses selon lesquelles cette adresse immuable serait masquée et remplacée par une adresse privée unique à chaque SSID, les appareils Apple ont continué à afficher la vraie, qui à son tour a été diffusée sur tous les autres appareils connectés sur le réseau.

Le problème est qu’une adresse de contrôle d’accès aux médias Wi-Fi - généralement appelée adresse de contrôle d’accès multimédia ou simplement MAC - peut être utilisée pour suivre des individus d’un réseau à l’autre, de la même manière qu’un numéro de plaque d’immatriculation peut être utilisé pour suivre un véhicule lorsqu’il se déplace dans une ville. Exemple concret : en 2013, un chercheur a dévoilé un dispositif de validation de principe qui enregistrait le MAC de tous les appareils avec lesquels il était entré en contact. L’idée était d’en distribuer un grand nombre dans un quartier ou une ville et de créer un profil des utilisateurs d’iPhone, y compris les sites de médias sociaux qu’ils visitaient et les nombreux endroits qu’ils visitaient chaque jour.

Au cours de la décennie qui a suivi, les communications cryptées par HTTPS sont devenues la norme, de sorte que la capacité des personnes connectées au même réseau à surveiller le trafic des autres n’est généralement pas réalisable. Pourtant, une adresse MAC permanente offre une grande traçabilité, même maintenant.

Comme je l’écrivais à l’époque :

Entrez CreepyDOL, un réseau distribué et peu coûteux de capteurs Wi-Fi qui traque les gens lorsqu’ils se déplacent dans des quartiers ou même dans des villes entières. Mesurant 4,5 pouces sur 3,5 pouces sur 1,25 pouces, chaque nœud est suffisamment petit pour être glissé dans une prise murale de la salle de sport, du café ou de la salle de repos à proximité. Et avec la possibilité pour chacun de partager le trafic Internet qu’il collecte avec tous les autres nœuds, le système peut constituer un dossier détaillé de données personnelles, comprenant les horaires, les adresses e-mail, les photos personnelles et la localisation actuelle ou passée de la personne. ou les personnes qu’il surveille.

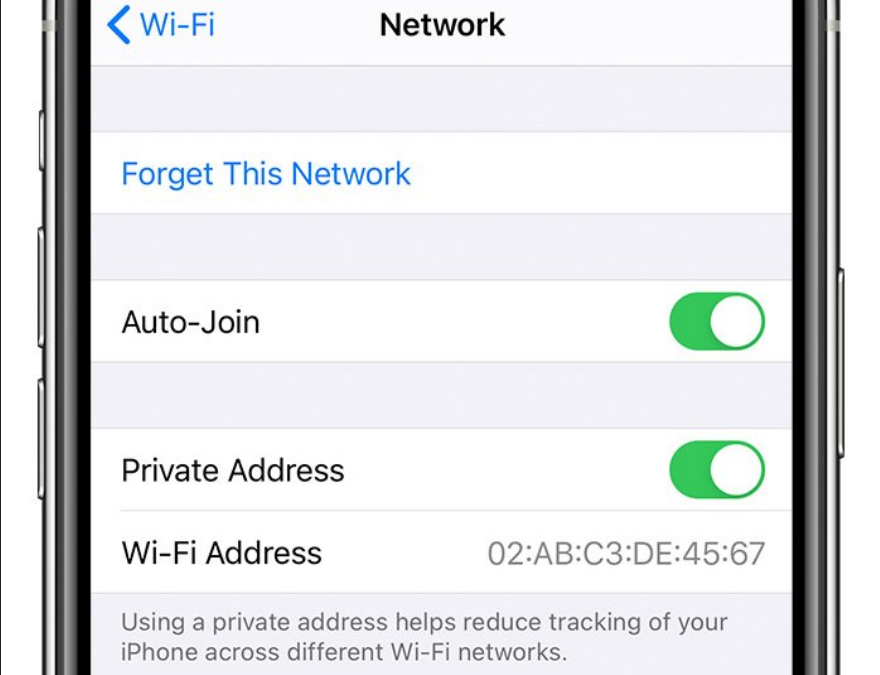

En 2020, Apple a publié iOS 14 avec une fonctionnalité qui, par défaut, masquait les MAC Wi-Fi lorsque les appareils étaient connectés à un réseau. Au lieu de cela, l’appareil affichait ce qu’Apple appelait une « adresse Wi-Fi privée » différente pour chaque SSID. Au fil du temps, Apple a amélioré cette fonctionnalité, par exemple en permettant aux utilisateurs d’attribuer une nouvelle adresse Wi-Fi privée pour un SSID donné.

Mercredi, Apple a publié iOS 17.1 . Parmi les différents correctifs figurait un correctif pour une vulnérabilité, identifiée comme CVE-2023-42846 , qui empêchait la fonctionnalité de confidentialité de fonctionner. Tommy Mysk, l’un des deux chercheurs en sécurité attribués par Apple pour avoir découvert et signalé la vulnérabilité (Talal Haj Bakry était l’autre), a déclaré à Ars qu’il avait testé toutes les versions récentes d’iOS et découvert que la faille remontait à la version 14, publiée en septembre 2020.

“Dès le départ, cette fonctionnalité était inutile à cause de ce bug”, a-t-il déclaré. « Nous ne pouvions pas empêcher les appareils d’envoyer ces requêtes de découverte, même avec un VPN. Même en mode verrouillage.

Lorsqu’un iPhone ou tout autre appareil rejoint un réseau, il déclenche un message multidiffusion qui est envoyé à tous les autres appareils du réseau. Par nécessité, ce message doit inclure un MAC. À partir d’iOS 14, cette valeur était, par défaut, différente pour chaque SSID.

Pour l’observateur occasionnel, la fonctionnalité semblait fonctionner comme annoncé. La « source » indiquée dans la demande était l’adresse Wi-Fi privée. En creusant un peu plus, il est devenu clair que le MAC réel et permanent était toujours diffusé à tous les autres appareils connectés, mais dans un champ différent de la requête.

Mysk a publié une courte vidéo montrant un Mac utilisant le renifleur de paquets Wireshark pour surveiller le trafic sur le réseau local auquel le Mac est connecté. Lorsqu’un iPhone exécutant iOS avant la version 17.1 rejoint, il partage son véritable MAC Wi-Fi sur le port 5353/UDP.

Passez à iOS 17.1 pour empêcher le suivi de votre iPhone sur les réseaux Wi-Fi.Pour être juste envers Apple, la fonctionnalité n’était pas inutile, car elle empêchait le reniflage passif par des appareils tels que CreepyDOL mentionné ci-dessus. Mais l’échec de la suppression du véritable MAC du port 5353/UDP signifiait toujours que toute personne connectée à un réseau pouvait extraire l’identifiant unique sans problème.

Les conséquences pour la plupart des utilisateurs d’iPhone et d’iPad seront probablement minimes, voire pas du tout. Mais pour les personnes ayant des modèles stricts de menace à la vie privée, l’incapacité de ces appareils à cacher les vrais MAC pendant trois ans pourrait être un réel problème, en particulier compte tenu de la promesse expresse d’Apple selon laquelle l’utilisation de la fonctionnalité “contribue à réduire le suivi de votre iPhone sur différents réseaux Wi-Fi”. "

Apple n’a pas expliqué comment un échec aussi fondamental que celui-ci a échappé à l’attention pendant si longtemps. L’avis publié mercredi par la société indiquait seulement que le correctif fonctionnait en “supprimant le code vulnérable”.

-

Personnellement, j’utilise cette fonction au taf et ce bug était invisible sans renifler les paquets via wireshark ou autre. Les bornes wifi auquel les iPads se connectent affichaient bien une adresse privée et non celle d’origine. Idem dans le MDM dont dépendent les tablettes. L’adresse réel était envoyée et encodée dans l’en tête via une autre requête mais n’étaient affichée nul part.

Ars technica fait pour le coup un peu de putaclick car ça n’empêchait pas à l’option de fonctionner. Cela fonctionnait mais pas comme ça devrait l’etre.

-

Merci pour la précision, le tri n’est pas toujours facile, surtout dans ce genre de cas, et le putaclic n’est malheureusement pas réservé à Ars…

-

-

Xiaomi le propose aussi, randomizer l’adresse Mac

Sinon un coup de mac changer -

Personnellement, j’utilise cette fonction au taf et ce bug était invisible sans renifler les paquets via wireshark ou autre. Les bornes wifi auquel les iPads se connectent affichaient bien une adresse privée et non celle d’origine. Idem dans le MDM dont dépendent les tablettes. L’adresse réel était envoyée et encodée dans l’en tête via une autre requête mais n’étaient affichée nul part.

Ars technica fait pour le coup un peu de putaclick car ça n’empêchait pas à l’option de fonctionner. Cela fonctionnait mais pas comme ça devrait l’etre.

@Violence a dit dans Les iPhones ont exposé votre adresse MAC unique malgré les promesses contraires d'Apple :

Personnellement, j’utilise cette fonction au taf et ce bug était invisible sans renifler les paquets via wireshark ou autre. Les bornes wifi auquel les iPads se connectent affichaient bien une adresse privée et non celle d’origine. Idem dans le MDM dont dépendent les tablettes. L’adresse réel était envoyée et encodée dans l’en tête via une autre requête mais n’étaient affichée nul part.

Ars technica fait pour le coup un peu de putaclick car ça n’empêchait pas à l’option de fonctionner. Cela fonctionnait mais pas comme ça devrait l’etre.

Pareil. On avait un réseau Wifi spécifique pour les personnes externes sur lequel il y avait du filtrage par adresse MAC, pour chaque smartphone ajouté, qu’il soit sous Android ou iOS je devais désactiver cette fonctionnalité d’adresse MAC virtuelle, sans quoi le lendemain les périphériques ne pouvaient plus se connecter.

Hello! It looks like you're interested in this conversation, but you don't have an account yet.

Getting fed up of having to scroll through the same posts each visit? When you register for an account, you'll always come back to exactly where you were before, and choose to be notified of new replies (either via email, or push notification). You'll also be able to save bookmarks and upvote posts to show your appreciation to other community members.

With your input, this post could be even better 💗

S'inscrire Se connecter