Le référentiel général de l’écoconception des produits est désormais en ligne. Ce document, très attendu, constitue un premier jet et a la mission délicate de faire bouger les lignes. Il n’est cependant pas contraignant et ambitionne surtout, pour l’instant, la collecte des connaissances et des retours d’expérience.

Ces dernières années, en France, plusieurs agences mettent l’accent sur la sobriété énergétique. Par extension, la sobriété numérique devient un sujet prégnant, nos usages augmentant continuellement.

L’Arcep et l’Arcom, en lien avec l’ADEME, publient donc ce référentiel, après la consultation publique d’octobre dernier. L’objectif est clair : intégrer dès la conception des pratiques vertueuses en matière de minimisation de l’empreinte environnementale. La rédaction du document a également bénéficié du concours de la CNIL, de la DINUM et d’Inria.

Accéder au référentiel de l’écoconception des services numériques (RGESN)

Écoconception : de quoi parle-t-on ?

Avant de plonger dans le référentiel, son périmètre et ses objectifs, il faut s’arrêter un instant sur l’écoconception proprement dite. La définition courante – et reprise par le document – est « l’intégration des caractéristiques environnementales dans la conception du produit en vue d’améliorer la performance environnementale du produit tout au long de son cycle de vie ».

Une définition qui résume à elle seule l’objectif général du référentiel : minimiser autant que possible la consommation d’énergie et de ressources. Le Graal devient alors un service ayant nécessité le strict minimum à son fonctionnement et n’envoyant que la juste quantité d’informations.

Tout le monde est concerné (ou presque)

Le périmètre du référentiel est vaste. Les serveurs, terminaux, box internet, réseaux d’opérateurs, centres de données, les infrastructures logicielles et plus généralement les services numériques sont concernés. On trouve donc aussi bien des sites web que des API (Application Programming Interface), des systèmes d’exploitation, des systèmes d’intelligence artificielle (SIA), tout le SaaS (Software as a Service), les registres de blockchains, plateformes vidéo et autres services en ligne.

En d’autres termes, tout ce qui touche de près ou de loin au numérique. Mais le référentiel ne se veut pas une bible parée à toutes les utilisations. Comme indiqué, il ne fait « pas obstacle à l’existence de documents d’écoconception complémentaires, plus exhaustifs ou spécifiques à certaines catégories de produits ou services numériques ». Par exemple, un référentiel dédié aux objets connectés (IoT).

Le document se voulant généraliste et un « socle commun de bonnes pratiques », tous les métiers liés au numérique sont concernés. Tout ce qui touche à la gestion des projets, à la maîtrise d’ouvrage, à l’UX (user experience), aux éléments graphiques, au marketing, à l’ingénierie logicielle ou système, ou encore à la publication de contenus est visé.

Quatre axes majeurs

Pour parvenir à maitriser la consommation des services numériques, les trois agences proposent quatre axes principaux d’action.

D’abord, en soulageant les terminaux. Si la fabrication de ces derniers n’entre pas dans le périmètre du texte, il est possible d’influer sur ce qu’ils utilisent. Par exemple, en veillant à ce que les services aient une consommation mesurée de ressources, pour s’assurer que des appareils anciens puissent continuer à les utiliser.

Les autres idées comprennent l’adaptation du service au contexte (par exemple, optimiser la vidéo pour la taille de l’écran, pour éviter la 4K sur un smartphone), la possibilité d’utiliser le service sur le plus grand nombre possible d’appareils (interfaces tactiles et claviers physiques), l’usage de l’open source « _comme levier de prolongation de la durée des service_s » (et donc des terminaux et des objets connectés), ainsi que la disponibilité des mises à jour essentielles pendant toute la durée de vie des terminaux. Le référentiel souhaite également que les services puissent être utilisés sur des versions antérieures des systèmes d’exploitation et navigateurs.

Deuxième axe, la promotion de la sobriété face à la captation de l’attention. Et c’est là un vaste chantier qui s’ouvre pour les agences, car elles souhaitent la restriction des murs de contenus infinis, du déclenchement automatique des vidéos, des notifications intempestives et autres. Le référentiel milite pour des informations claires, la fin des dark patterns (appelés « procédés manipulatoires »), des fonctions telles qu’un bouton ou un mode économie d’énergie. Il est également question de limiter la captation des données et métadonnées à des fins publicitaires.

Troisième axe, la diminution des ressources mobilisées pendant tout le cycle de vie du service. Les pistes avancées sont nombreuses : interroger les appareils pour adapter les ressources consommées aux besoins réels, réduire le poids des contenus multimédias, limiter les requêtes aux serveurs, minimiser les ressources nécessaires aux calculs asynchrones, favoriser les hébergeurs efficients et limiter l’utilisation de technologies énergivores. La blockchain et l’apprentissage automatique (donc les IA) sont citées.

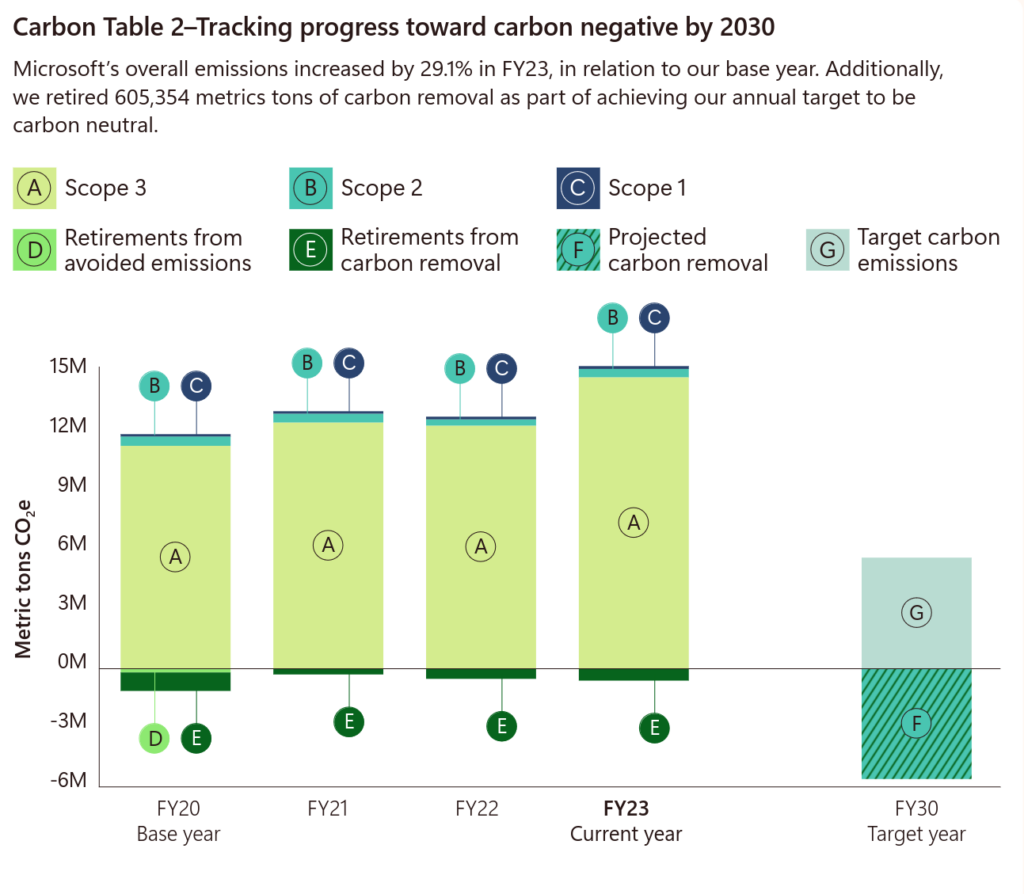

Enfin, pour son dernier axe, le référentiel veut promouvoir la transparence, essentiellement avec une approche « par la donnée ». Par exemple, « a minima » par la publication de chiffres sur les émissions de gaz à effet de serre, la consommation énergétique, ainsi que la consommation en eau et en ressources abiotiques minéraux/métaux. Il n’est cependant pas toujours facile d’avoir des chiffres fiables sur lesquels se baser. De même, par la sélection d’un hébergeur transparent sur ses performances environnementales. Enfin, par la publication des objectifs environnementaux.

Comment s’articule le RGESN pour les structures intéressées ?

Puisque l’on parle d’un référentiel non contraignant, les structures intéressées par son contenu doivent le prendre en main, via un kit d’autoévaluation, en vue d’une déclaration d’écoconception. Celle-ci, si validée, permet alors à l’entreprise (ou autre) d’en faire la communication, notamment à des fins d’image publique, voire dans sa publicité.

Le référentiel propose ainsi 78 critères (91 dans le document soumis à consultation en octobre), présentés sous forme de questions. Chacun est accompagné d’une fiche pratique pour en expliquer les tenants et aboutissants. Un indice de priorisation est également présent pour chaque critère. Il tient compte de l’impact estimé sur l’empreinte environnementale, de sa portée systémique, de ses éventuels effets indirects sur d’autres secteurs et du niveau d’ambition de sa mise en œuvre. Le référentiel, dans sa première édition finalisée, comprend trois niveaux : Prioritaire, Recommandé et Modéré.

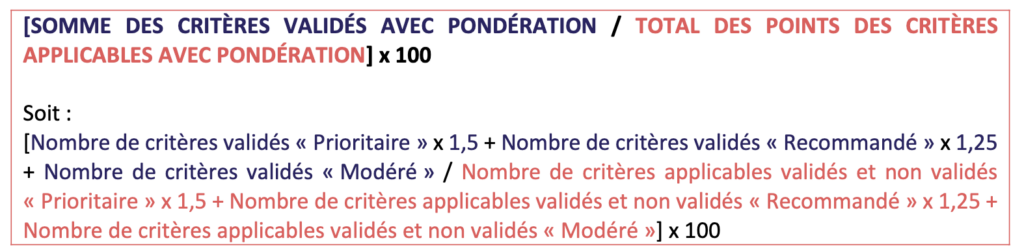

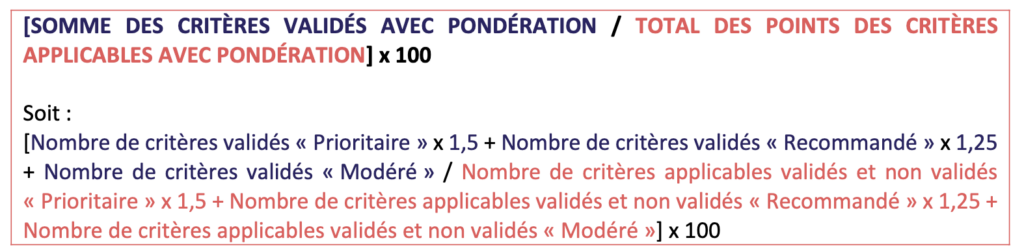

L’ensemble permet de calculer un score. Le calcul tient compte des niveaux, puisque chacun possède un facteur de pondération : 1,5 pour Prioritaire, 1,25 pour Recommandé et 1 pour Modéré. L’obtention du score se calcule en divisant les points obtenus par le nombre maximal de points, puis en multipliant le résultat par 100.

Comme le reste, ces niveaux se présentent comme très généralistes. Le document précise même qu’il s’agit d’informations données « à titre indicatif », puisque la difficulté d’implémentation peut fortement varier d’un service à l’autre et selon le contexte.

Il fallait cependant que le référentiel tienne compte de cette mise en œuvre et donne des pistes.

Des critères nombreux et variés

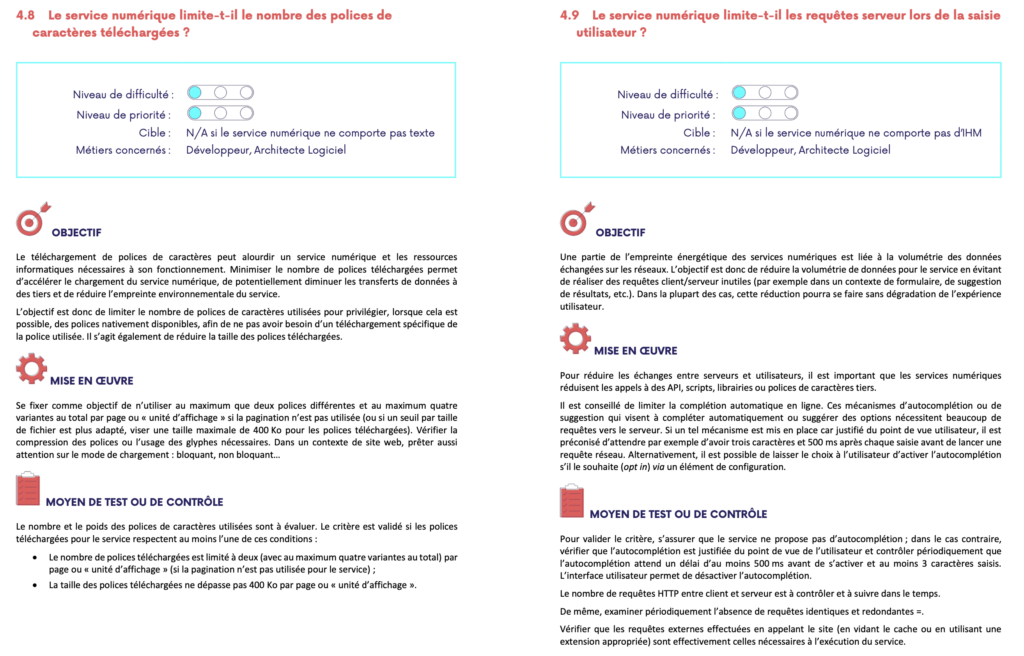

Le référentiel propose une liste de 78 critères répartis entre les trois niveaux de priorité. Chaque élément est accompagné d’un degré de difficulté : Faible, Modéré ou Fort.

Les 30 premiers éléments sont prioritaires et sont mis en avant car les plus à même d’avoir un impact significatif sur la sobriété numérique. Certains sont directement liés à la stratégie et posent la question de l’intérêt même du service, surtout après pondération de ses impacts environnementaux. Certaines modifications sur un service peuvent en effet amener à revoir intégralement son fonctionnement, voire sa conception. Des objectifs ont-ils été fixés pour réduire ces impacts ? A-t-il été conçu avec des technologies ouvertes et interopérables ?

Une partie des éléments a trait à la conception-même du produit et semblent « évidents », dans la mesure où ces questions interviennent presque à chaque fois : lister les profils matériels pouvant servir à accéder au service, la possible utilisation sur d’anciens modèles de terminaux ou versions d’un système d’exploitation, le type de maintenance prévue, etc. Ou, pour deux éléments classés « Fort », une garantie de démarche de réduction des impacts environnementaux imposée aux fournisseurs et la prise en compte des impacts dans la sélection des services tiers.

Après la stratégie et les spécifications, on trouve six autres rubriques : architecture, expérience et interface utilisateur (UX et UI), contenus, frontend, backend, hébergement et algorithmie. Selon le niveau de priorité, certaines rubriques sont d’ailleurs vides. Par exemple, il n’y a rien pour le frontend en « Prioritaire », aucun critère « Modéré » pour l’algorithmie, etc.

Certaines rubriques attirent également l’attention au regard de l’actualité. L’algorithmie, justement, parce qu’elle renvoie directement à l’IA. Les questions posées par le référentiel ne sont donc pas étonnantes : une phase d’entrainement est-elle réellement nécessaire ? Le niveau de complexité est-il minimisé et proportionnel à l’usage effectif ? La quantité de données a-t-elle été limitée au strict nécessaire ? La stratégie d’inférence est-elle optimisée ?

L’hébergement est également un point important. Les questions posées sont classiques et portent sur la mise en place d’une démarche de réduction de l’empreinte, la gestion durable des équipements ou encore d’un PUE minimisé.

Autre exemple, la vidéo. Le référentiel revient sur l’idée courante d’une adaptation de la qualité selon l’usage, avec mise en avant d’un mode sobriété qui enverrait par exemple du 480p sur smartphone. Les questions posées concernent aussi bien la qualité que la technologie de compression utilisée, la capacité à moduler le flux selon l’appareil visé, etc.

Autant de fiches pratiques que de critères

Dans le document, on remarque vite que la partie la plus intéressante se trouve dans les annexes. Ce sont elles qui contiennent les questions et surtout les fiches pratiques qui les accompagnent.

Ces fiches sont essentielles, car elles détaillent ce qui se cache derrière chaque question : les enjeux, la mise en œuvre, les moyens de tests et de contrôle et une rubrique pour « aller plus loin ».

Pour reprendre le cas de la vidéo, la fiche technique commence par rappeler qu’elle représentait 66 % du trafic internet en 2023 et rappelle les principaux objectifs. Les codecs AV1, VP9 et HEVC sont mis en avant pour leur efficacité, mais peuvent entrainer une consommation supplémentaire d’énergie si leur décodage n’est pas pris matériellement en charge par la puce, le CPU devant alors s’en occuper.

Côté mise en œuvre, le codage à débit variable doit être préféré, selon la fiche, éventuellement avec un plafond maximal pour que « les contenus plus complexes restent lisibles avec une connexion internet à bas débit ». On retrouve bien sûr l’idée d’adaptation de la qualité visuelle en fonction du support, quitte à tenir compte de la présence de texte pour augmenter le début, afin d’en préserver la netteté.

Viennent ensuite plusieurs points à valider afin de remplir le critère : le débit variable, la présence des vidéos dans une définition inférieure à 720p, l’utilisation de codecs accélérés matériellement par la majorité du parc existant et le résumé de tous les choix techniques dans la déclaration d’écoconception.

Il s’agit bien sûr d’un exemple, mais toutes les fiches sont bâties sur le même modèle. Elles sont plus techniques et concrètes que le reste du document et en constituent d’ailleurs la vraie matière.

Derrière l’évidente volonté, les vœux pieux ?

Le document donne de très nombreuses pistes et propulse sous les feux de la rampe une thématique destinée à prendre de l’ampleur. Ne serait-ce que parce que le coût de l’énergie, même si actuellement en baisse, ne reviendra sans doute plus aux anciens niveaux. L’écologie fonctionne mieux quand elle signifie une baisse de la facture. Mais l’énergie n’est qu’une partie du problème, puisque la consommation des matériaux tient également une bonne place dans le référentiel.

On en revient ainsi à l’idée première : n’utiliser que ce qui est réellement nécessaire. Et là, certaines idées peuvent devenir des vœux pieux, à moins de déclencher un sursaut mondial et d’accorder l’ensemble des violons. Reprenons l’exemple des services qui devraient être disponibles sur les anciens systèmes d’exploitation et appareils. Ce seul point ouvre une cascade d’autres.

Il faudrait en effet décider les constructeurs de terminaux à entretenir leurs produits sur une durée bien plus longue qu’actuellement. Si Apple fournit en général au moins cinq ans de mises à jour à ses iPhone, le monde des smartphones Android ressemble plus à une jungle. On espère d’ailleurs que la décision de Google de fournir sept ans de mises à jour majeures (et donc au moins autant de mineures) à toute sa gamme Pixel 8 fera tache d’huile dans l’industrie. Moins de modèles, plus de support ?

Une équation loin d’être évidente, car la plupart des fournisseurs de terminaux et de services sont étrangers. On voit mal comment la France pourrait par exemple convaincre un Samsung de multiplier par deux ou trois la durée de support de ses appareils mobiles. Un règlement européen entrera en vigueur en juin 2025, justement sur les « exigences en matière d’écoconception — smartphones, téléphones portables autres que smartphones, téléphones sans fil et tablettes ». Il est notamment question de proposer « des mises à jour du système d’exploitation pendant au moins cinq ans après la mise sur le marché du produit ».

Autre problème potentiel, certains services ne peuvent plus fonctionner avec d’anciennes versions de systèmes d’exploitation ou de navigateurs pour des raisons de sécurité. C’est le cas des applications bancaires, qui tolèrent mal par exemple les appareils Android rootés.

Même constat pour les mesures liées à la captation d’attention. Comment motiver Meta à revoir le fonctionnement de ses murs de contenus infinis, alors qu’ils sont l’essence de services tels que Facebook et Instagram ?

Un premier pas

Le référentiel a le mérite de défricher le terrain de l’écoconception. Il n’est pas contraignant et n’aurait pas pu l’être, car valable uniquement pour la France.

Le maître-mot du RGESN est « sobriété » et, à lui seul, permet d’ancrer un peu la réflexion de l’écoconception dans les consciences. Il entraine des questions comme « A-t-on besoin de ce service ? » ou « Cet usage est-il raisonné ? Approprié ? ».

Le chemin à parcourir est cependant encore bien long. On le sait depuis longtemps, la consommation du numérique est surtout drainée par la fabrication des appareils. Une part importante de l’économie est fondée sur le renouvellement régulier des produits, longtemps considérés comme (presque) jetables.

Le document rappelle cependant que si le numérique ne représente actuellement que 2,5 % de l’empreinte carbone en France, ses usages sont amenés à exploser d’ici 2030. L’ADEME estime ainsi que le trafic sera multiplié par 6 et que le nombre d’appareils bondira de 65 %, porté par l’explosion des objets connectés. L’empreinte carbone du numérique augmenterait alors de 45 % et la consommation de ressources abiotiques (métaux et minéraux) de 14 %.

Comme le dit le référentiel lui-même, il ne s’agit pas de révolutionner l’industrie du numérique, mais d’établir « une base de connaissances et recommandations commune permettant d’accompagner les démarches volontaires d’écoconception ». Dans cette optique, il se veut un « outil d’action et de sensibilisation ».

De la même manière que les rapports de l’Arcep sur la consommation du numérique s’enrichissent à chaque édition, il sera intéressant de suivre l’évolution du référentiel.

Nous reviendrons dans un deuxième temps sur certains aspects du RGESN, notamment ses limites et défis.

Source : next.ink