En 2024, combien de temps faut-il pour casser un mot de passe ?

-

L’entreprise Hive Systems a mis en ligne la nouvelle version de son étude permettant de connaître le temps nécessaire pour “brute forcer” un mot de passe, c’est-à-dire le casser, le deviner quoi ! Alors vos mots de passe sont-ils en vert ? Réponse dans cet article.

L’algorithme bcrypt et le matériel utilisé pour les tests

Avant d’évoquer les résultats et cette fameuse matrice

Password Table, évoquons la méthodologie utilisée par les équipes de Hive Systems. Jusqu’ici, les tests étaient effectués sur des hashs de mots de passe chiffrés avec l’algorithme MD5 : ce qui n’était pas cohérent et représentatif, car il est obsolète. Mais, si Hive Systems se basait sur cet algorithme, c’est parce qu’il était encore massivement utilisé. Désormais, laPassword Tableindique le temps qu’il faut pour casser un mot de passe chiffré avec bcrypt, et non md5.MD5 a régné en maître pendant plusieurs années, mais bcrypt a pris la tête en 2020, 2021, 2023 et, jusqu’à présent, en 2024.

Ce qui justifie le fait de basculer de md5 vers bcrypt.

Le matériel utilisé reste le même entre cette édition 2024 et l’édition 2023 : 12 cartes graphiques (GPU) RTX 4090, ce qui représente une puissance très élevée ! Hive Systems estime a fait le choix de ce matériel, car c’est “la meilleure configuration matérielle accessible au grand public.” - En complément, des résultats sont donnés pour des configurations beaucoup plus musclées basées sur des GPU A100, notamment utilisées pour l’IA.

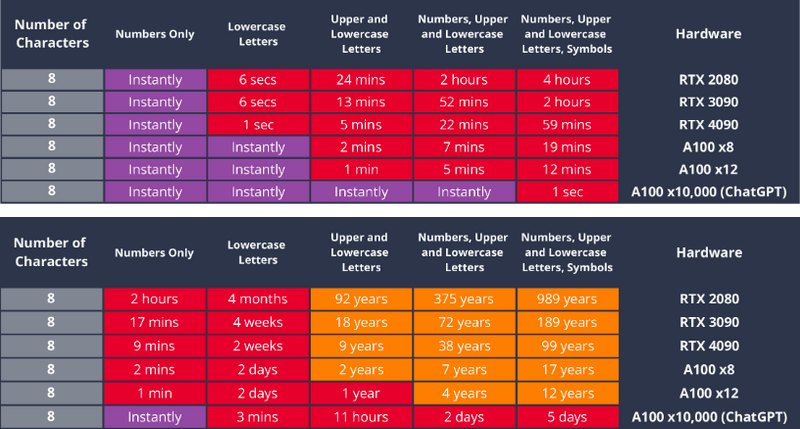

Oubliez les mots de passe de 8 caractères

À partir de différentes configurations matérielles, d’une simple RTX 2080 à une configuration monstrueuse de 10 000 GPU A100 (ChatGPT), Hive Systems a essayé de casser des mots de passe de 8 caractères plus ou moins complexes, aussi bien avec le md5 que le bcrypt. Ces résultats prouvent que le bcrypt est plus robuste que le md5, mais il montre aussi les limites des mots de passe de 8 caractères.

– Voici le comparatif, avec md5 au-dessus, et bcrypt en dessous :

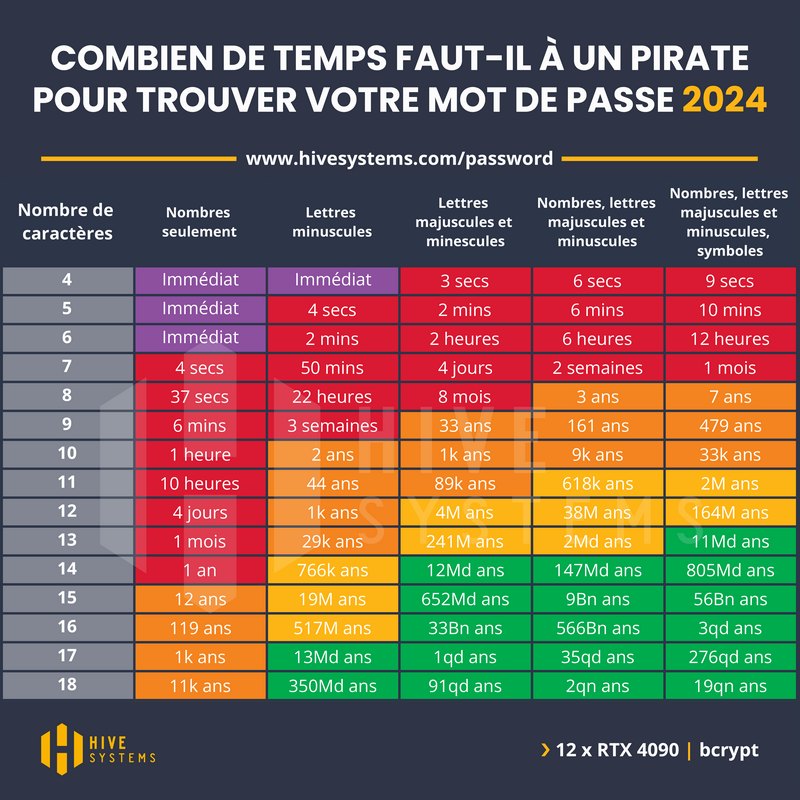

La matrice Password Table de 2024

Alors, en 2024, combien de temps faut-il pour casser un mot de passe ? Bien entendu, cela dépend de la longueur de ce mot de passe et du type de caractère.

Pour être “dans le vert”, selon la matrice d’Hive Systems, le mot de passe doit être d’au moins 13 caractères et utiliser 4 types de caractère (nombres, majuscules, minuscules et symboles) car il faudra 11 milliards d’années pour le casser. Il faudra surement beaucoup moins de temps avec du matériel encore plus performant.

Au-delà des types de caractère, cette matrice met en avant l’importance de la longueur des mots de passe. Un mot de passe de 14 caractères, avec uniquement des lettres minuscules et majuscules, sera cassé en 766 000 années. Pour utiliser seulement ces deux types de caractère et “être dans le vert”, comptez 17 caractères minimum : c’est facilement atteignable avec une passphrase.

– Voici la fameuse matrice de 2024 :

Vous pouvez accéder à l’étude complète et au téléchargement en haute définition de cette Password Table en visitant cette page.

Une nouvelle fois, ce type d’étude m’encourage à vous recommander l’utilisation de passphrases plutôt que de mots de passe.

Que pensez-vous de cette étude ?

– Source :

https://www.it-connect.fr/en-2024-combien-de-temps-faut-il-pour-casser-un-mot-de-passe/

-

Merci pour cet article très intéressant qui nous fait prendre une fois de plus conscience de l’importance de bétonner l’accès à nos données. Il est vrai en plus que notre réflexe premier est plutôt de créer des mots de passe plutôt que des passphases ce qui est sûrement une erreur.

-

Keuwahhhh ??? 123 c’est pas un bon MdP ?

-

@Popaul je prendrais plutôt 999 plus loin dans la chaîne

-

@michmich voire 9999 soyons fou !

-

Je fais ma rebelle de service mais en vrai on s’en fout complètement non? Maintenant qu’on a du MFA partout?

-

@7cf148fd a dit dans En 2024, combien de temps faut-il pour casser un mot de passe ? :

On s’en fout complètement non? Maintenant qu’on a du MFA partout?

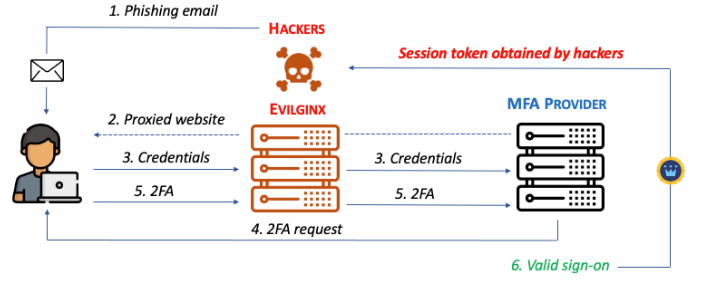

Oui et non, le MFA peut aussi être contourné. On a eu le cas il y a peu je crois.

Personnellement, je préfère le combo passphrase/MFA quand c’est possible et le passkey.

-

@Violence a dit dans En 2024, combien de temps faut-il pour casser un mot de passe ? :

Oui et non, le MFA peut aussi être contourné. On a eu le cas il y a peu je crois.

Ta un exemple ça me dit rien ?

-

@Violence a dit dans En 2024, combien de temps faut-il pour casser un mot de passe ? :

Oui et non, le MFA peut aussi être contourné. On a eu le cas il y a peu je crois.

Ils seraient rentré par la porte fenêtre de la cuisine?

-

@Ashura a dit dans En 2024, combien de temps faut-il pour casser un mot de passe ? :

@Violence a dit dans En 2024, combien de temps faut-il pour casser un mot de passe ? :

Oui et non, le MFA peut aussi être contourné. On a eu le cas il y a peu je crois.

Ta un exemple ça me dit rien ?

Il y a pas mal d’attaques pour le MFA/2FA et il y a eu des POF sur le sujet.

Il y a eu des attaques de MFA bombing chez des utilisateurs Apple apparemment il y a peu.Du phishing, du MITM/AITM, spear-phishing, Social Engineering, SIM Swapping, des terminaux compromis par malware, du consent phishing…

Un malware Cerberus repéré vers 2020 était je crois capable de récupérer les codes de vérification 2FA générés par Google Authenticator dans le cas d’OS Smartphone non à jour, etc…

Certaines applications implémentent mal les normes derrière le 2FA et seraient (aussi) fiables que l’appareil sur lequel elles tournent.Tout cela a peut être changer depuis mais j’imagine que non…

Pour moi, le 2FA marche beaucoup mieux avec des éléments matériels comme la Yubikey, la clé Google Titan ou Locknest par exemple.

Il faut bien sur la mettre en place quand c’est possible mais c’est comme tout, c’est loin d’être infaillible et autant couplez ça à des

bons passwordbonnes Passphrase ou du passkey. -

Avec un mot de passe genre: “j’aicoincémazigounettedansl’abattantdeschiotes&j’aitrèsmal”, on est tranquille un bon moment et on ne risque pas de l’oublier…

Et je vous dis pas celui de mon wifi… encore plus gratiné.

-

Ouai c’est pas mal et facile à retenir!

Perso je mets des symboles ou caractère accentué entre chaque mot dans les passphrases ou des chiifres à la place des lettres (3 pour e, 0 pour o, etc.)

-

Est qu’un gestionnaire de mdp comme bitwarden vous semble une solution approprié ?

-

Bien sûr mais je te conseille plutôt la version auto hébergée plutôt que sur le cloud pour des raisons évidentes.

https://planete-warez.net/topic/5141/password-bitwarden-auto-hébergement-sous-windows

Et si tu ne le sens pas, des options en locale comme KeepassXC avec le plugin chrome et FF pour l’auto complétion est aussi tt indiqué.

-

-

@Violence Je ne peux que te la conseiller pour encoder tes passphrases, histoire de vraiment être sûr!

-

Je trouve keepass vraiment pratique pour gérer et créer des mots de passe complexe en plus il gère l’OTP donc on peut avoir le MFA sur plusieurs appareils facilement avec keepassium sur IOS ou keepassDX sur Android (sympa quand on change de tel

)

) -

Perso je suis team bitwarden avec authy, et oui je synchro en cloud, flemme de mettre en local la au mikd je retrouve sur tout mes appareils directement

-

@Ashura

Perso, il est installé sur mon VPS. Je préfère gérer mes accès de toute ma vie numérique moi même plutôt que laisser à une entreprise.

C’est un choix en effet

-

@duJambon a dit:

Avec un mot de passe genre: “j’aicoincémazigounettedansl’abattantdeschiotes&j’aitrèsmal”, on est tranquille un bon moment et on ne risque pas de l’oublier…

Il n’y a pas de chiffres. Il faut ajouter “

pourla8emefois”