[Linux Apps] GooFuzz : l’outil ultime pour explorer les trésors cachés du web

-

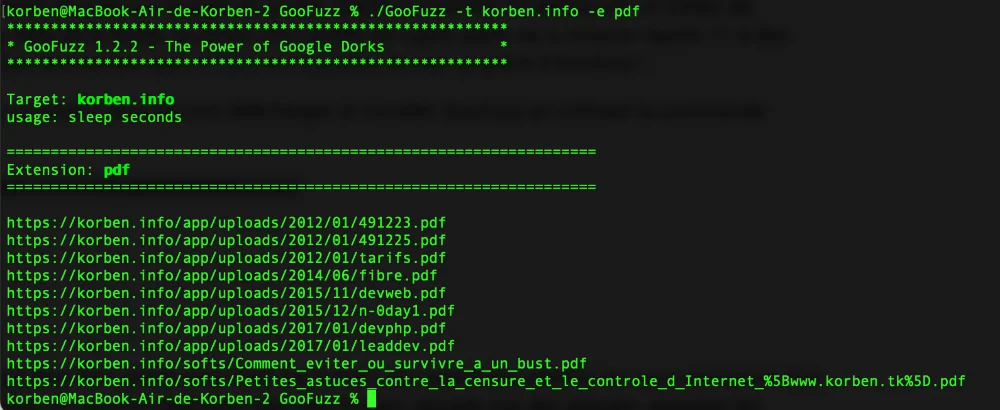

Je suis tombé sur un outil absolument incroyable appelé GooFuzz qui est un script écrit en Bash et qui utilise des techniques avancées de recherche sur Google pour obtenir les informations sensibles contenues dans des fichiers ou des répertoires sans en faire de demandes au serveur web, donc sans laisser de traces (sauf chez Google). Dans les exemples donnés sur la page du projet, GooFuzz a permis de découvrir un trésor de documents et de pages web de la NASA, couvrant une variété de sujets allant de la mission Apollo 11 à des projets de recherche plus récents tels que ATTREX et POSIDON.

Et tout ça grâce à GooFuzz !

Pour commencer, voici comment vous pouvez télécharger et installer GooFuzz en utilisant les commandes suivantes :

git clone https://github.com/m3n0sd0n4ld/GooFuzz.git cd GooFuzz chmod +x GooFuzz ./GooFuzz -hUne fois installé, le script peut être utilisé pour lister les fichiers par extension, afficher les sous-domaines d’un domaine spécifié, spécifier un contenu pertinent dans des fichiers séparés par des virgules, exporter les résultats vers un fichier, etc.

L’utilisation de GooFuzz est incroyablement simple et accessible. Par exemple, pour lister les fichiers du site nasa.gov par extension, il suffit d’utiliser la commande suivante :

./GooFuzz -t nasa.gov -e wordlists/extensions.txt -d 30GooFuzz parcourt alors le Web en utilisant la puissance de Google Dorks pour trouver les fichiers avec les extensions spécifiées et les présente sous forme de liens vers des fichiers pdf, xls, et doc.

Voici quelques exemples :

GooFuzz -t site.com -e pdf,doc,bak GooFuzz -t site.com -e pdf -p 2 GooFuzz -t www.site.com -e extensionslist.txt GooFuzz -t www.site.com -w config.php,admin,/images/ GooFuzz -t site.com -w wp-admin -p 1 GooFuzz -t site.com -w wordlist.txt GooFuzz -t site.com -w login.html -x dev.site.com GooFuzz -t site.com -w admin.html -x exclusion_list.txt GooFuzz -t site.com -s -p 10 -d 5 -o GooFuzz-subdomains.txt GooFuzz -t site.com -c P@ssw0rd!Petit conseil : N’hésitez pas à utiliser une petite liste de mots pour mieux cibler les fichiers, les répertoires ou même utiliser certains paramètres spécifiques. Cela fera travailler GooFuzz plus efficacement et vous permettra de trouver des pépites absolument incroyables.

Comme je vous le disais, vous pouvez également utiliser GooFuzz pour rechercher les sous-domaines d’un domaine spécifié.

En créant un fichier «

exclusion_list.txt» contenant les sous-domaines à exclure, il est possible de lancer la recherche en passant cette liste en paramètre. Les résultats de la recherche incluent des liens vers des pages, des guides d’utilisation, des manuels de référence, et des fichiers PDF.Mais attention, ne tombez pas dans le côté obscur en utilisant GooFuzz pour des fins malveillantes.

Souvenez-vous toujours de l’adage : « Avec de grands pouvoirs viennent de grandes responsabilités » . Soyez éthique et utilisez GooFuzz pour explorer et vous enrichir de connaissances, pas pour semer le chaos et la désolation ^^.

Enfin, si vous trouvez GooFuzz utile – et j’en suis sûr – vous pouvez aider l’auteur.

À découvrir ici !

– Source:

-

Moi je fais ça sur Google, à l’ancienne

“ne pas diffuser” site:gouv.fr filetype:pdf

-

@michmich mais c’est que ça marche ce truc

-

@oudeis Ça a eu son heure de gloire avec filetype:mp3

et plus tard avec avi

et plus tard avec avi -

@oudeis bin évidement que ça marche, mais c’était plus efficace il y a 10 ans, cette combine ayant été très documentée.

Par contre tu peux cibler des espaces free (par ex.) ou autre et te servir allégrement en mp3 et autres avi.

Ca marche à merveille sur les serveurs en “jachère”.

Sinon pour rire index of/private et sélection par images!

-

C’est ce qu’on appelle les google Dorks

-

@Violence la rançon du succès pour Google, pas sûr qu’à sa création ils aient penser à ça