La distribution Linux antiX revient dans une mouture 23. Elle profite du passage à Debian 12 (Bookworm) pour une vaste modernisation de sa base. Les petites configurations restent cependant sa cible principale, et elle se montre toujours d’une étonnante légèreté.

Début août, nous évoquions la sortie de MX Linux 23, qui était née de la coopération/fusion de deux projets, antiX et MEPIS. La seconde a disparu, mais la première est toujours là, profitant d’un développement actif et de nouvelles moutures régulièrement. Basée sur Debian, elle a constitué la base de travail de MX Linux toutes ces années, mais garde une existence propre depuis sa création en 2007.

MX Linux 23 : une distribution sobre, discrète et efficace

Si MX Linux était déjà remarquable pour sa légèreté (1 Go de mémoire demandé, 8,5 Go d’empreinte disque), antiX est pour sa part clairement destiné à du vieux matériel. De là lui vient d’ailleurs son nom. Rien n’empêche bien sûr de s’en servir sur du matériel plus récent, la bascule vers Debian 12 accentue d’ailleurs cette utilisation.

Une installation très rapide, de nombreuses variantes

On commence comme d’habitude avec une image ISO que l’on récupère depuis le site officiel. antiX est proposé en quatre variantes : full, base, core et net, de la plus complète à la plus légère. Les deux premières seulement proposent des environnements graphiques, la dernière ne disposant même pas du serveur graphique X.

Dans le cadre d’un essai, nous vous conseillons la version full, dont l’image ISO pèse 1,7 Go. Quatre environnements graphiques y sont présents : IceWM (par défaut), fluxbox, jwm et herbstluftwm. Précisons également que la distribution ne se sert pas de systemd et peut être téléchargée en deux versions, l’une avec sysVinit, l’autre avec runit. À moins de savoir ce que vous faites, il est recommandé de prendre une version sysVinit. La distribution étant disponible en versions 32 et 64 bits, il faut donc faire son choix entre 16 variations. Dans notre cas, nous avons sélectionné « antiX-23-Full 64bit » dans la partie sysVinit.

À noter que si des versions 32 bits sont toujours proposées, l’équipe de développement prévient que nombre d’applications ne sont plus aujourd’hui disponibles pour cette architecture. La mouture 64 bits est clairement mise en avant pour les ordinateurs « construits au cours des dix dernières années », représentant une grande majorité du parc disponible.

De son côté, l’installation est l’une des plus rapides que nous ayons vues, par le temps comme par l’expérience utilisateur. La copie des fichiers commence en effet au bout de deux questions. L’installateur se contente du minimum d’informations vitales pour finir ses opérations, avec choix de la disposition du clavier, de la langue, de la partition et la création du compte utilisateur.

La distribution se présente sous forme d’un Live CD et permet de s’en servir un peu avant de lancer l’installation proprement dite. Étonnamment, antiX n’a pas détecté qu’il s’agissait d’une configuration française et a affiché toute l’interface – installation comprise – en anglais. De manière générale, la traduction ne fait pas partie des points forts du système.

Petit tour du propriétaire

Si vous avez l’habitude d’Ubuntu ou même de distributions ayant fait de l’expérience utilisateur une marque de fabrique, antiX risque de vous faire lever un sourcil. L’ensemble ne brille pas par son esthétique et la distribution présente un vrai côté « old school », qui n’est d’ailleurs pas que graphique. La manière dont se manipule le système pourra sembler particulière aux personnes ne connaissant que les distributions les plus connues.

antiXantiX

L’organisation générale est cependant connue : une barre des tâches, un menu général de type « Démarrer », un systray avec quelques indicateurs classiques (comme le réseau et l’heure) et quelques icônes sur le bureau. On s’aperçoit cependant vite de certaines différences. Par exemple, le clic droit sur le bureau ouvre un menu proposant une foule de possibilités, par exemple l’ouverture du terminal ou du gestionnaire de fichiers, la liste complète des applications, l’accès aux fichiers récemment utilisés, les paramètres ou encore le menu de déconnexion. Il y a à boire et à manger, mais on se prend à apprécier d’avoir tout à portée d’un clic.

Précisons également que le menu Personal augmente encore l’intérêt de ce menu. On y trouve un éditeur qui permet de configurer ce sous-menu, dans lequel on va pouvoir épingler tout ce que l’on souhaite. Une personnalisation qui peut vite faire la différence.

L’une des particularités d’antiX est aussi d’afficher une surveillance constante des signes vitaux de la machine (via Conky). À droite de l’écran, on trouvera donc une série d’informations techniques telles que la définition de l’écran, le DPI, la charge du processeur, sa fréquence, la quantité de mémoire consommée ainsi que l’empreinte sur le stockage.

Une matière brute à modeler

Ce côté « old school » pourrait faire passer antiX pour une distribution minimaliste. Elle l’est, d’une certaine manière, mais de la même façon que le clic droit sur le bureau révèle de nombreux éléments, il ne faudrait pas penser qu’antiX se limite à ce que l’on voit.

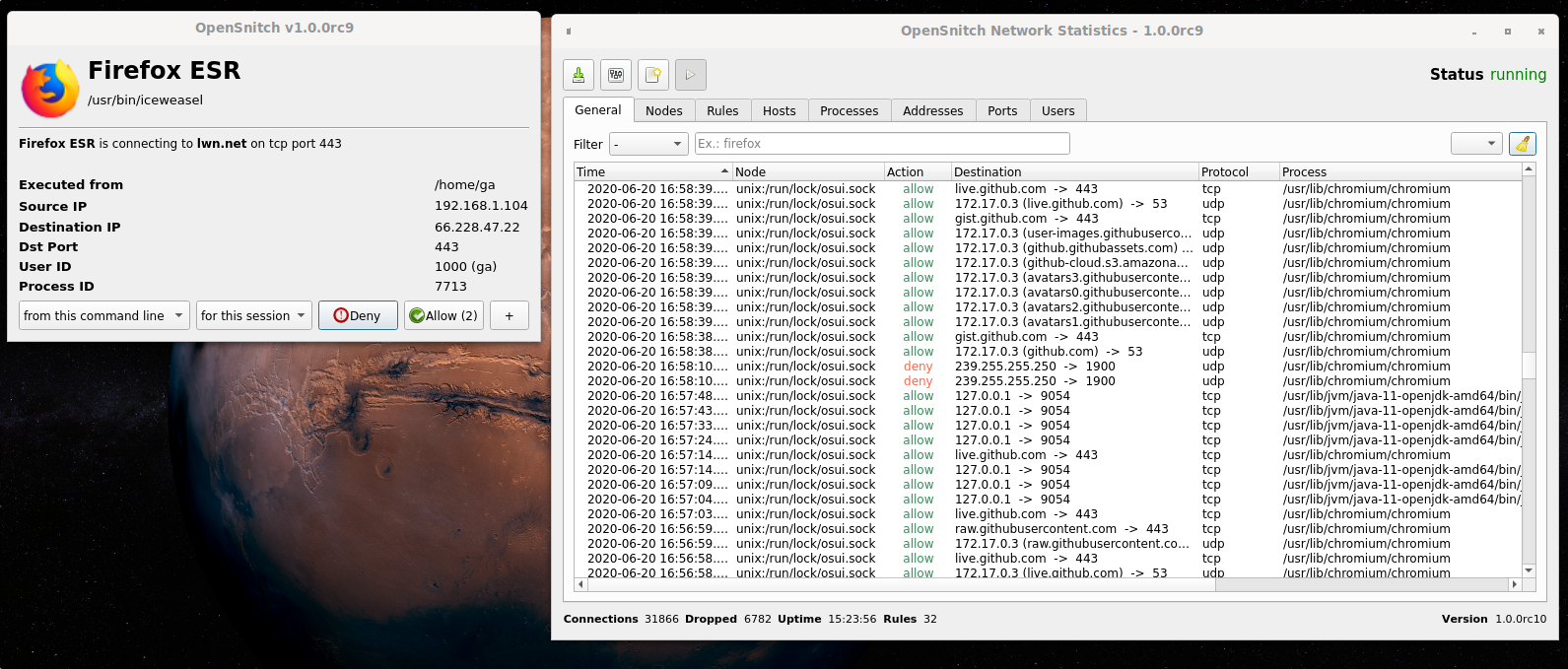

La distribution est fournie avec bon nombre d’applications. On retrouve ainsi Firefox 102 ESR ou Seamonkey 2.53.17 pour la navigation web (une présence assez rare pour la souligner). Claws Mail 4.11 s’occupe des courriels, LibreOffice 7.5.5 est là pour la bureautique, XMMS pour l’audio, Celluloid et MPV pour la lecture vidéo, la visionneuse Qpdfview, etc.

antiXantiX

Puisque le système est maintenant basé sur Debian 12, tous les composants ont reçu une mise à jour significative. Le noyau Linux est en version 6.1.42 et il est accompagné de changements récents que l’on a pu voir dans d’autres distributions, comme la présence du duo PipeWire/WirePlumber pour la gestion de l’audio, en lieu et place de l’ancien PulseAudio.

Attention cependant, la présence des composants dépend de l’édition sélectionnée. En « full » bien sûr, tout est là. En édition « base », Firefox est remplacé par Seamonkey, et Pipewire et WirePlumber disparaissent, tandis qu’ALSA apparaît. Chaque variante a une identité propre qui ne consiste pas seulement à enlever des applications et supprimer des composants.

antiX propose également de nombreux outils de personnalisation. La distribution intègre par exemple une très longue liste de thèmes. On peut y accéder d’ailleurs via le fameux clic droit sur le bureau et en se rendant dans Paramètres > Thèmes. En bas de la liste, une ligne « Thème par défaut » permet de revenir à l’apparence de base.

L’environnement par défaut d’antiX est un mélange entre zzzFM et IceWM. De ce dernier, antiX 23 reprend le Control Centre. Ce dernier présente une apparence particulièrement « brute de décoffrage » et dépouillée. Il est cependant efficace, avec des rubriques clairement identifiées et un accès à de nombreux réglages, d’éléments simples comme le fond d’écran à des paramètres plus poussés, comme ceux du réseau ou la gestion des pilotes. À noter qu’une fonction spéciale est présente pour les configurations intégrant un GPU NVIDIA, souvent source de difficultés pour en exploiter l’accélération matérielle.

Ce centre de contrôle contient aussi de très nombreux outils, dont certains peuvent rendre bien des services. On trouve par exemple une fonction dédiée à la réparation du boot, un installateur de paquets, un assistant réseau ou encore un panneau pour gérer simplement les comptes utilisateurs.

antiX

Un mot sur les performances

antiX est une distribution redoutablement rapide et légère. C’est bien la promesse de la distribution, mais il ne s’agit pas de paroles en l’air. À froid, avec la session par défaut et sans applications ouvertes, le système ne consomme que 363 Mo de mémoire vive. C’est extrêmement peu.

À titre d’information, la configuration minimale est d’à peine 256 Mo de RAM. En espace disque, tout dépend de la variante choisie : au moins 5 Go pour full, 3,5 Go pour base, tandis que Core peut se contenter de 1 Go.

Après une installation déjà rapide, le système démarre et s’éteint très rapidement. Même chose pour les applications, d’autant que l’on peut constater d’un coup d’œil ce que fait le système et les ressources consommées en regardant les informations renvoyées par Conky à droite du bureau.

Pour information, nous avons installé le système dans une machine virtuelle limitée à 4 Go de RAM et un seul cœur, sur la base d’un Ryzen 5 5600X. Un type de processeur pas nécessairement visé par antiX, il faut le reconnaître. Mais même ainsi, antiX est de loin l’une des distributions les plus réactives que nous ayons prises en main.

Pas pour tout le monde, mais redoutablement efficace

antiX est une distribution particulière. Le système, « fièrement antifasciste », peut présenter un visage minimaliste, vieillot, voire peu amical ou même franchement repoussant, selon qui l’utilise.

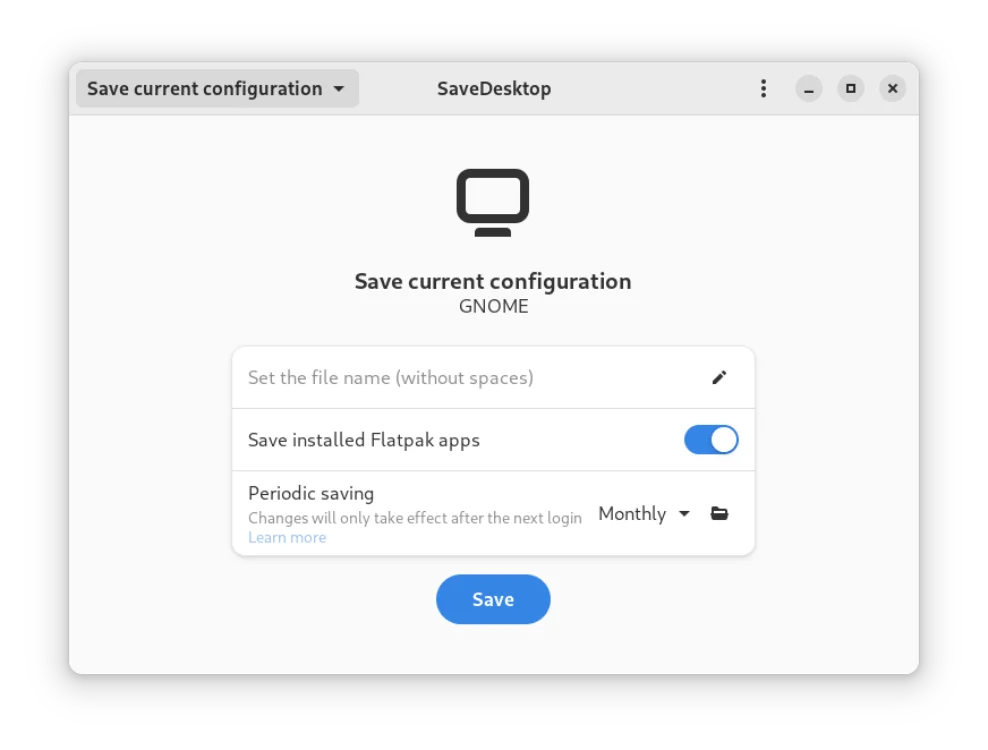

Mais le système a d’indéniables qualités. Les promesses sur la consommation de ressources et les performances sont clairement tenues : antiX est une distribution très légère et tous les choix de développement vont dans ce sens. Il n’y a pas de Wayland, pas plus que de gestionnaires de paquets plus récents, mais particulièrement voraces en espace disque, comme Snap ou Flatpak. Aucun environnement de bureau beaucoup plus grand public, comme Gnome ou KDE, n’est présent non plus. Même Xfce est absent, alors qu’il est pourtant proposé comme alternative légère dans nombre de distributions.

En fait, loin d’être anémique, on pourrait presque reprocher à antiX de proposer « trop » de choix. Le système est une matière à manipuler ses goûts, le degré de personnalisation possible étant très poussé, ne serait-ce que sur l’apparence ou à travers le menu Personal du clic. Pour chaque type d’application, on a souvent plusieurs alternatives. C’est d’ailleurs un étrange constat si l’on considère qu’antiX est l’une des distributions les plus légères qui existe. Et contrairement à d’autres distributions orientées vers la légèreté, la plupart de ces composants, applications et outils sont utilisables tels quels.

Une profusion qui peut presque lui donner un air « anarchique » et il faut effectivement un peu de temps pour débroussailler tout ça. Mais sur du vieux matériel – son cœur de cible – ou sur une configuration plus récente, antiX vaut une session d’essai.

Source : nextinpact.com

Quel est votre avis sur le sujet ?

Quel est votre avis sur le sujet ?