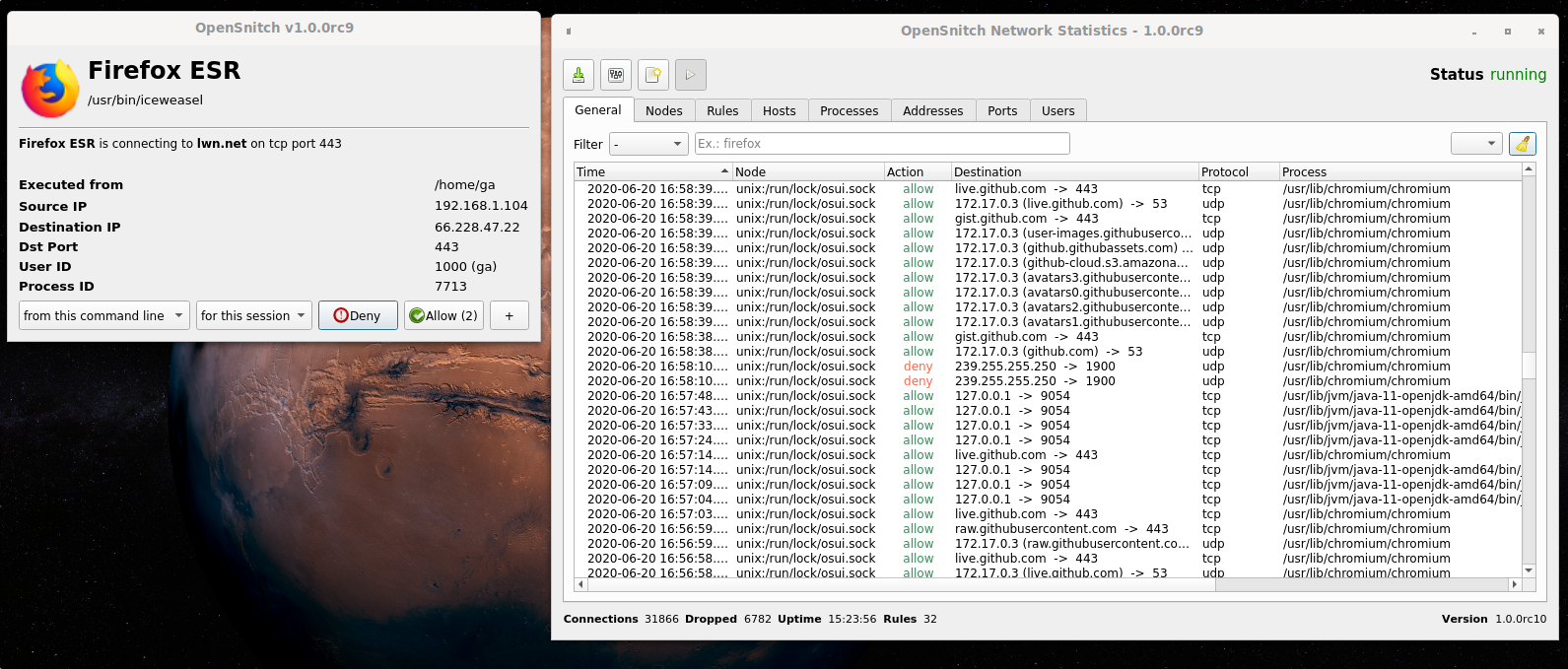

Dans le cadre d’une enquête sur les technologies de police prédictive dont nous vous reparlerons très bientôt, La Quadrature s’est intéressée de près à Edicia. Cette startup est peu connue du grand public. Elle joue pourtant un rôle central puisqu’elle équipe des centaines de polices municipales à travers le pays. Son logiciel Smart Police, dont nous avons obtenu le manuel d’utilisation, permet de faire un peu tout et n’importe quoi. Loin de tout contrôle de la CNIL, Smart Police encourage notamment le fichage illégal, une pratique policière en vogue…

L’entreprise Edicia a été créée en 2013 et a son siège à Nantes. Cette année-là, Vincent Loubert, un ancien consultant de Cap Gemini, rachète, avec le soutien du fonds d’investissement Newfund, une société de logiciels du nom d’Access, lancée à l’origine par un policier à la retraite qui cherchait à développer une application simplifiant le travail des policiers. Sous l’égide d’Edicia, ce logiciel va prendre le nom de Smart Police.

En 2019, après une expansion rapide en France (Edicia prétend alors équiper près de 600 villes à travers le pays)(1), la startup s’internationalise en développant ses activités aux États-Unis, vendant notamment son logiciel à la police de Denver, dans le Colorado, où elle ouvre même une antenne avec une trentaine de salariés. En France, cette année-là, la startup emploie une quarantaine de personnes et réalise des bénéfices pour la première fois depuis son lancement. Loubert affirme alors avoir consacré près de 10 millions d’euros à la R&D.

Depuis, il est possible que l’entreprise ait connu quelques difficultés financières. Le site d’Edicia comme ses comptes sur les réseaux sociaux sont globalement inactifs. Elle semble également embaucher moins de salariés. Pour autant, son logiciel Smart Police continue d’être utilisé au quotidien par des milliers de policier municipaux à travers le pays.

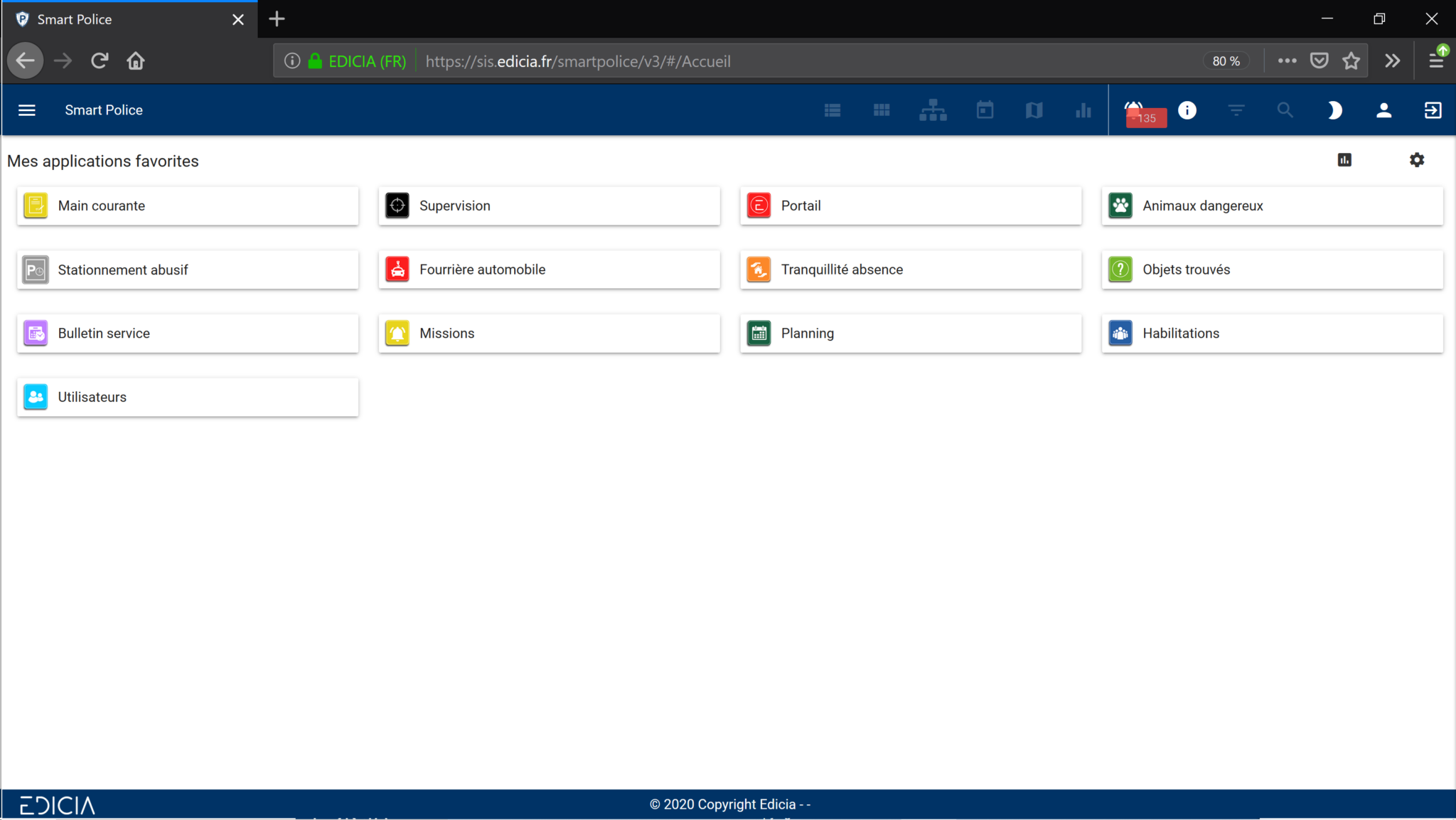

Aperçu de Smart Police

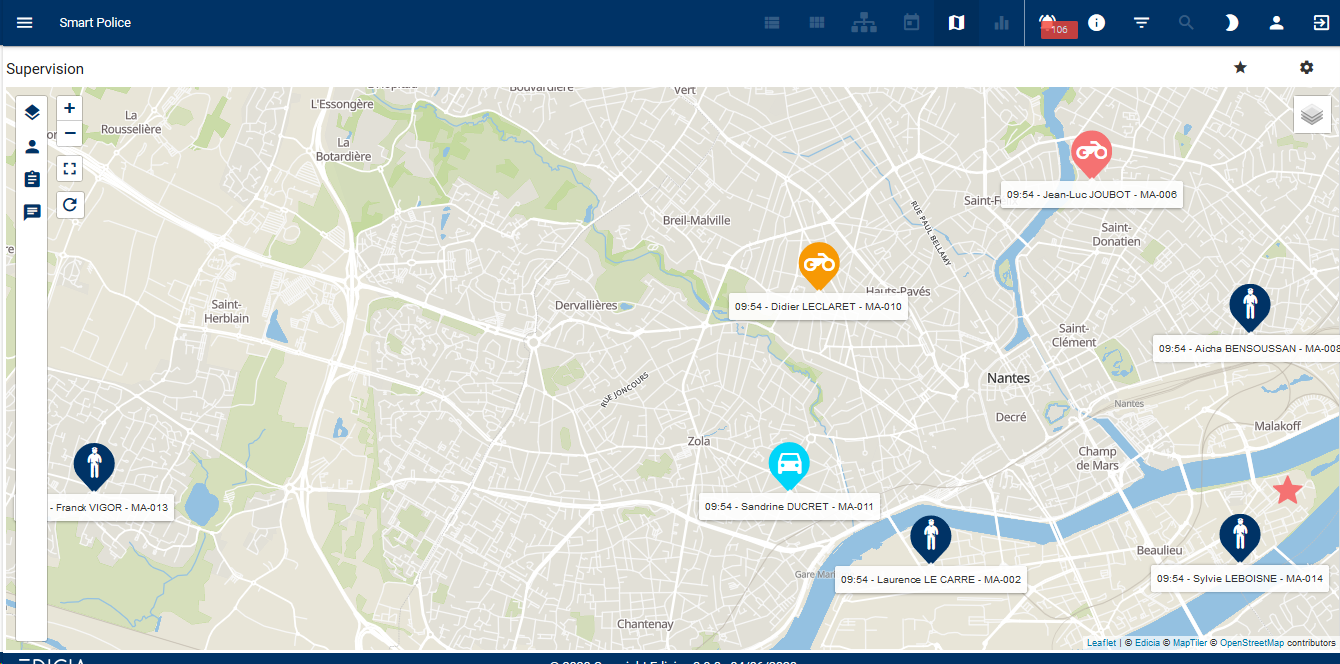

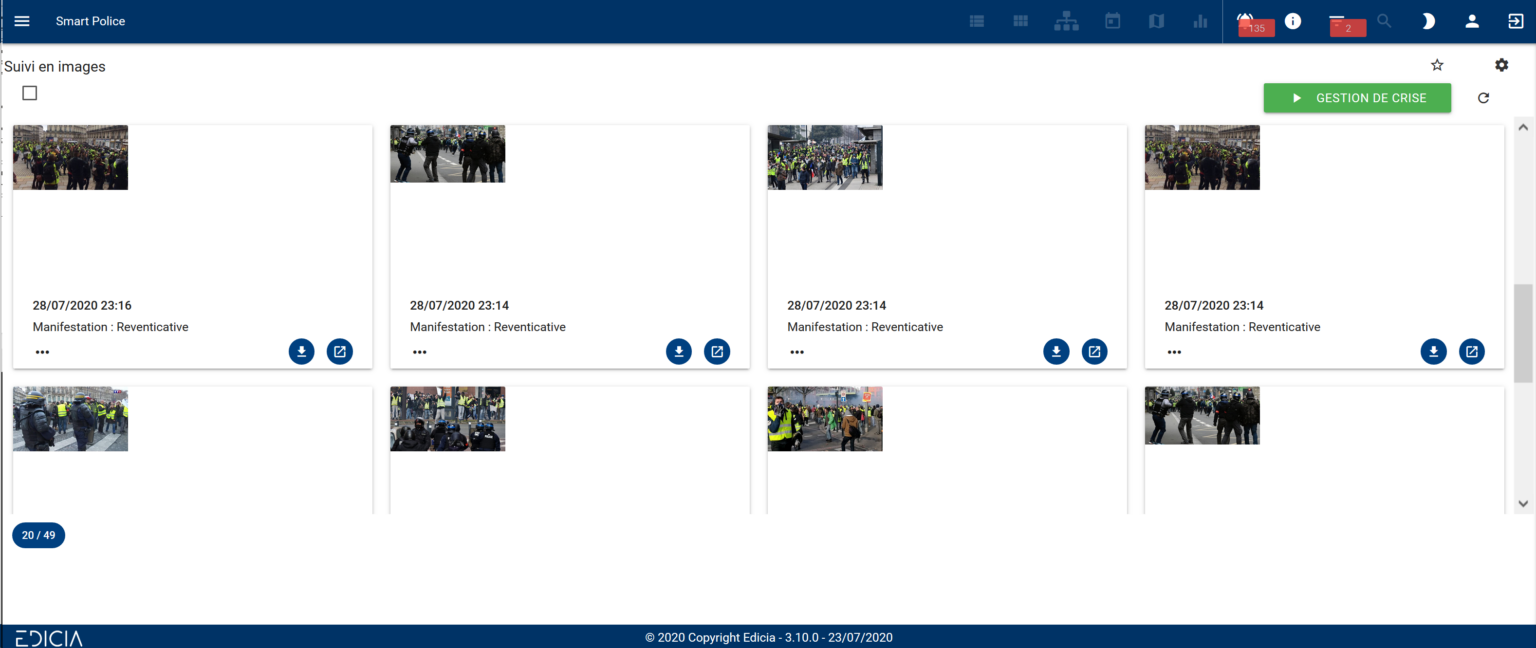

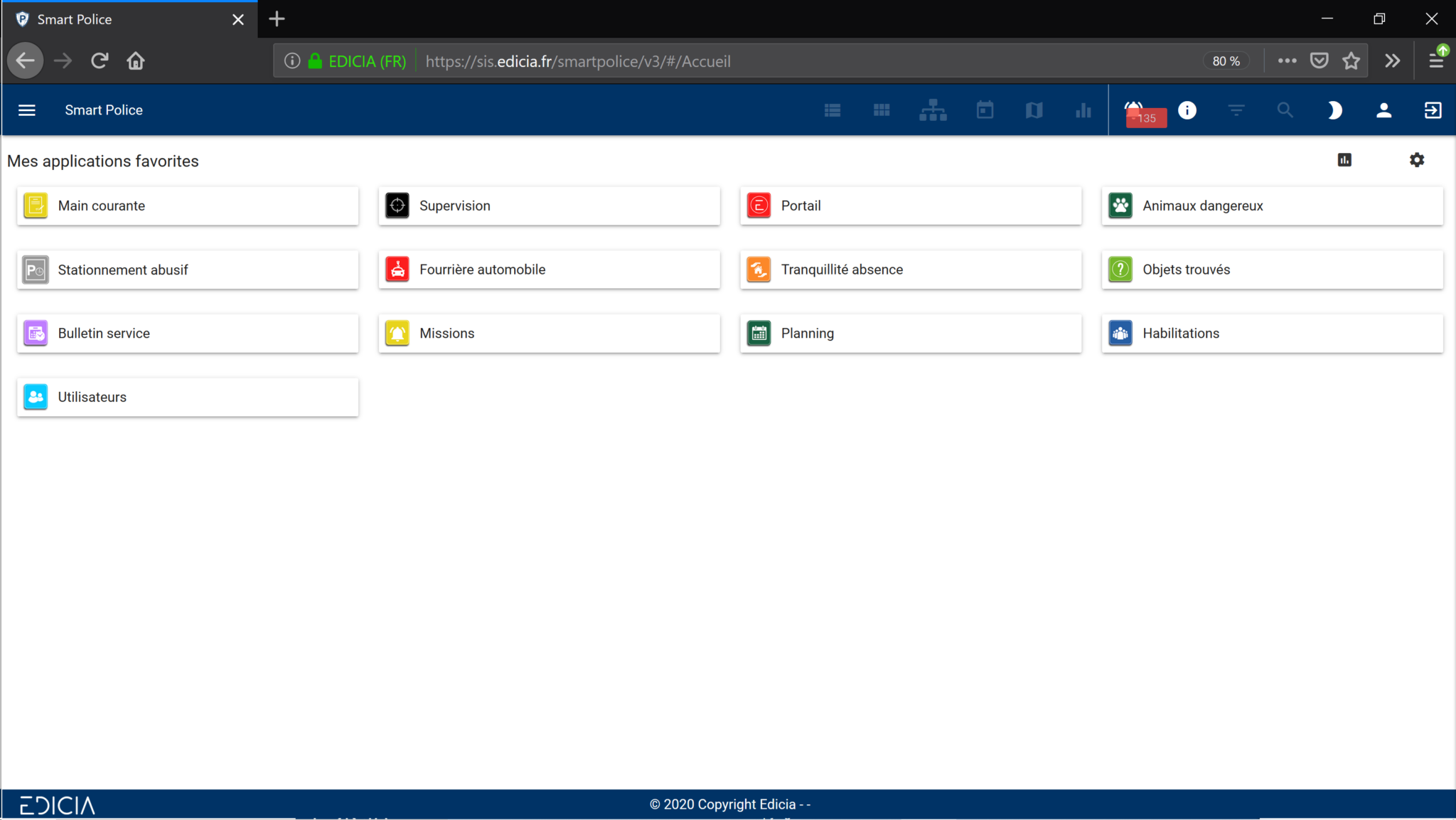

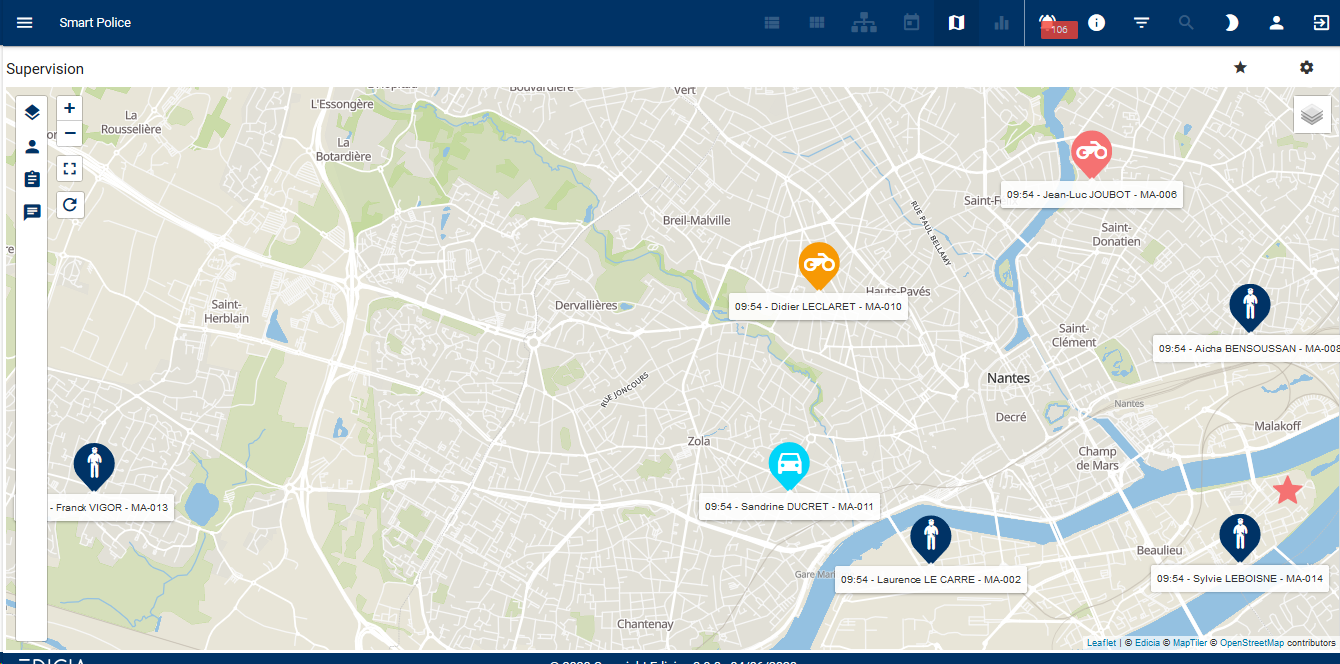

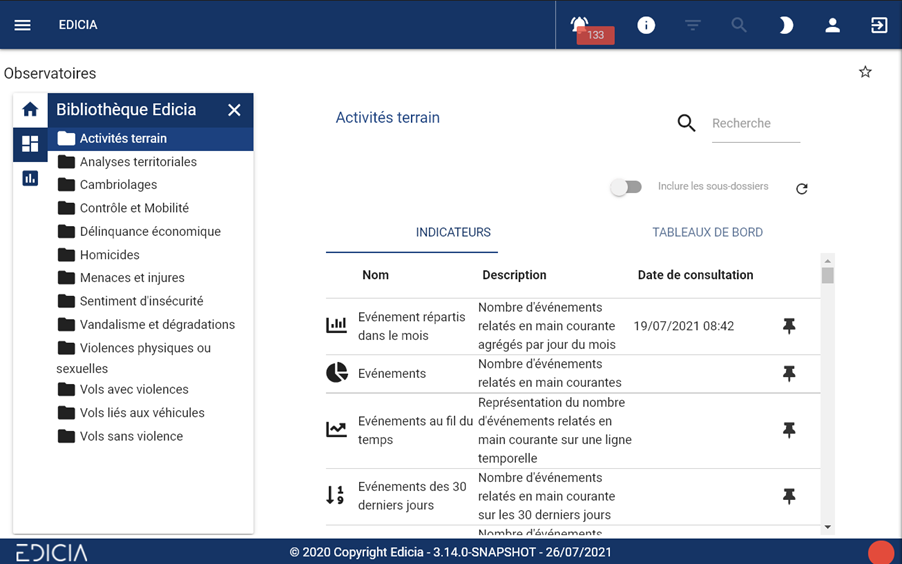

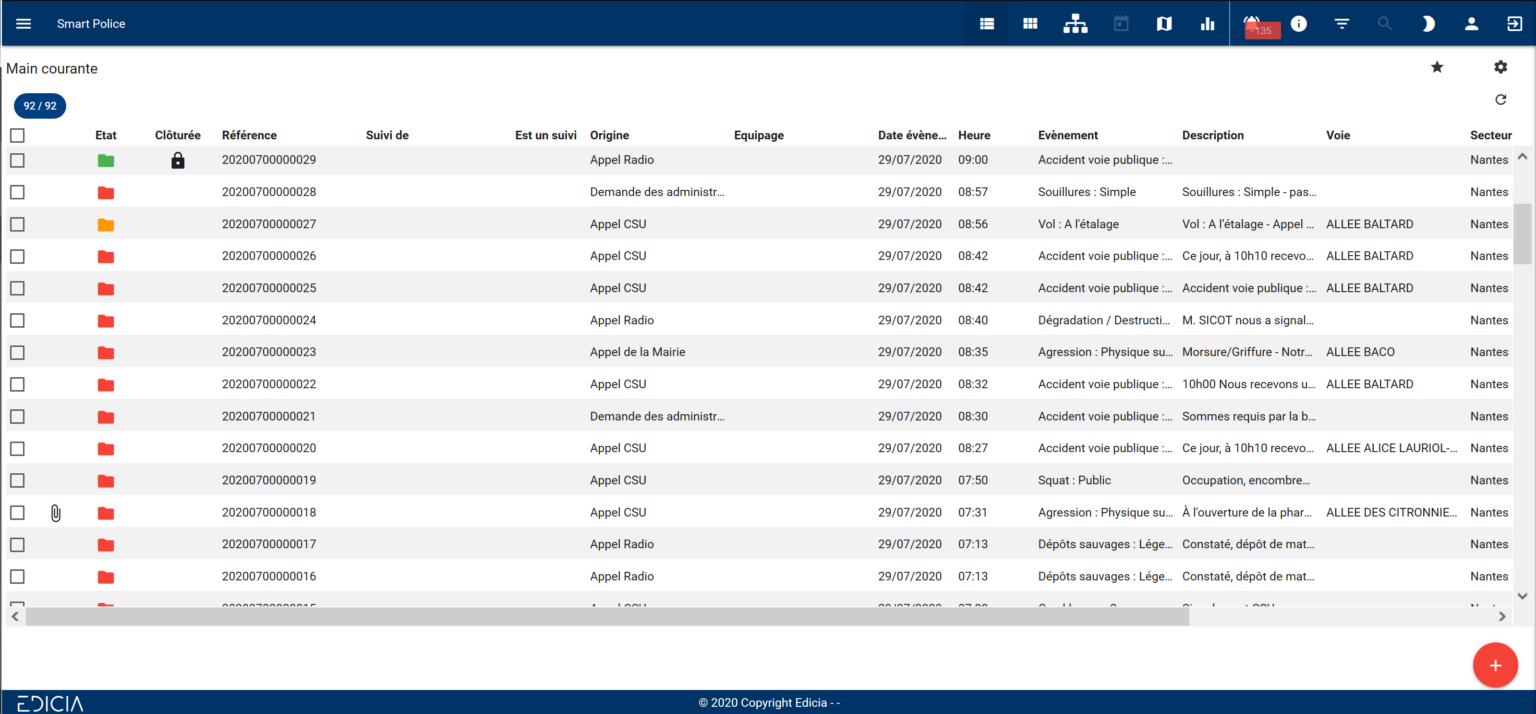

À quoi sert Smart Police ? À un peu tout et n’importe quoi. Il permet aux agents de police d’utiliser leur téléphone ou tablette pour rédiger leurs rapports directement depuis le terrain, d’ajouter à une base de donnée des clichés photographiques, de rapporter des évènements ou encore d’établir des procès-verbaux (voir les captures d’écran du logiciel à la fin de cet article, ou explorer le manuel d’utilisation au format HTML) (2). Smart Police est aussi utilisé par les officiers pour suivre depuis leurs bureaux les équipes sur le terrain, cartographier les incidents, consulter leurs rapports et recevoir divers indicateurs statistiques en temps réel, de même que les photographies prises en intervention (par exemple lors d’une manifestation).

Les villes de Marseille, Nice, Élancourt, Antony, Le Pré-Saint-Gervais, Libourne, Chinon, Coignères, Maurepas, ou encore la communauté de communes Grand Paris Sud- Seine Essonne Sénart comptent parmi les clientes d’Edicia (avec en tout 350 villes clientes d’après les derniers chiffres fournis sur le site d’Edicia). Mais bien évidemment, en dehors des affirmations péremptoires des patrons d’Edicia ou de quelques édiles relayés dans la presse, aucune étude disponible ne permet de démontrer le prétendu surcroît d’efficacité policière induit par Smart Police. Par ailleurs, une demande CADA nous a appris qu’une ville comme Cannes avait été cliente d’Edicia, avant de décommissionner le logiciel sans qu’on sache exactement pourquoi. Il est possible qu’à l’image de certains logiciels utilisés aux États-Unis puis abandonnés, le rapport coût-efficacité ait été jugé trop faible.

Fichage en mode YOLO ?

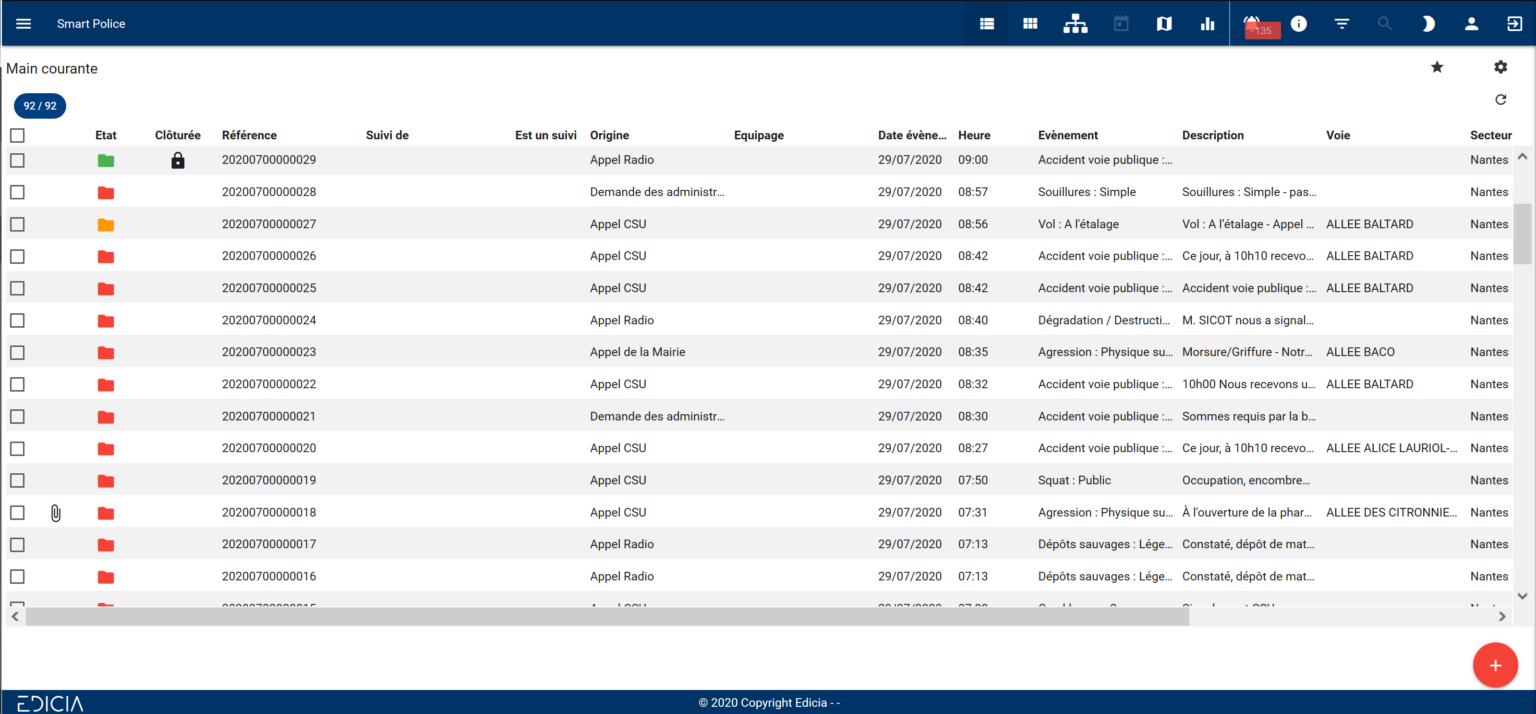

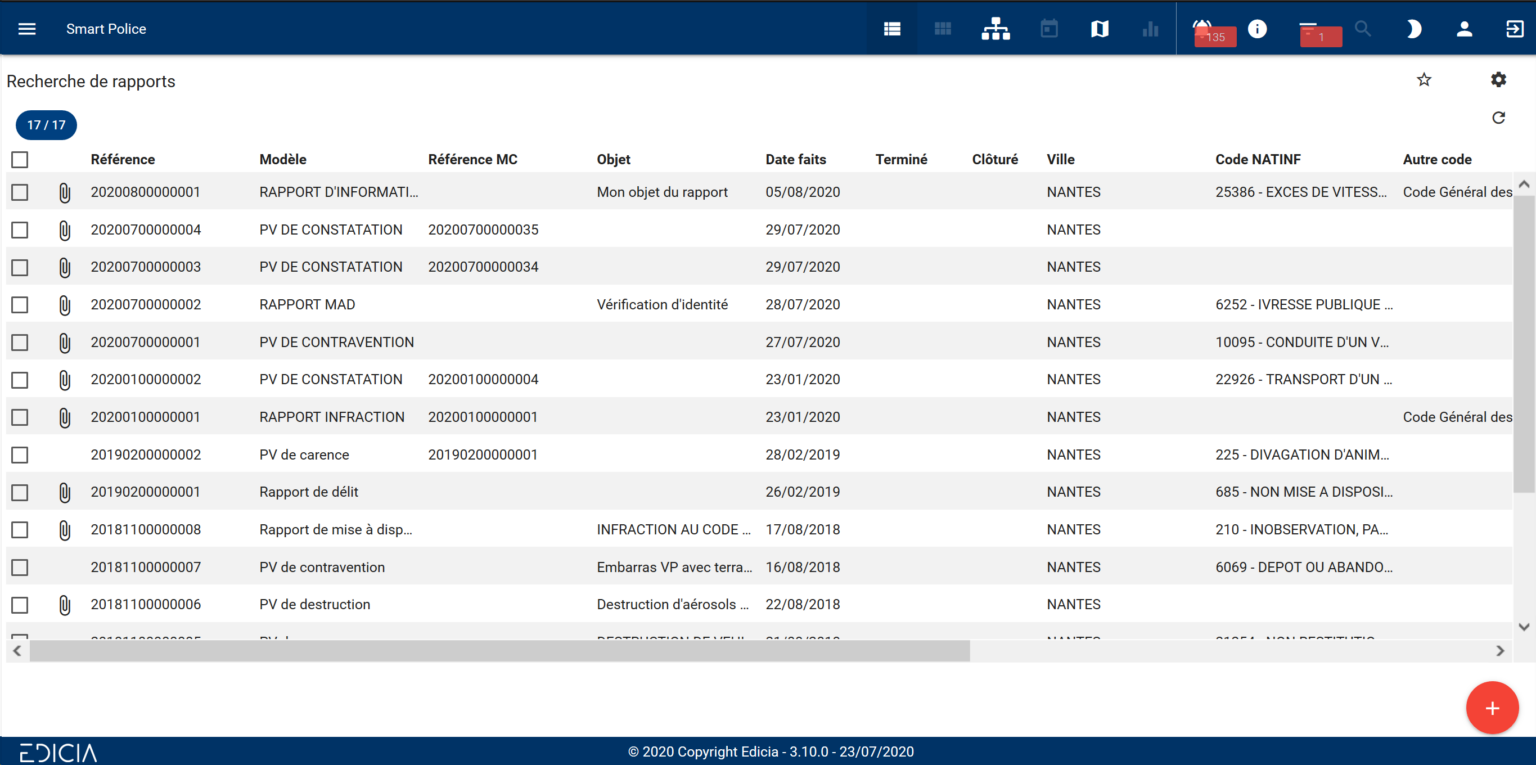

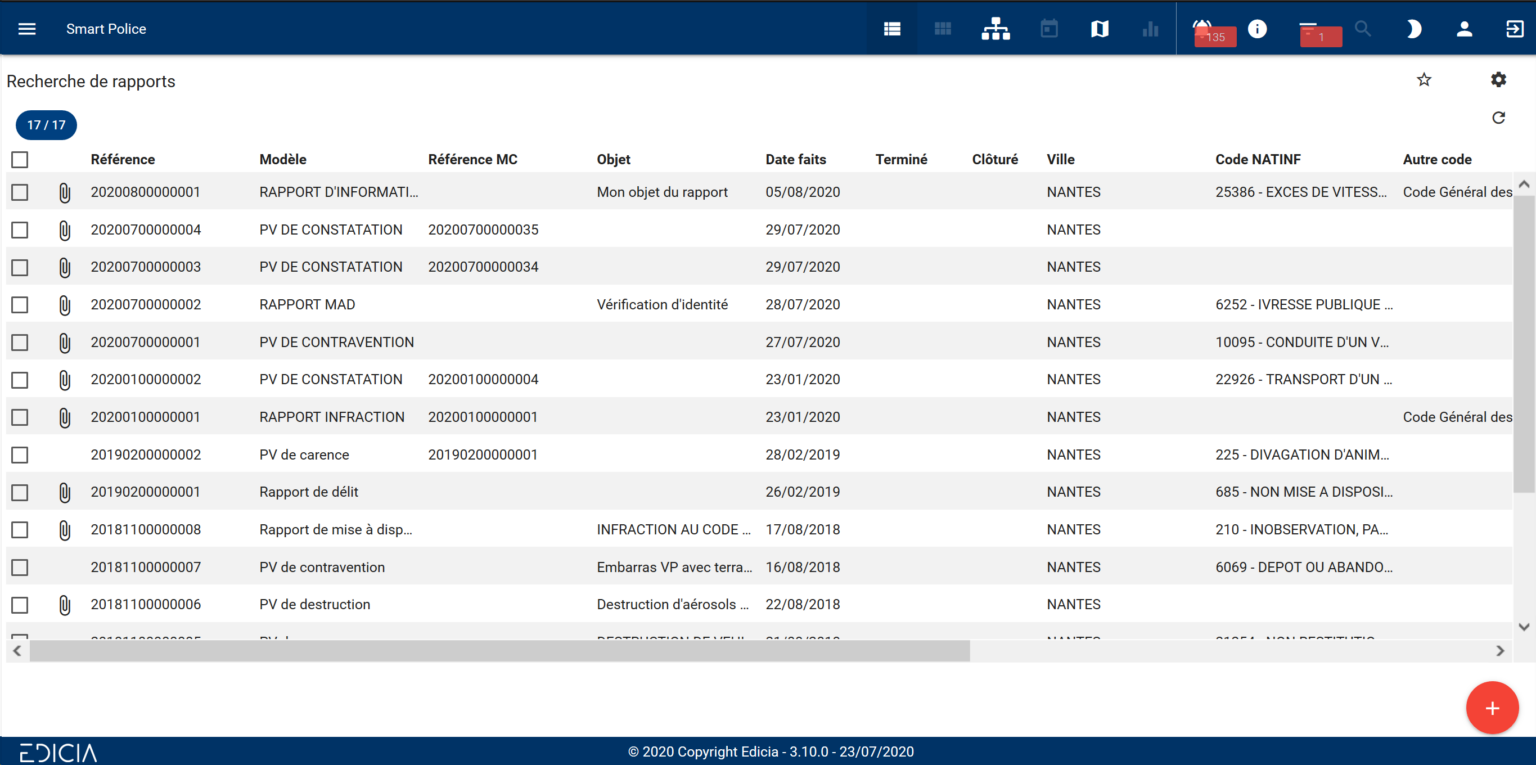

L’une des composantes les plus importantes de Smart Police, dont le manuel d’utilisation nous a été communiqué via une demande CADA et est désormais disponible, réside dans son menu « Activités de terrain », que les agents utilisateurs manient quotidiennement. Il leur permet de créer de nouvelles « mains courantes », d’écrire et de référencer des rapports de police (procès-verbaux) documentant diverses infractions que les agents de la police municipale sont autorisés à constater. Lorsqu’ils créent ces fiches, les agents doivent fournir des informations générales, la localisation géographique de l’événement, le type d’infraction, l’identité et les coordonnées du suspect ou des témoins (qui peuvent être enregistrées facilement en scannant une carte d’identité), etc. En tant que telles, ces fiches de signalement peuvent être détournées pour des finalités qui dépassent les prérogatives de la police municipale – lesquelles sont limitées, notamment en matière de contrôle d’identité (3) –, et devraient être soumises à un contrôle étroit.

Un autre module présente un risque encore plus important de fichage illégal : il s’agit du module « Demande administré », qui comme son nom l’indique, permet d’enregistrer les signalements faits par des administrés à la police municipale (bruit, dégradation, présence d’un animal dangereux, etc.). Là encore, l’interface rend possible l’ajout de données géolocalisées et de photographies.

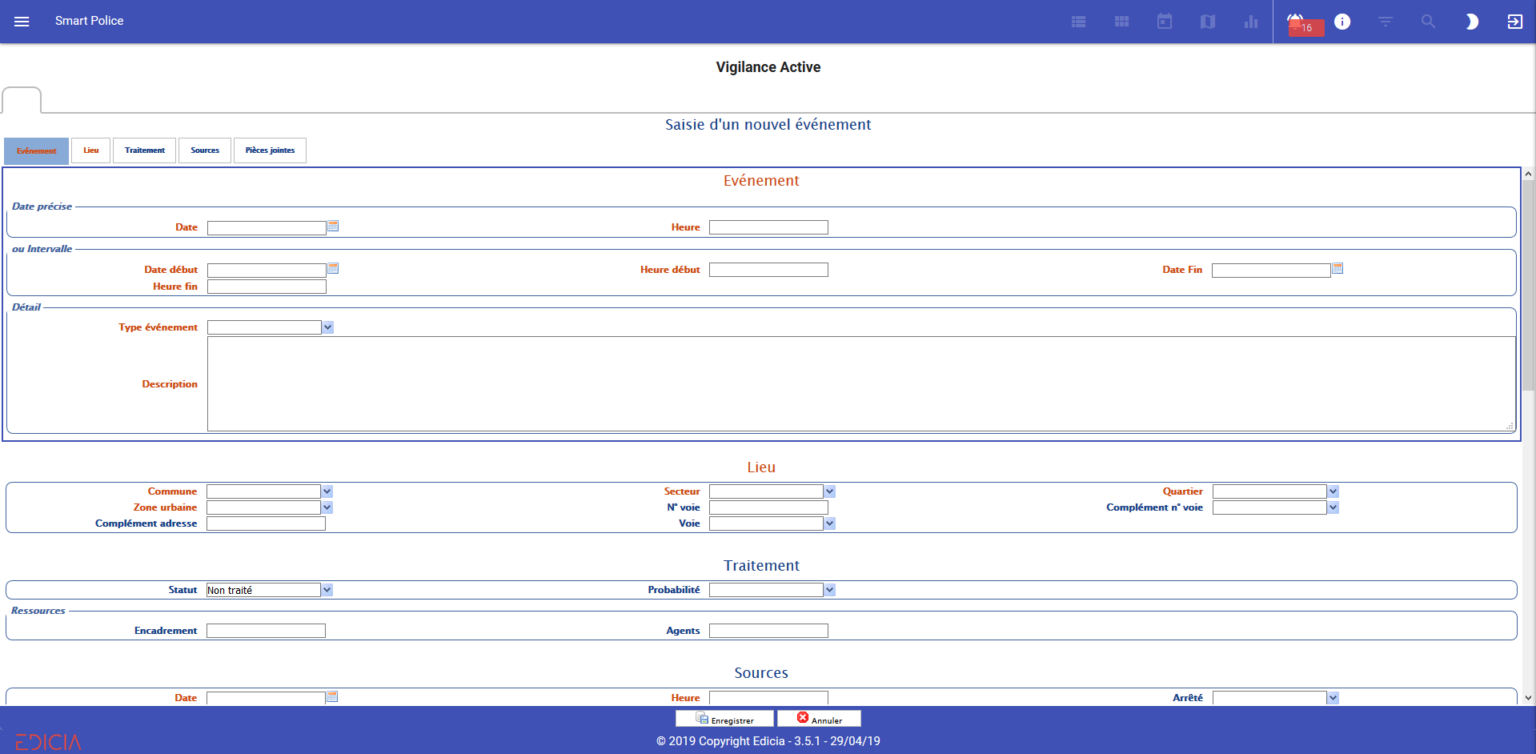

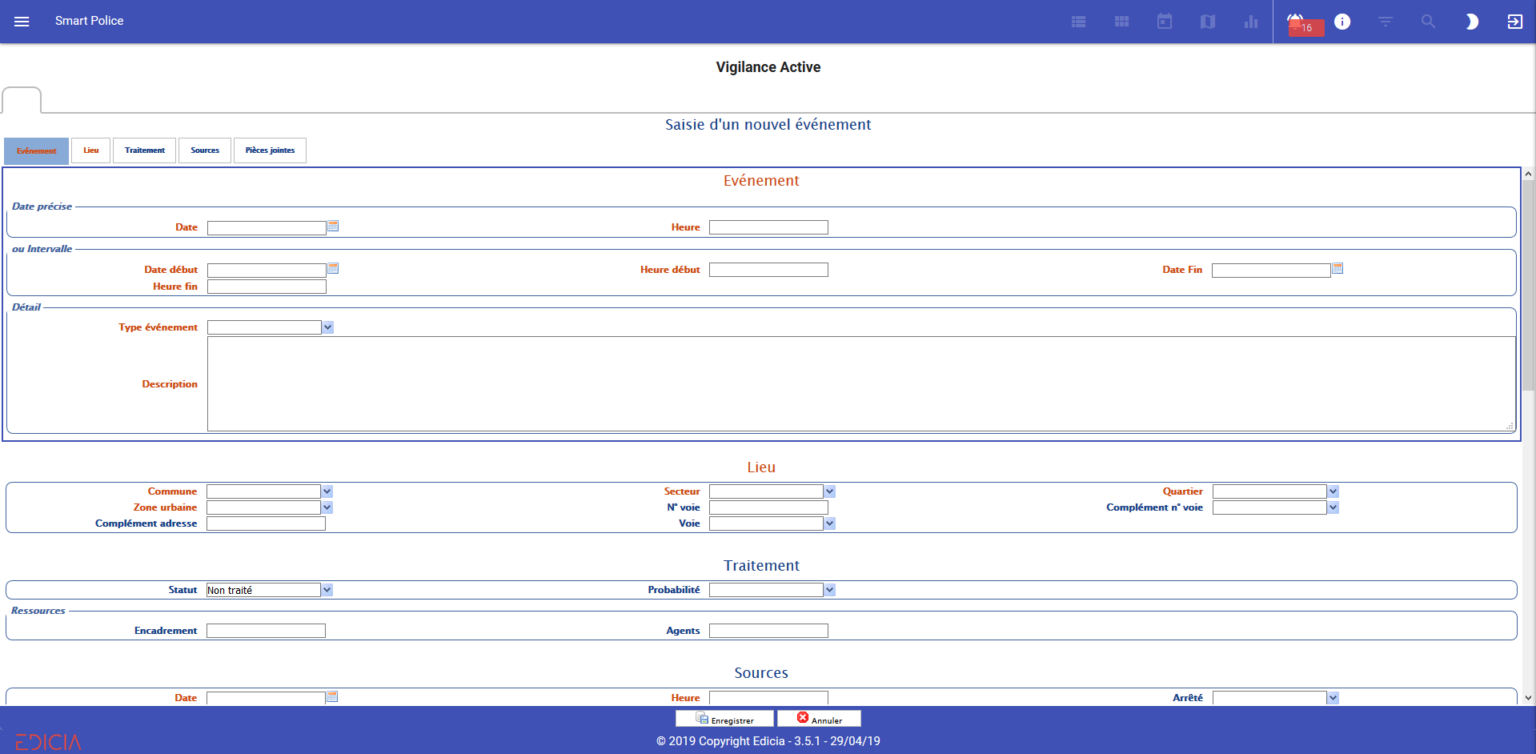

Enfin, Smart Police comporte un module « Vigilance active », au sein duquel les agents peuvent rassembler des informations non officielles sur des événements passés ou futurs. Par exemple, si un agent de police a rapporté une rumeur entendue dans la rue ou repérée sur les réseaux sociaux (par exemple concernant un « rassemblement non autorisé », ainsi que l’illustre le manuel), une fiche peut être créée pour la consigner. Celle-ci peut très bien comporter toutes sortes de données dont le traitement par la police est, dans un tel cadre, totalement illégal (identité des personnes suspectées d’organiser ce rassemblement, des photographies extraites des réseaux sociaux, etc.). Ces fiches de renseignement peuvent ensuite être transformées en « missions » assignées aux agents depuis l’interface à disposition des managers, conduire à la création de nouvelles fiches « mains courantes », mais aussi alimenter le module « Analyse prédictive » si la ville cliente d’Edicia y a souscrit (nous y reviendrons dans un prochain article).

On le comprend au regard de ces descriptions, Smart Police comporte un risque important de voir consignées des données identifiantes, et donc là encore de conduire à des opérations de fichage illégal. Notamment, il ne semble pas respecter le cadre réglementaire s’agissant des traitements automatisés utilisés par les polices municipales pour gérer les mains courantes, puisque ce dernier exclut la prise de photographies (4).

Loin de tout contrôle

Par deux fois, nous avons interrogé la CNIL via des demandes CADA pour savoir si elle s’était penchée sur l’utilisation de Smart Police en France. Par deux fois, la même réponse nous a été faite :

en dehors de quelques formalités préalables réalisées par une demi-douzaine de communes avant l’entrée en vigueur du RGPD, nada (voir ici pour la dernière réponse en date). Nous avons bien mis la main sur l’attestation de conformité RGPD, délivrée à Edicia par le cabinet Olivier Iteanu et obtenue via une demande CADA à la ville de Libourne, ainsi qu’un document relatif à la politique de gestion des données d’Edicia, mais celles-ci n’offrent aucun élément réellement rassurant s’agissant du risque de voir Smart Police servir à des opérations de fichage illégal. Enfin, aucune des dizaines de demandes CADA envoyées aux mairies s’agissant d’Edicia n’a mis en évidence de contrôle réalisé par les personnes déléguées à la protection des données au sein des villes.

Nos inquiétudes à ce sujet sont évidemment renforcées par des révélations récentes. La presse locale s’est récemment faite l’écho de pratiques de policiers municipaux dans une commune de la région PACA consistant à échanger, sur des boucles WhatsApp privées et à partir de leurs smartphones personnels, des données sensibles relatives à des personnes : images extraites de la vidéosurveillance, photos des personnes contrôlées, plaques d’immatriculation, pièces d’identité, etc (5). Des pratiques totalement illégales mais dont on peut supposer qu’elles sont monnaie courante, non seulement au sein des polices municipales mais aussi au sein de la police nationale.

Quant au dernier rapport de l’Inspection générale de la police nationale (IGPN) (6), il note une hausse sensible des faits de détournements de fichiers (56 enquêtes, contre 38 en 2021 et 27 en 2020), une évolution qu’elle qualifie de « préoccupante » :

Ces faits sont de gravité très inégale selon qu’ils procèdent de la curiosité « malsaine » (passage aux fichiers d’une ex-compagne ou d’un nouveau compagnon, de membres de sa famille, d’une personne connue, d’un chef de service, sans argent versé ou contrepartie) ou du commerce des informations récoltées. Ces cas sont les plus sensibles, lorsque les informations confidentielles issues des fichiers de police sont remises à des tiers, avec ou sans but lucratif. Si la preuve de la consultation illégale est assez simple à rapporter par les enquêteurs, il en va différemment pour la preuve éventuelle d’une rétribution à titre de contrepartie.

Pour l’institution, « cette situation tient à la fois à la multiplication du nombre de fichiers de police et une meilleure accessibilité », notamment du fait d’un déploiement croissant des tablettes et smartphones Neo, lesquelles permettent un accès plus aisé aux fichiers de police pour les agents de la police nationale et de la gendarmerie nationale. L’IGPN estime que l’intelligence artificielle pourrait permettre de détecter plus aisément ces consultations illégales.

Et maintenant ?

Pour notre part, plutôt qu’un solutionnisme technologique abscons, la réponse tiendrait plutôt à une désescalade techno-sécuritaire, à savoir le fait de battre en brèche l’augmentation exponentielle du fichage de la population, le recul constant des garanties concrètes apportées aux droits fondamentaux (recul auquel le RGPD et les textes associés ont participé par de nombreux aspects). Au minimum, les contre-pouvoirs institutionnels, comme la CNIL, devraient faire leur travail, à savoir lutter contre les illégalismes policiers, plutôt que d’instaurer une impunité de fait par leur coupable laisser-faire.

De ce point de vue, un premier pas dans la bonne direction consisterait à procéder à un contrôle résolu des polices municipales clientes d’Edicia, en n’hésitant pas à prononcer de vraies sanctions contre les responsables hiérarchiques dès lors que des infractions seront constatées.

– Page d’accueil personnalisée du logiciel Smart Police (version 2020).

– Page d’accueil personnalisée du module « Supervision » montrant la distribution géographique des équipes (voiture en patrouille, agents piétons, deux-roues).

– Enregistrement d’un nouvel « événement » dans le module « Vigilance active ».

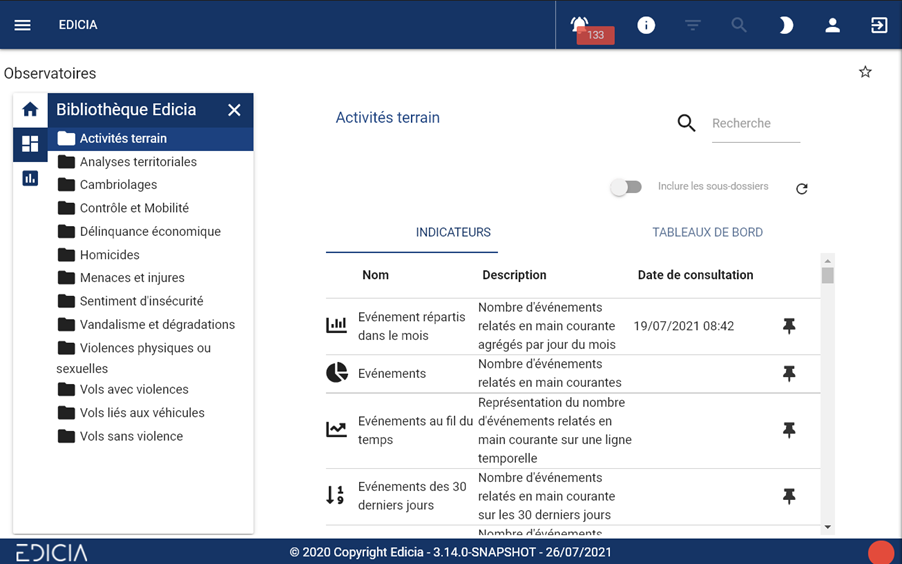

– Liste des indicateurs disponibles dans le module « observatoire » et, à droite, une liste des infractions pour lesquelles des indicateurs peuvent être affichés.

– Vue d’une fonctionnalité disponible dans le menu « Activités de terrain » : la liste des derniers rapports de mains courantes (avec leur origine, l’horodatage, etc.).

– Une vue d’une autre fonctionnalité disponible dans le champ « Activités de terrain » : la liste de tous les rapports inclus dans Smart Police (y compris les mains courantes, les procès-verbaux, les « demandes administrés », etc.).

– Images extraites du menu « Suivi en images » qui présente sous forme de vignettes « les dernières photos prises par les agents » via le menu « Mains courantes ». Dans l’exemple présenté, la visualisation « détail du suivi » révèle qu’il s’agit d’une photo prise lors d’une manifestation de Gilets jaunes.

Pour soutenir notre travail, vous pouvez faire un don à La Quadrature du Net.

(1) À noter : sur son site web, Edicia se targue également de compter parmi ses clients quelques services du ministère de l’Intérieur, mais nos demandes CADA envoyées au ministère sur ces collaborations sont restées infructueuses, le ministère prétendant qu’il n’existe aucun lien avec Edicia.

(2) Le manuel d’utilisation de Smart Police est disponible à l’adresse suivante : https://technopolice.fr/police-predictive/manuel-edicia/Edicia.html.

(3) Lorsqu’ils créent des procès-verbaux dans Edicia, les agents sont invités à choisir parmi une liste d’infractions présélectionnées et tirées d’une base de données nationale catégorisant tous les types d’infractions (la base de données NATINF). Rappelons que les types d’infractions que les agents de police municipale peuvent constater sont très limités. Ils peuvent par exemple sanctionner les propriétaires de chiens dangereux qui ne respectent pas la loi, inspecter visuellement et fouiller (avec l’autorisation du propriétaire) les sacs et bagages lors de manifestations publiques ou à l’entrée d’un bâtiment municipal, délivrer des amendes en cas d’incivilités telles que le dépôt d’ordures dans la nature, le tapage nocturne, le fait de laisser des animaux dangereux en liberté, et constater la plupart des infractions au code de la route commises sur le territoire communal dès lors qu’elles ne nécessitent pas d’enquête. Cependant, les agents de la police municipale disposent de pouvoirs beaucoup plus étendus que ne le laisse supposer le code pénal : arrestation en flagrant délit d’une personne ayant commis un crime ou un délit passible de prison pour l’amener au poste de police nationale ou de gendarmerie le plus proche, établissement de rapports et procès-verbaux concernant tout crime, délit ou contravention dont les agents municipaux seraient témoins, documents qui peuvent soit être directement transmis à la police nationale ou à la gendarmerie, soit au maire. Celui-ci, ayant qualité d’officier de police judiciaire, transmet alors l’information au procureur de la république. Bien que la loi ne les autorise pas à procéder à des contrôles d’identité, les agents de police municipaux peuvent collecter l’identité d’une personne, tant qu’ils ne demandent pas de produire une pièce attestant de celle-ci, et sont autorisés à demander une preuve d’identité dans le cas des quelques délits qui rentrent dans leurs prérogatives. Le logiciel d’Edicia semble donc offrir des fonctionnalités qui vont bien au-delà du cadre juridique. Voir « Mémento policiers municipaux et gardes champêtres ». Ministère de l’Intérieur, 10 novembre 2021. https://www.interieur.gouv.fr/content/download/129786/1033871/file/memento-polices-muni-gardes-champetres.pdf.

(4) Arrêté du 14 avril 2009 autorisant la mise en œuvre de traitements automatisés dans les communes ayant pour objet la recherche et la constatation des infractions pénales par leurs fonctionnaires et agents habilités, consulté le 9 décembre 2023, https://www.legifrance.gouv.fr/loda/id/JORFTEXT000020692173.

(5) Éric Galliano, « Saint-Laurent-du-Var : Les policiers municipaux ont constitué leurs propres fichiers de délinquants », Nice Matin, 20 novembre 2023, https://www.nicematin.com/justice/a-saint-laurent-du-var-les-policiers-municipaux-ont-constitue-leurs-propres-fichiers-de-delinquants-886441.

(6) Voir le rapport d’activité de l’Inspection générale de la Police nationale pour l’année 2022, disponible à l’adresse : https://www.interieur.gouv.fr/Publications/Rapports-de-l-IGPN/Rapport-annuel-d-activite-de-l-IGPN-2022

– Source :

https://www.laquadrature.net/2024/01/10/smart-police-dedicia-le-logiciel-a-tout-faire-des-polices-municipales/

:quality(50)/2024/04/21/usine-kalouga-6624d19786c91189587266.jpg)