Microsoft prévoit de verrouiller le DNS Windows comme jamais auparavant

-

La traduction de noms de domaine lisibles par l’homme en adresses IP numériques présente depuis longtemps de nombreux risques de sécurité. Après tout, les recherches sont rarement chiffrées de bout en bout. Les serveurs fournissant des recherches de noms de domaine fournissent des traductions pour pratiquement toutes les adresses IP, même lorsqu’elles sont connues pour être malveillantes. Et de nombreux appareils d’utilisateurs finaux peuvent facilement être configurés pour cesser d’utiliser des serveurs de recherche autorisés et utiliser à la place des serveurs malveillants.

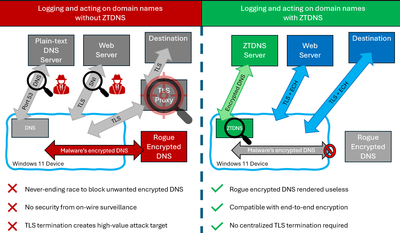

Microsoft a donné vendredi un aperçu d’un cadre complet visant à régler le problème du système de noms de domaine (DNS) afin qu’il soit mieux verrouillé au sein des réseaux Windows. Cela s’appelle ZTDNS (Zero Trust DNS). Ses deux fonctionnalités principales sont (1) les connexions cryptées et authentifiées par chiffrement entre les clients des utilisateurs finaux et les serveurs DNS et (2) la possibilité pour les administrateurs de restreindre étroitement les domaines que ces serveurs résoudront.

Déminer le champ de mines

L’une des raisons pour lesquelles le DNS constitue un tel champ de mines en matière de sécurité est que ces deux fonctionnalités peuvent s’exclure mutuellement. L’ajout d’une authentification cryptographique et d’un chiffrement au DNS obscurcit souvent la visibilité dont les administrateurs ont besoin pour empêcher les appareils des utilisateurs de se connecter à des domaines malveillants ou détecter un comportement anormal au sein d’un réseau. En conséquence, le trafic DNS est soit envoyé en texte clair, soit crypté de manière à permettre aux administrateurs de le déchiffrer en transit via ce qui est essentiellement une attaque d’adversaire au milieu .

Les administrateurs doivent choisir entre des options tout aussi peu attrayantes : (1) acheminer le trafic DNS en texte clair sans aucun moyen pour le serveur et l’appareil client de s’authentifier mutuellement afin que les domaines malveillants puissent être bloqués et que la surveillance du réseau soit possible, ou (2) chiffrer et authentifiez le trafic DNS et supprimez le contrôle de domaine et la visibilité du réseau.

ZTDNS vise à résoudre ce problème vieux de plusieurs décennies en intégrant le moteur DNS Windows à la plate-forme de filtrage Windows (le composant principal du pare-feu Windows) directement dans les appareils clients.

Jake Williams, vice-président de la recherche et du développement chez Hunter Strategies, a déclaré que l’union de ces moteurs auparavant disparates permettrait d’effectuer des mises à jour du pare-feu Windows sur une base par nom de domaine. Le résultat, a-t-il déclaré, est un mécanisme qui permet aux organisations, en substance, de dire aux clients « d’utiliser uniquement notre serveur DNS, qui utilise TLS, et ne résoudra que certains domaines ». Microsoft appelle ce ou ces serveurs DNS le « serveur DNS protecteur ».

Par défaut, le pare-feu refusera les résolutions à tous les domaines, à l’exception de ceux énumérés dans les listes vertes. Une liste verte distincte contiendra les sous-réseaux d’adresses IP dont les clients ont besoin pour exécuter des logiciels autorisés. C’est la clé pour que cela fonctionne à grande échelle au sein d’une organisation dont les besoins évoluent rapidement. L’expert en sécurité réseau Royce Williams (aucun lien avec Jake Williams) a appelé cela une « sorte d’API bidirectionnelle pour la couche de pare-feu, de sorte que vous pouvez à la fois déclencher des actions de pare-feu (en entrant dans le pare-feu) et déclencher des actions externes basées sur le pare-feu. état (sortie de le pare-feu). Ainsi, au lieu d’avoir à réinventer la roue du pare-feu si vous êtes un fournisseur audiovisuel ou autre, il vous suffit de vous connecter au PAM.

Comment ça fonctionne

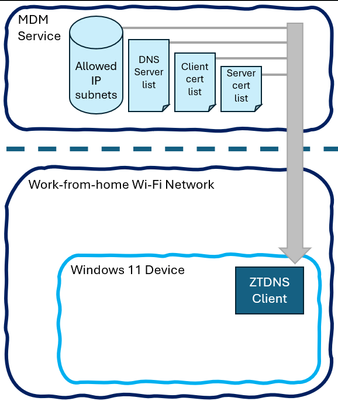

Microsoft a fourni une illustration conceptuelle montrant comment ZTDNS s’intégrera dans sa plate-forme de gestion des appareils mobiles , qui aide les administrateurs à sécuriser et à contrôler les appareils distants autorisés à se connecter à un réseau, et à s’interfacer avec les appareils connectés depuis leur domicile ou d’autres emplacements distants.

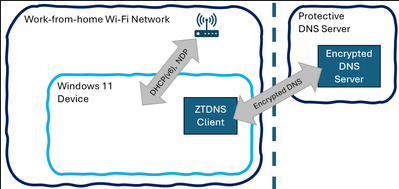

ZTDNS bloque les connexions sortantes de l’appareil client vers toutes les adresses IP IPv4 ou IPv6, à l’exception de celles vers les serveurs DNS de protection, DHCP, DHCPv6 et NDP, si nécessaire pour la découverte du réseau.

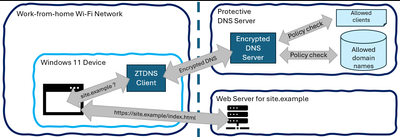

À l’avenir, les réponses DNS de l’un des serveurs DNS de protection contenant des résolutions d’adresses IP déclencheront des exceptions d’autorisation sortante pour ces adresses IP. Cela garantit que les applications et les services qui utilisent la configuration DNS du système seront autorisés à se connecter aux adresses IP résolues. En effet, l’adresse IP de destination sera approuvée et débloquée avant que les résolutions de nom de domaine ne soient renvoyées à l’appelant.

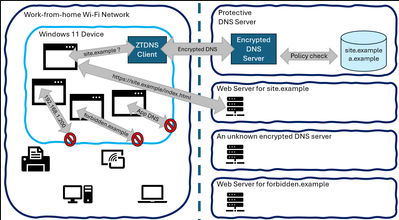

Lorsque des applications et des services tentent d’envoyer du trafic IPv4 ou IPv6 vers une adresse IP qui n’a pas été apprise via ZTDNS (et qui ne figure pas sur la liste d’exceptions manuelles), le trafic sera bloqué. Ce n’est pas parce que ZTDNS a tenté d’identifier le trafic malveillant ou interdit à bloquer, mais parce qu’il n’a pas été prouvé que le trafic était autorisé. Cela fait de ZTDNS un outil utile dans la ceinture d’outils Zero Trust : il suppose que le trafic est interdit par défaut. Cela permettra aux administrateurs de définir un verrouillage basé sur le nom de domaine à l’aide de serveurs DNS protecteurs sensibles aux politiques. En option, les certificats client peuvent être utilisés pour fournir au serveur des identités client affectant les politiques plutôt que de s’appuyer sur les adresses IP client, qui ne sont pas des signaux sécurisés et ne sont pas stables de manière fiable pour les appareils travaillant depuis n’importe où.

En utilisant ZTDNS pour augmenter leurs déploiements Zero Trust, les administrateurs peuvent obtenir un étiquetage de nom de tout le trafic IPv4 et IPv6 sortant sans avoir recours à l’interception du trafic DNS en texte brut, en s’engageant dans une course aux armements pour identifier et bloquer le trafic DNS crypté provenant d’applications ou de logiciels malveillants, en inspectant le SNI qui sera bientôt crypté, ou en s’appuyant sur des protocoles réseau spécifiques au fournisseur. Au lieu de cela, les administrateurs peuvent bloquer tout le trafic dont le nom de domaine associé ou l’exception nommée ne peut pas être identifié. Cela rend inutile l’utilisation d’adresses IP codées en dur ou de serveurs DNS chiffrés non approuvés sans avoir à introduire une terminaison TLS et à passer à côté des avantages de sécurité du chiffrement de bout en bout.

Pour que les serveurs DNS soient utilisés comme serveurs DNS de protection pour le verrouillage ZTDNS, l’exigence minimale est de prendre en charge soit DNS sur HTTPS (DoH) ou DNS sur TLS (DoT), car ZTDNS empêchera l’utilisation de DNS en texte brut par Windows. En option, l’utilisation de mTLS sur les connexions DNS cryptées permettra à Protective DNS d’appliquer des politiques de résolution par client. Dans tous les cas, ZTDNS n’introduit aucun nouveau protocole réseau, ce qui en fait une approche interopérable prometteuse du verrouillage basé sur les noms de domaine.

Ryan Hurst, PDG de Peculiar Ventures, a déclaré que l’adoption massive de connexions cryptées au sein des réseaux a créé des difficultés dans certaines grandes organisations, car de nombreux outils de sécurité utilisés par les administrateurs reposent sur leur capacité à inspecter et à surveiller le trafic en texte brut. Dans une interview, il a écrit :

L’une des thèses de cette solution DNS Zero Trust semble être qu’en transformant le DNS en ce que nous appelions autrefois un point d’application de politiques pour le réseau, les entreprises récupèrent une partie de cette visibilité. Bien qu’ils ne reçoivent pas de trafic en texte clair, ils peuvent contrôler et auditer de manière fiable les noms de domaine que vous résolvez. Lorsque vous combinez cela avec le filtrage du réseau de sortie, cela a le potentiel de créer une boucle fermée dans laquelle une entreprise peut avoir une certaine confiance quant à la destination et au moment du trafic. Même si je ne voudrais pas que mon FAI fasse quoi que ce soit de tout cela, je pense qu’il est tout à fait raisonnable qu’une entreprise le fasse ; c’est leur machine, leurs données et leur trafic. Il a également le potentiel d’être utilisé comme un moyen de rendre plus difficile le mouvement latéral dans un réseau, lorsqu’un compromis a lieu, et peut-être même, dans certains cas, de rendre l’exfiltration plus difficile.

Les trois experts en sécurité interrogés pour cet article ont averti que ZTDNS introduit un nouveau paradigme qui pourrait perturber les opérations réseau cruciales à moins que les administrateurs n’apportent des modifications significatives à leurs conceptions actuelles.

« Il faudra certainement des tests rigoureux – et un changement de culture – pour que les organisations renforcent leur confiance », a écrit Royce Williams. « Il faudra probablement également une liste d’autorisations pré-remplie, et une équipe spécifique devra être identifiée pour gérer les escalades en cas d’impact inattendu. Le succès de ZTDNS dépendra probablement fortement à la fois de la compréhension par les organisations de leurs flux DNS existants et de leur appropriation claire du processus humain visant à le maintenir en bonne santé.

“Pour tirer le meilleur parti de la sécurité de ZTDNS, les administrateurs système devront énumérer les domaines et/ou les plages IP attendus auxquels ils s’attendent à ce que leurs clients se connectent”, a écrit Jake Williams. « Ne pas le faire entraînera un déni de service auto-infligé. »

Microsoft a publié un article séparé détaillant certains des processus qui seront compliqués par ZTDNS et d’autres qui le contourneront. ZTDNS entre en préversion privée. Microsoft n’a pas précisé quand les initiés pourraient l’examiner ni quand il pourrait devenir généralement disponible.

-

Du moment qu’ils empêchent pas de les modifier

-

Ça à l’air pas trop mal comme concept…

Surtout en entreprise.Une politique de tout verrouiller par défaut et d’autoriser au cas par cas selon les besoins est pr moi la plus sécuritaire mais aussi la plus complexe en gestion. Faut que ça suive derrière par contre.

Stormshield SES à la même approche.

-

@Violence oui pour gérer tout un parc ça peut être pratique

-

Article intéressant de Korben sur le sujet :

https://korben.info/ztdns-microsoft-securite-dns-windows.html

Et le Techcommunity de Microsoft :

-

Remplacez « administrateurs » dans le texte, par « gouvernements » et c’est tout de suite moins sympathique.