En bref :

– Le 27 juin 2017, via une mise à jour compromise du logiciel ukrainien M.E.Doc, NotPetya se répand comme un ver destructeur déguisé en ransomware, il efface les données sans possibilité de récupération, causant le chaos en Ukraine.

– Le malware paralysant des infrastructures critiques (banques, aéroports, métros, même Tchernobyl), et provoquant des pertes massives jusqu’à plus de 10 milliards de dollars pour des géants comme Maersk, Merck ou FedEx.

– Attribué au groupe Sandworm du GRU russe, l’attaque dépasse ses cibles initiales : elle devient un rappel brutal de notre vulnérabilité mondiale face aux cyber-armes.

Le 27 juin 2017, vers 10h30 du matin, j’étais tranquillement en train de prendre mon café quand j’ai vu les premières alertes sur Twitter.

Des entreprises ukrainiennes signalaient des attaques de malwares massives. Au début, j’ai pensé “encore un ransomware, rien de nouveau sous le soleil” puis au bout de quelques heures, j’ai compris qu’on était face à quelque chose de totalement différent. Ce n’était pas un ransomware. C’était une arme de destruction qui allait coûter plus de 10 milliards de dollars à l’économie mondiale.

Et le plus fou dans tout ça c’est que ce malware ne réclamait que 300 dollars de rançon. Une misère comparée aux dégâts. Mais c’est justement là que résidait le piège : NotPetya n’était pas fait pour gagner de l’argent. Il était fait pour détruire.

Voici donc aujourd’hui l’histoire de la cyberattaque la plus dévastatrice de tous les temps, et comment un serveur situé au Ghana a miraculeusement sauvé l’une des plus grandes entreprises du monde.

Pour comprendre NotPetya, il faut d’abord comprendre le contexte. Et entre nous, c’est pas joli joli. Depuis 2014, l’Ukraine et la Russie sont en conflit. Pas seulement sur le terrain avec l’annexion de la Crimée et la guerre dans le Donbass, mais aussi dans le cyberespace. Les hackers russes, et plus particulièrement un groupe appelé Sandworm (on y reviendra), mènent une guerre d’usure numérique contre l’Ukraine.

En décembre 2015, a lieu la première frappe majeure : BlackEnergy. Ce malware coupe l’électricité à 230 000 Ukrainiens en plein hiver. C’est la première fois dans l’histoire qu’une cyberattaque réussit à éteindre un réseau électrique. Les hackers ont pris le contrôle des systèmes SCADA, ouvert les disjoncteurs à distance, et même effacé les systèmes pour empêcher un redémarrage rapide. Bon gros niveau déjà !

Un an plus tard, en décembre 2016, rebelote. Cette fois avec un malware encore plus sophistiqué : Industroyer (aussi appelé CrashOverride). Une sous-station électrique au nord de Kiev est touchée. L’attaque est plus limitée mais le message est clair : on peut vous plonger dans le noir quand on veut. Et le pire, c’est que d’après les experts qui l’ont étudié, Industroyer était conçu pour détruire physiquement l’équipement électrique, pas juste l’éteindre.

Ces attaques, c’est l’œuvre du groupe Sandworm, aussi connu sous le nom d’APT44. Ces mecs, c’est l’élite du hacking russe, rattachés à l’unité 74455 du GRU, le renseignement militaire. Leur nom vient du roman de science-fiction “Dune” de Frank Herbert car dans le livre, les vers des sables sont des créatures énormes qui vivent sous le désert et peuvent surgir n’importe où pour dévorer leur proie. Exactement comme ce groupe de hackers. Un peu chelou comme référence, mais efficace !

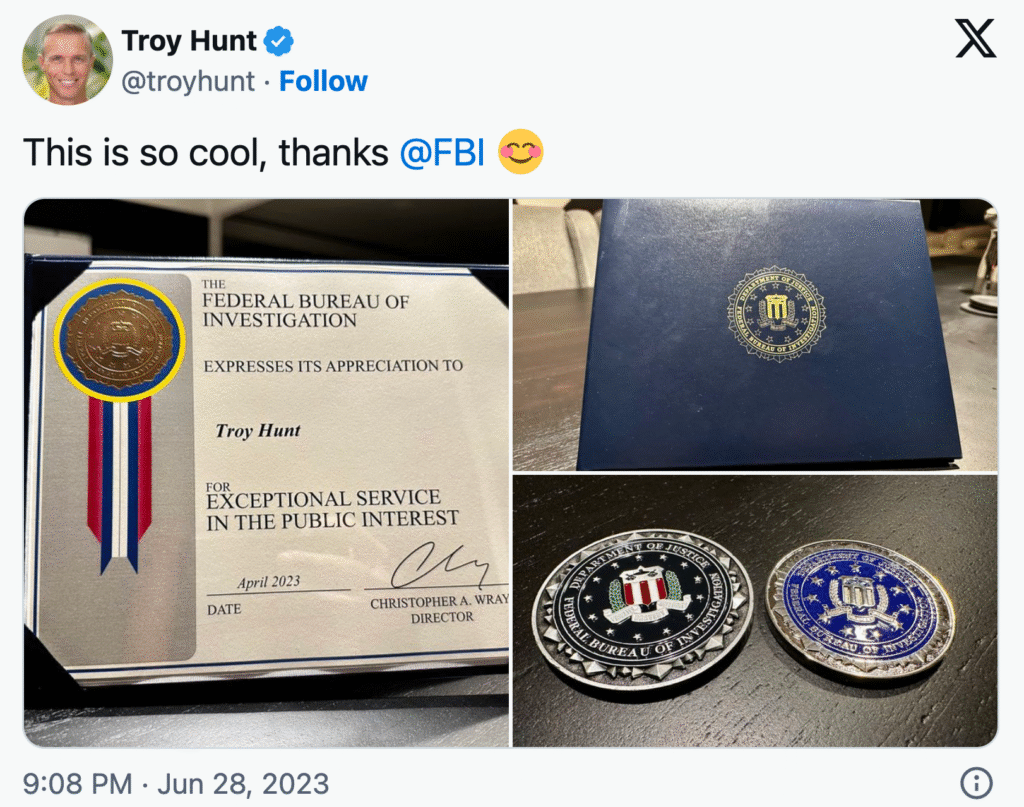

– Source

Sandworm, ce ne sont donc pas des script kiddies qui glandouillent dans leur garage. Ces types ont développé certains des malwares les plus sophistiqués jamais vus, ils sont patients, méthodiques, et surtout, ils ont les moyens d’un État derrière eux. Et leur mission numéro 1, c’est de déstabiliser l’Ukraine par tous les moyens numériques possibles. Du coup, ils ne vont pas se gêner.

Mais en 2017, ils vont passer à la vitesse supérieure. Leur nouvelle cible c’est l’économie ukrainienne dans son ensemble et pour ça, ils vont infecter un logiciel que tout le monde utilise déjà. Une sacrée idée !

Voici, voilà M.E.Doc. Si vous faites du business en Ukraine, vous connaissez forcément M.E.Doc. C’est LE logiciel de comptabilité et de déclaration fiscale du pays. Développé par une petite entreprise familiale appelée Linkos Group (anciennement Intellect Service, créée en 1990), il est utilisé par environ 80% des entreprises ukrainiennes. C’est simple, sans M.E.Doc, vous ne pouvez pas payer vos impôts en Ukraine. C’est un peu l’équivalent ukrainien de TurboTax, mais en version obligatoire pour tout le monde.

La société derrière M.E.Doc, c’est l’histoire typique d’une PME qui a réussi. Créée par la famille Linnik, dirigée aujourd’hui par Olesya Linnik qui a repris l’affaire familiale, elle emploie une poignée de développeurs et domine son marché de niche. Le problème c’est que la sécurité informatique, c’est pas vraiment leur priorité. Et ça, ça craint…

– M.E.Doc.

…. car les hackers de Sandworm l’ont bien compris. Pourquoi attaquer des milliers d’entreprises individuellement quand on peut toutes les infecter d’un coup via leur point commun ? C’est exactement ce qu’ils vont faire.

Les experts estiment que Sandworm a compromis les serveurs de M.E.Doc dès avril 2017, peut-être même avant. Pendant des semaines, voire des mois, ils ont eu un accès total aux serveurs de mise à jour du logiciel, attendant le bon moment pour frapper.

Et ils vont prendre tout leur temps.

Le 18 mai 2017, premier test… ils distribuent le ransomware XData via une mise à jour M.E.Doc. L’attaque est limitée mais elle fonctionne. Les hackers savent maintenant qu’ils peuvent weaponiser le système de mise à jour. Bref, la voie royale est ouverte.

Mais XData, c’était juste l’échauffement. Pour le plat principal, ils préparent quelque chose de beaucoup plus destructeur. Ils prennent le code de Petya, un ransomware qui existe depuis 2016, et le modifient complètement. Le nouveau malware ressemble à Petya, mais c’est un loup déguisé en mouton. Une sacrée transformation !

Le 27 juin 2017, c’est le jour J. Pourquoi cette date ? Ce n’est pas un hasard car le 28 juin, c’est le Jour de la Constitution en Ukraine, un jour férié. Beaucoup d’entreprises ferment pour un long week-end et les hackers savent que les équipes IT seront réduites, les réactions plus lentes. Du coup, c’est un timing parfait pour foutre encore plus de bordel.

À 10h30 du matin, heure de Kiev, une mise à jour M.E.Doc est poussée. Elle contient NotPetya et en quelques secondes, le malware commence à se répandre. Et là, c’est l’apocalypse numérique qui commence et je n’exagère pas.

NotPetya est une merveille d’ingénierie malveillante. D’abord, il utilise EternalBlue, le même exploit de la NSA qui avait permis à WannaCry de se propager un mois plus tôt. Si votre Windows n’est pas patché avec MS17-010 (et beaucoup ne le sont pas), NotPetya peut alors sauter d’une machine à l’autre sans aucune interaction humaine. Ça se répand automatiquement…

Mais les créateurs de NotPetya ont appris de WannaCry. Ils savent que beaucoup ont maintenant installé le patch MS17-010, alors ils ajoutent une deuxième méthode de propagation encore plus redoutable : Mimikatz. Cet outil extrait les mots de passe depuis la mémoire Windows et une fois qu’il a des identifiants valides, NotPetya utilise PsExec et WMI, des outils d’administration Windows totalement légitimes, pour se propager latéralement. C’est diabolique !

D’ailleurs, le génie maléfique de NotPetya, c’est qu’il se fait passer pour un ransomware. L’écran affiche un message typique : “Vos fichiers ont été chiffrés, payez 300$ en Bitcoin pour récupérer vos données.” et y’a même une adresse email de contact : [email protected]. Tout semble normal pour un ransomware classique. Mais c’est du pipeau total !!

NotPetya ne chiffre pas vraiment vos fichiers de manière récupérable. Il détruit le Master Boot Record (MBR) de votre disque dur, puis chiffre la Master File Table (MFT). En gros, il rend votre ordinateur complètement inutilisable. Même si vous payez, vos données sont perdues pour toujours. C’est pas un ransomware, c’est un wiper déguisé.

Pire encore, le système de paiement est complètement bidon. L’adresse email est rapidement suspendue par Posteo, ce qui fait que même si vous vouliez payer, vous ne pourriez pas. C’est là qu’on comprend que NotPetya n’est pas un ransomware. C’est un destructeur pur et dur, déguisé en ransomware pour tromper son monde.

Mais revenons un peu à l’Ukraine qui est frappée de plein fouet. En quelques minutes, c’est le chaos total. Le métro de Kiev s’arrête, les distributeurs de billets ne fonctionnent plus. L’aéroport de Boryspil, le plus grand du pays, doit passer aux opérations manuelles. Les employés écrivent les informations de vol sur des tableaux blancs. C’est du délire !

Oschadbank, l’une des plus grandes banques d’Ukraine, voit alors son réseau entier s’effondrer en 45 secondes. 45 secondes ! Le temps de prendre une gorgée de café et tout est détruit. Les employés regardent, impuissants, leurs écrans afficher le faux message de rançon. C’est terrifiant.

Les ministères, les médias, les entreprises d’énergie, tout le monde est touché. C’est comme si quelqu’un avait appuyé sur un interrupteur géant et éteint l’infrastructure tech du pays. Les chaînes de télévision passent en mode urgence, diffusant depuis des studios de fortune. Même la centrale de Tchernobyl perd ses systèmes de monitoring des radiations !

Mais NotPetya ne s’arrête pas aux frontières ukrainiennes car le malware se propage via les connexions VPN des multinationales. Ainsi, si votre filiale ukrainienne est infectée et connectée au réseau global, c’est fini. NotPetya déferle sur vos systèmes comme un tsunami numérique.

Et c’est exactement ce qui arrive à Maersk, le géant danois du transport qui a une petite présence en Ukraine. Un tout petit bureau à Odessa avec une poignée d’employés. L’un d’eux a M.E.Doc installé pour gérer la comptabilité locale. Ça représente une seule machine. Un seul point d’entrée. Mais c’est suffisant pour foutre en l’air l’une des plus grandes entreprises au monde.

À Copenhague, au siège de Maersk, les premiers signes apparaissent vers midi. Des employés voient des messages étranges : “Réparation du système de fichiers sur :smile:”. Puis les ordinateurs commencent à s’éteindre… Un par un, puis par dizaines, puis par centaines. L’infection se propage à la vitesse de la lumière.

Un employé de l’IT raconte :

On a vu l’infection se propager en temps réel sur nos écrans de monitoring. C’était comme regarder un feu de forêt numérique. On essayait de couper les connexions, d’isoler les segments, mais c’était trop rapide. En une heure, tout était foutu.

Maersk, c’est pas n’importe quelle entreprise. C’est le plus grand armateur du monde. Ils gèrent 76 ports, plus de 800 navires, et transportent environ 20% du commerce maritime mondial. Quand Maersk s’arrête, c’est une partie significative du commerce mondial qui s’arrête. Rien que ça !

Les terminaux portuaires de Maersk dans le monde entier tombent les uns après les autres. Los Angeles, Rotterdam, Mumbai… Les grues s’arrêtent, les camions font la queue, les conteneurs s’empilent. Un porte-conteneurs arrive en moyenne toutes les 15 minutes dans un port Maersk. Chaque navire transporte 10 000 à 20 000 conteneurs. Faites le calcul… il faut traiter un conteneur toutes les 6 centièmes de seconde. Sans ordinateurs, c’est totalement impossible.

À Rotterdam, le plus grand port d’Europe, les opérateurs regardent, impuissants, leurs écrans devenir noirs. Les systèmes qui dirigent les grues automatisées, qui trackent les conteneurs, qui gèrent les douanes, tout est mort. Des milliers de camions commencent à former des files interminables. C’est le chaos logistique total.

Mais Maersk a un problème encore plus grave. NotPetya n’a pas seulement détruit leurs ordinateurs de bureau. Il a annihilé leur infrastructure IT centrale. Les 150 contrôleurs de domaine Active Directory de Maersk, répartis dans le monde entier, sont tous détruits. Simultanément. Du jamais vu !

Pour les non-techniciens, imaginez Active Directory comme l’annuaire téléphonique géant de l’entreprise. Il gère qui peut se connecter, qui a accès à quoi, comment les ordinateurs se parlent entre eux. Sans Active Directory, votre réseau d’entreprise n’existe plus. C’est comme si on avait détruit tous les panneaux de signalisation, toutes les cartes, tous les GPS d’un pays en même temps.

Le pire c’est que ces contrôleurs de domaine de Maersk étaient configurés pour se synchroniser entre eux. En théorie, c’est une bonne idée car si l’un tombe, les autres prennent le relais. Mais en pratique, ça signifie que quand NotPetya en infecte un, il les infecte tous. La redondance censée protéger l’entreprise devient alors le vecteur de sa destruction.

Et c’est là qu’intervient le miracle du Ghana. Dans le chaos de la reconstruction, les équipes IT de Maersk font l’inventaire des dégâts. 4 000 serveurs détruits. 45 000 PC inutilisables. 150 contrôleurs de domaine annihilés. Ils cherchent désespérément une sauvegarde, n’importe quoi pour reconstruire.

Et puis, quelqu’un mentionne le Ghana. Maersk a des bureaux à Accra, la capitale. Par un coup de chance incroyable, ce bureau avait subi une panne de courant le matin du 27 juin. Le contrôleur de domaine local présent là bas était offline quand NotPetya a frappé. C’est une simple panne d’électricité qui sauve une entreprise de 60 milliards de dollars !

Un employé se souvient :

Quand on a réalisé ce qu’on avait, c’était comme trouver le Saint Graal. Un contrôleur de domaine intact. Le seul sur 150. Notre ticket de retour à la vie.

Franchement, on peut dire qu’ils ont eu du bol !

Mais le serveur est au Ghana, et les données doivent être rapatriées au Royaume-Uni, plus exactement au QG IT de Maersk à Maidenhead. Commence alors une course contre la montre digne d’un film d’action.

Le responsable de Maersk en Afrique de l’Ouest, basé au Ghana, prend personnellement le disque dur du serveur. Mais problème ! Il n’y a pas de vol direct Ghana-Londres. Il doit d’abord voler vers Lagos, au Nigeria et de là, il prend un vol pour Londres, puis un taxi jusqu’à Maidenhead. Une véritable course de relais avec plusieurs centaines de gigaoctets de données critiques dans un bagage à main.

Pendant ce temps, à Maidenhead, c’est l’état de guerre. Maersk a mobilisé des centaines d’employés et fait appel à Deloitte pour la reconstruction. Ils ont commandé des milliers de nouveaux ordinateurs. Les fournisseurs sont en rupture de stock tellement la demande est massive. Apple, Dell, HP… tout le monde mobilise ses stocks.

L’ambiance est surréaliste. Des développeurs dorment sous leur bureau. La cantine est ouverte 24/7. Des équipes entières sont mobilisées juste pour déballer et configurer les nouveaux PC. C’est la plus grande opération de récupération IT de l’histoire. Et on peut dire qu’ils y mettent les moyens !

Alors quand le disque dur du Ghana arrive enfin, c’est l’euphorie !! Les équipes peuvent commencer à reconstruire leur Active Directory. Mais c’est juste le début. Il faut réinstaller 45 000 PC, 4 000 serveurs, reconfigurer des milliers d’applications. Un travail de titan !

Pendant 10 jours, Maersk opère en mode complètement dégradé. Les employés utilisent WhatsApp sur leurs téléphones personnels pour communiquer. Les opérations portuaires se font avec papier et crayon. Des employés en Inde reçoivent des appels de collègues européens qui dictent des commandes par téléphone. C’est du bricolage.

Et dans les ports, c’est un chaos créatif car à certains endroits, on ressort des vieux ordinateurs des années 90 qui ne peuvent pas être infectés par NotPetya. Ailleurs, on installe des versions piratées de Windows sur des machines personnelles. Tout est bon pour faire bouger les conteneurs. C’est la nécessité qui commande !

Le coût pour Maersk ? Entre 250 et 300 millions de dollars. Mais ils ont eu de la chance car sans le serveur du Ghana, ça aurait pu être bien pire. Certains experts estiment qu’une reconstruction complète depuis zéro aurait pris des mois et coûté des milliards. Bref, merci la panne de courant ghanéenne !

Bon, Maersk n’est pas la seule victime de poids. Merck, le géant pharmaceutique américain, est également frappé de plein fouet. NotPetya détruit leurs systèmes de production, de recherche, de vente. Des usines qui produisent des vaccins vitaux doivent s’arrêter. Pas terrible pour la santé publique…

Merck aussi avait une filiale en Ukraine qui utilisait M.E.Doc. Une petite opération locale qui devient la porte d’entrée pour une catastrophe globale. Les dégâts sont estimés à 870 millions de dollars. On n’est pas loin du milliard et Merck doit jeter des lots entiers de vaccins parce que les systèmes de contrôle qualité sont détruits. Impossible de garantir que les vaccins ont été produits selon les normes sans les données informatiques. Des patients dans le monde entier subissent des retards pour leurs traitements. L’impact humain de cette cyberattaque est énorme.

FedEx aussi morfle sévère via sa filiale TNT Express. Les systèmes de TNT sont tellement détruits et certaines données ne seront jamais récupérées. Des colis sont perdus, les clients sont furieux et FedEx annonce 400 millions de dollars de pertes. Ça fait cher le paquet !

Le PDG de FedEx déclare lors d’une conférence :

On pensait que TNT était bien protégée. Ils avaient des sauvegardes, des plans de récupération. Mais NotPetya a tout détruit, y compris les sauvegardes. C’était comme si une bombe nucléaire avait explosé dans nos systèmes.

Ça résume bien la situation…

Mondelez, le fabricant des biscuits Oreo et du chocolat Cadbury, perd également 188 millions. Leurs lignes de production s’arrêtent, les commandes ne peuvent plus être traitées. Dans certaines usines, on revient aux bons de commande papier des années 80. Retour vers le futur, version cauchemar !

Saint-Gobain, le géant français des matériaux de construction, lui aussi encaisse 384 millions de pertes. Leur PDG raconte :

On a dû couper notre réseau mondial en morceaux pour empêcher la propagation. C’était comme amputer des membres pour sauver le corps.

Métaphore pas très joyeuse, un peu gore, mais très parlante.

Au total, les experts estiment les dégâts de NotPetya à plus de 10 milliards de dollars. Dix Milliards. Pour un malware distribué via un obscur logiciel de comptabilité ukrainien. C’est la démonstration terrifiante de l’interconnexion de notre économie mondiale. Vous connaissez l’effet papillon ? Eh bien là, c’est l’effet tsunami !

Mais alors qui est derrière NotPetya ? Et bien comme je vous le disais, les indices pointent tous vers la Russie. Le timing (juste avant un jour férié ukrainien), la méthode (via un logiciel spécifiquement ukrainien), les victimes (principalement l’Ukraine), tout colle. C’est du travail de pro, avec un petit côté amateur dans les dégâts collatéraux.

En février 2018, les États-Unis et le Royaume-Uni accusent alors officiellement la Russie. Plus précisément, ils pointent du doigt le GRU et notre vieille connaissance, le groupe Sandworm. La même unité 74455 qui avait attaqué le réseau électrique ukrainien. Des incorrigibles récidivistes, ces gens-là !

Et le 19 octobre 2020, le département de Justice américain va plus loin. Il inculpe six officiers du GRU pour NotPetya et d’autres cyberattaques. Parmi eux : Yuriy Andrienko, Sergey Detistov, Pavel Frolov, Anatoliy Kovalev, Artem Ochichenko et Petr Pliskin. Le département d’État offre même 10 millions de dollars de récompense pour des infos sur ces gars.

Ces noms ne vous disent probablement rien, mais pour les experts en cybersécurité, c’est du lourd car ce sont les cerveaux derrière certaines des cyberattaques les plus dévastatrices de la décennie : BlackEnergy, Industroyer, NotPetya, Olympic Destroyer… Une belle collection ! Bien sûr, ils sont en Russie, intouchables, mais au moins, on a des noms sur les visages du chaos.

L’accusation révèle alors des détails fascinants. Les hackers ont utilisé des comptes mail ProtonMail pour coordonner l’attaque. Ils ont loué des serveurs avec des bitcoins volés. Ils ont même fait des erreurs opérationnelles, comme utiliser la même infrastructure pour différentes attaques, ce qui a permis de les relier. Hé oui, personne n’est parfait, même les hackers d’élite !

Mais revenons à M.E.Doc. Après l’attaque, les autorités ukrainiennes débarquent dans les bureaux de Linkos Group et ce qu’ils y trouvent est affligeant. Les serveurs n’ont pas été mis à jour depuis au moins 4 ans et les patches de sécurité sont inexistants. La police ukrainienne est furieuse. Le chef de la cyberpolice, Serhiy Demedyuk, déclare même :

Ils savaient que leur système était compromis mais n’ont rien fait. Si c’est confirmé, il y aura des poursuites.

La négligence de cette petite entreprise familiale a coûté des milliards à l’économie mondiale. Une responsabilité un peu lourde à porter…

Les propriétaires de M.E.Doc, la famille Linnik, sont dans le déni total. Olesya Linnik, la directrice, insiste :

Notre logiciel n’est pas infecté. Nous l’avons vérifié 100 fois.

et même face aux preuves accablantes, ils refusent d’accepter leur responsabilité. Du déni de niveau professionnel !

– Sergei Linnik et sa Olesya Linnik

Finalement, sous la pression, ils finissent par admettre que leurs serveurs ont été compromis dès avril 2017, mais le mal est fait et surtout la confiance est brisée. De nombreuses entreprises ukrainiennes cherchent des alternatives, mais c’est compliqué car M.E.Doc est tellement intégré au système fiscal ukrainien qu’il est presque impossible de s’en passer.

Avec NotPetya, c’est la première fois qu’une cyberattaque cause des dommages collatéraux massifs à l’échelle mondiale. Les Russes visaient l’Ukraine, mais ont touché le monde entier. Totalement incontrôlable surtout que les implications sont énormes. Si un logiciel de comptabilité ukrainien peut paralyser des géants mondiaux, qu’est-ce qui empêche d’autres acteurs de faire pareil ? Combien d’autres M.E.Doc sont en sommeil, attendant d’être exploités ?

Suite à NotPetya, la réponse de l’industrie a été mitigée. Certaines entreprises ont renforcé leur sécurité, segmenté leurs réseaux, amélioré leurs sauvegardes. D’autres ont juste croisé les doigts en espérant ne pas être les prochaines. C’est de l’Autruche-Sec : la tête dans le sable et on verra bien…

L’affaire des assurances est aussi particulièrement intéressante car beaucoup de victimes de NotPetya avaient des cyber-assurances. Mais les assureurs ont invoqué la clause d’exclusion des “actes de guerre” avec comme argument que NotPetya était une attaque d’État, donc pas couverte. Ceux là, ils ne veulent jamais payer et après ils s’étonnent que tout le monde les détestent. Bref…

Merck a dû se battre pendant des années devant les tribunaux et en 2022, ils ont finalement gagné car le juge a estimé que la clause d’exclusion ne s’appliquait pas aux cyberattaques. C’est un précédent majeur qui redéfinit ce qu’est un acte de guerre au 21e siècle. Il fallait y penser ! Et Mondelez a eu moins de chance car leur assureur, Zurich, a refusé de payer en invoquant la même clause. L’affaire est toujours en cours avec des milliards de dollars sont en jeu. À suivre…

Pour l’Ukraine, NotPetya est une blessure qui ne guérit pas facilement. Mais les Ukrainiens sont résilients et ils ont appris de leurs erreurs. Depuis NotPetya, l’Ukraine est devenue un véritable laboratoire de la cyberguerre. Ils ont renforcé leurs défenses, créé de nouvelles unités cyber, développé une expertise unique. Ainsi, quand la Russie a lancé son invasion totale en 2022, l’Ukraine était mieux préparée sur le front numérique.

Sandworm, de son côté, n’a pas chômé. Ils sont derrière la plupart des cyberattaques majeures contre l’Ukraine depuis 2022 : Industroyer2, HermeticWiper, et d’autres joyeusetés, mais ils n’ont jamais réussi à reproduire l’impact de NotPetya. Les défenses se sont améliorées, les entreprises sont plus prudentes. Tout le monde apprend de ses erreurs !

Je pense qu’avec NotPetya, les hackers ont probablement été surpris par leur propre succès. Ils voulaient s’attaquer à l’Ukraine, et pas paralyser Maersk ou Merck… mais une fois lâché, leur bébé était totalement incontrôlable. C’est le problème avec les armes numériques… elles ne s’arrêtent pas à la frontière, surtout que le vent numérique, c’est pas facile à prévoir !

Les experts estiment que NotPetya a infecté plus de 300 000 ordinateurs dans 150 pays et aujourd’hui, ce malware reste une référence dans le monde de la cybersécurité. C’est le “plus jamais ça” de l’industrie. Quoiqu’il en soit, cette histoire du serveur du Ghana reste ma préférée, car dans toute cette sophistication technologique, c’est une simple panne de courant qui a permis de sauver Maersk.

On a construit des systèmes d’une complexité inimaginable, interconnectés à l’échelle planétaire, on pensait les contrôler, mais NotPetya a montré notre vulnérabilité fondamentale. Alors la prochaine fois que vous avez la flemme de faire une mise à jour, n’oubliez pas NotPetya.

À bon entendeur, salut !

– Sources : Wikipedia - 2017 Ukraine ransomware attacks, US Department of Justice - Six Russian GRU Officers Charged, Microsoft Security Blog - New ransomware, old techniques, Control Engineering - How NotPetya Took Down Maersk, Phishing for Answers - How Ghana Saved a Global Conglomerate, MITRE ATT&CK - Sandworm Team

https://korben.info/notpetya-2017-histoire-complete.html