Le « fast flux » menace la sécurité nationale. Qu'est-ce que le fast flux, au juste ?

-

Utilisé par les États-nations et les groupes criminels, le fast flux contourne de nombreuses défenses courantes.

Une technique utilisée par des États-nations hostiles et des groupes de rançongiciels motivés par des raisons financières pour dissimuler leurs opérations constitue une menace pour les infrastructures critiques et la sécurité nationale, a averti la National Security Agency.

Cette technique est connue sous le nom de fast flux. Elle permet aux réseaux décentralisés exploités par des acteurs malveillants de dissimuler leur infrastructure et de survivre à des tentatives de démantèlement qui, autrement, réussiraient. Le fast flux fonctionne en parcourant une série d’adresses IP et de noms de domaine que ces botnets utilisent pour se connecter à Internet. Dans certains cas, les adresses IP et les noms de domaine changent tous les jours ou tous les deux jours ; dans d’autres cas, ils changent presque toutes les heures. Ce flux constant complique l’identification de la véritable origine de l’infrastructure. Il assure également la redondance. Lorsque les défenseurs bloquent une adresse ou un domaine, de nouveaux ont déjà été attribués.

Une menace importante

« Cette technique représente une menace importante pour la sécurité nationale, permettant aux cybercriminels d’échapper systématiquement à la détection », ont averti jeudi la NSA, le FBI et leurs homologues du Canada, de l’Australie et de la Nouvelle-Zélande . « Les cybercriminels, y compris les cybercriminels et les acteurs étatiques, utilisent le fast-flux pour masquer l’emplacement des serveurs malveillants en modifiant rapidement les enregistrements DNS (Domain Name System). De plus, ils peuvent créer une infrastructure de commandement et de contrôle (C2) résiliente et hautement disponible, masquant ainsi leurs opérations malveillantes ultérieures. »

Un moyen clé pour y parvenir est l’utilisation d’enregistrements DNS génériques. Ces enregistrements définissent des zones au sein du système de noms de domaine (DNS), qui associent les domaines aux adresses IP. Les caractères génériques entraînent des recherches DNS pour des sous-domaines inexistants, notamment en liant les enregistrements MX (mail exchange) utilisés pour désigner les serveurs de messagerie. Il en résulte l’attribution de l’adresse IP d’un attaquant à un sous-domaine tel que « malveillant.exemple.com », même s’il n’existe pas.

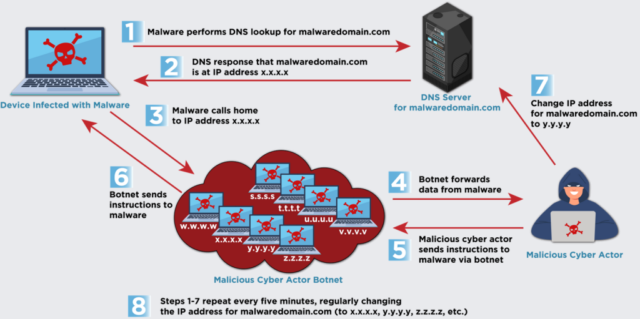

Le flux rapide existe en deux variantes. Le flux simple crée des enregistrements DNS A ou AAAA pour mapper un domaine unique à plusieurs adresses IPv4 ou IPv6, respectivement. Voici un schéma illustrant la structure.

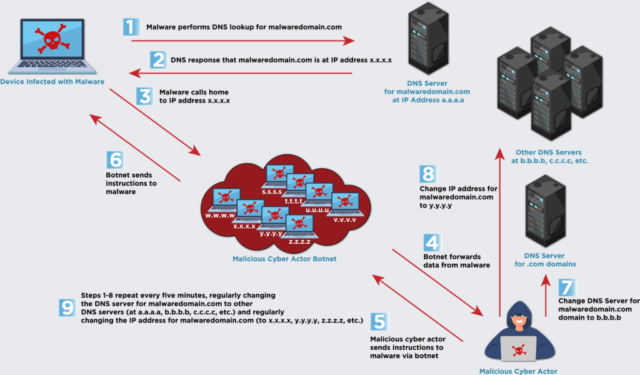

Le double flux offre une couche supplémentaire d’obfuscation et de résilience en modifiant les adresses IP et en parcourant les serveurs DNS utilisés pour les recherches de domaines. Les défenseurs ont observé un double flux utilisant à la fois les enregistrements DNS de serveur de noms (NS) et de nom canonique (CNAME). Voici une illustration de cette technique.

« Ces deux techniques exploitent un grand nombre d’hôtes compromis, généralement sous forme de botnets sur Internet, agissant comme proxys ou relais, ce qui complique la tâche des défenseurs du réseau pour identifier le trafic malveillant et bloquer ou démanteler l’infrastructure malveillante », explique l’avis de jeudi. Voici quelques exemples d’utilisation du fast flux dans la nature :

- Les services d’hébergement dits à toute épreuve, qui offrent des services d’hébergement Internet renforcés aux groupes criminels, et qui proposent un flux rapide comme moyen de se différencier de leurs concurrents

- Attaques de ransomwares de groupes tels que Hive et Nefilim

- Utilisation de la technique par un acteur soutenu par le Kremlin connu sous le nom de Gamaredon

L’avis fournit plusieurs défenses que les organisations de toutes tailles devraient employer pour détecter et bloquer les réseaux à flux rapide.

-

undefined Violence a déplacé ce sujet de Autour du Warez sur

undefined Violence a déplacé ce sujet de Autour du Warez sur

Hello! It looks like you're interested in this conversation, but you don't have an account yet.

Getting fed up of having to scroll through the same posts each visit? When you register for an account, you'll always come back to exactly where you were before, and choose to be notified of new replies (either via email, or push notification). You'll also be able to save bookmarks and upvote posts to show your appreciation to other community members.

With your input, this post could be even better 💗

S'inscrire Se connecter