BYOVD : le ransomware Kasseika peut stopper les antivirus avant de chiffrer les données

-

Des chercheurs en sécurité ont publié un rapport au sujet du ransomware Kasseika qui présente la particularité d’utiliser un pilote d’antivirus pour désactiver l’antivirus présent sur la machine, avant de procéder au chiffrement des données. Voici ce qu’il faut savoir sur cette menace.

Cette technique s’appelle le Bring Your Own Vulnerable Driver (BYOVD) et le gang de ransomware Kasseika vient de s’ajouter à la liste des groupes de cybercriminels qui font usage de cette technique dans le cadre de cyberattaques. Dans le cas présent, Kasseika s’appuie sur le pilote Martini utilisé par l’agent VirtIT de TG Soft dans le but de désactiver l’antivirus présent sur le système cible.

Comme bien souvent, l’attaque débute par une campagne de phishing avec l’envoi massif d’e-mail malveillant à des destinations des employés de diverses entreprises, comme l’explique Trend Micro dans son rapport.

Une fois que l’attaquant a un accès sur l’ordinateur de la victime, il utilise l’outil PsExec pour exécuter des fichiers Batch permettant de télécharger des fichiers malveillants, et notamment le fameux pilote Martini correspondant au fichier “Martini.sys”. Ensuite, la chasse à l’antivirus va débuter…

Le ransomware Kasseika est capable d’arrêter 991 processus différents

Grâce au pilote Martini qui est légitime, car signé par l’éditeur TG Soft, le malware va pouvoir rechercher et désactiver les outils de sécurité actifs sur la machine.

Le pilote signé Martini.sys, initialement appelé viragt64.sys, fait partie du système VirIT Agent développé par TG Soft. En exploitant ses vulnérabilités, Kasseika se sert de ce pilote pour désactiver efficacement divers outils de sécurité

précise Trend Micro.

En effet, ce pilote permet au malware d’obtenir suffisamment de privilèges pour mettre fin à 991 processus différents, correspondants à des antivirus, des outils d’analyses, des outils de sécurité ainsi que des utilitaires système. Cette liste, codée en dur dans le malware, est accessible sur cette page au sein de la section “Technical details”.

Une fois cette opération effectuée, le ransomware a le champ libre pour entrer en action et commencer à chiffrer les données. Dans le même esprit que le ransomware BlackMatter, une chaine aléatoire est utilisée comme extension pour les fichiers chiffrés.

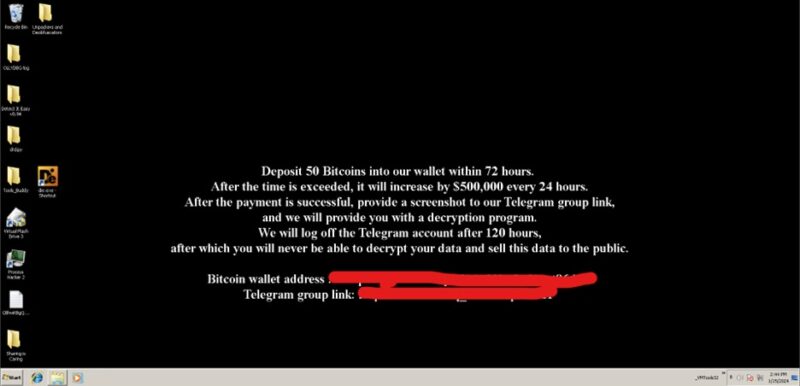

Une note de rançon accompagne les données chiffrées et le fond d’écran de la machine est modifié, comme le montre l’exemple ci-dessous. Dans le cas présent, la rançon s’élève à 50 bitcoins, ce qui représente plus de 1,8 million d’euros. La victime dispose de 5 jours pour payer la rançon et déposer une preuve de paiement sur un groupe Telegram, dans le but de recevoir une clé de déchiffrement.

– Sources :

–> Méchante la bestiole

-

Ah ben je pense qu’avec un mec manipulant très bien les IA disponibles … y’a moyen de pondre un truc chaud patate …

jusqu’où s’arrêteront-ils ???