Deux gangs de ransomwares démantelés

-

L’un a été mortellement piraté, l’autre fermé par la police internationale.

La nouvelle vient de ce message réconfortant du vendredi, relatant le retrait cette semaine de deux groupes de ransomwares détestés. L’un d’entre eux a disparu mardi, apparemment après avoir été piraté par un groupe revendiquant son allégeance à l’Ukraine. L’autre a été évacué le lendemain grâce à un coup de filet de la police internationale.

Le premier groupe, se faisant appeler Trigona, a vu le contenu de son site de dénonciation des victimes du Dark Web retiré et remplacé par une bannière proclamant : « Trigona est parti ! Les serveurs du gang de ransomware Trigona ont été infiltrés et anéantis. Un groupe se faisant appeler l’Ukrainian Cyber Alliance s’en est attribué le mérite et a inclus le slogan : « perturber les entreprises criminelles russes (publiques et privées) depuis 2014 ».

Mauvaise sécurité opérationnelle

sur les réseaux sociaux Une publication d’un utilisateur prétendant être un attaché de presse de la Cyber Alliance ukrainienne a déclaré que son groupe ciblait les groupes de ransomwares en partie parce qu’ils se considèrent hors de portée des forces de l’ordre occidentales.

“Nous venons de trouver un gang comme celui-là et nous leur avons fait ce qu’ils font avec les autres”, a écrit l’attaché de presse. « Ils ont téléchargé leurs serveurs (une dizaine), tout supprimé et dégradé une dernière fois. TOR ne les a pas aidés, même s’ils savaient qu’ils avaient un trou. Toute leur infrastructure est complètement détruite. Une telle chasse en avant.’

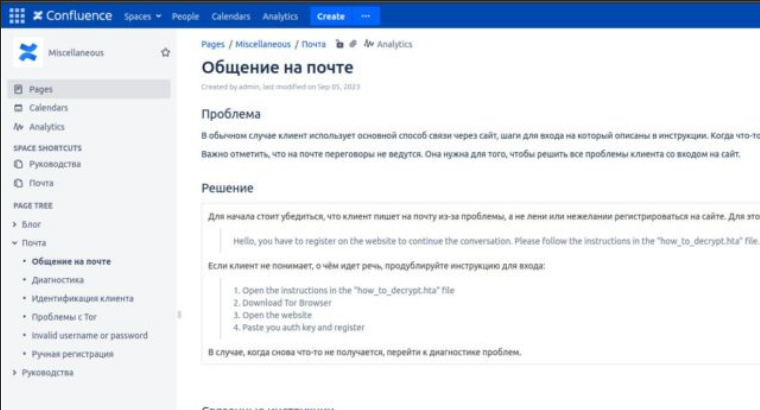

distincte sur les réseaux sociaux Une publication a dévoilé ce que l’attaché de presse a qualifié de clé du panneau administratif et a déclaré que le groupe avait effacé « l’atterrissage, le blog, le site de fuites, le serveur interne (rocketchat, atlassian), les portefeuilles et les serveurs de développement ». La personne a également affirmé que la Cyber Alliance ukrainienne avait piraté un serveur Confluence utilisé par Trigona.

Capture d’écran montrant le contrôle présumé d’un pirate informatique sur le serveur Trigona Confluence.Vendredi, le site Trigona était indisponible, comme en témoigne le message « Onionsite not found ».

Trigona a fait surface pour la première fois en 2022 avec des liens étroits avec des groupes de ransomwares connus sous le nom de CryLock et BlackCat et des liens plus lâches avec ALPHV. Il a principalement piraté des entreprises aux États-Unis et en Inde, puis en Israël, en Turquie, au Brésil et en Italie. Il était connu pour compromettre les serveurs MYSQL, souvent en forçant brutalement les mots de passe. Un profil du groupe réalisé en juin par des chercheurs de la société de sécurité Trend Micro a noté que la sophistication technique du groupe était mitigée.

“Le groupe de ransomwares Trigona a une sécurité opérationnelle médiocre en ce qui concerne la mise en œuvre des sites Tor, bien que son objectif de cibler des serveurs SQL mal gérés ne soit pas quelque chose que nous voyons habituellement chez des acteurs malveillants moins compétents techniquement”, indique le message.

La chronologie du piratage, basée sur les publications sur les réseaux sociaux, suggère que la violation a commencé il y a environ huit jours, avec le piratage d’un serveur Confluence que les membres de Trigona utilisaient pour collaborer. Dans une interview accordée au Record, le groupe a déclaré qu’il prévoyait de remettre les données saisies aux autorités chargées de l’application des lois.

Un démantèlement en préparation depuis 2 ansLe deuxième démantèlement d’un gang de ransomwares cette semaine est arrivé à Ragnar Locker, un groupe qui a piraté de nombreuses organisations dans le monde. Vendredi, Europol a déclaré :

Lors d’une action menée entre le 16 et le 20 octobre, des perquisitions ont été menées en Tchéquie, en Espagne et en Lettonie. La « cible clé » de cette souche malveillante de ransomware a été arrêtée à Paris, en France, le 16 octobre, et son domicile en Tchéquie a été perquisitionné. Cinq suspects ont été interrogés en Espagne et en Lettonie dans les jours suivants. A l’issue de la semaine d’action, l’auteur principal, soupçonné d’être un développeur du groupe Ragnar, a été déféré devant les juges d’instruction du tribunal judiciaire de Paris.

L’infrastructure du ransomware a également été saisie aux Pays-Bas, en Allemagne et en Suède, et le site Web de fuite de données associé sur Tor a été fermé en Suède.

Ragnar Locker est apparu en 2019 et s’est rapidement fait connaître pour son succès dans le piratage d’organisations dans divers secteurs, notamment les soins de santé, le gouvernement, la technologie, la finance, l’éducation et les médias. Il s’agit de ce qu’on appelle un RAAS (ransomware as a service), dans lequel les principaux membres développent le logiciel de cryptage, gèrent un serveur central, puis travaillent avec des sociétés affiliées. Les affiliés piratent ensuite les victimes et les bénéfices sont répartis entre les deux groupes. Pour en savoir plus sur le groupe, cliquez ici et ici .

Le message d’Europol de vendredi a déclaré que les membres de Ragnar Locker avaient averti les victimes de ne pas contacter les autorités car elles ne feraient que « gâcher les choses ».

En fait, les membres d’Europol, ainsi que le FBI et les autorités ukrainiennes, enquêtaient sur le groupe depuis 2021 et progressaient régulièrement, aboutissant à l’arrestation et au démantèlement de cette semaine.

“Ils ne savaient pas que les forces de l’ordre se rapprochaient d’eux”, a déclaré Europol.

-

undefined Violence a déplacé ce sujet de Autour du Warez sur

undefined Violence a déplacé ce sujet de Autour du Warez sur

Hello! It looks like you're interested in this conversation, but you don't have an account yet.

Getting fed up of having to scroll through the same posts each visit? When you register for an account, you'll always come back to exactly where you were before, and choose to be notified of new replies (either via email, or push notification). You'll also be able to save bookmarks and upvote posts to show your appreciation to other community members.

With your input, this post could be even better 💗

S'inscrire Se connecter