Faille winrar 0-day Mettez votre version à jour pour la version 6.23

-

Un Zero Day récemment découvert dans le programme de compression de fichiers WinRAR largement utilisé a été exploité pendant quatre mois par des attaquants inconnus qui l’utilisent pour installer des logiciels malveillants lorsque les cibles ouvrent des JPG piégés et d’autres archives de fichiers internes inoffensives.

La vulnérabilité, qui réside dans la manière dont WinRAR traite le format de fichier ZIP, est activement exploitée depuis avril dans les forums de négociation de valeurs mobilières, ont rapporté mercredi des chercheurs de la société de sécurité Group IB . Les attaquants ont utilisé cette vulnérabilité pour exécuter à distance du code qui installe des logiciels malveillants de familles telles que DarkMe, GuLoader et Remcos RAT.

De là, les criminels retirent de l’argent des comptes des courtiers. Le montant total des pertes financières et le nombre total de victimes infectées sont inconnus, bien que Group-IB ait déclaré avoir suivi au moins 130 personnes dont on sait qu’elles ont été compromises. Les développeurs de WinRAR ont corrigé la vulnérabilité, identifiée comme CVE-2023-38831, plus tôt ce mois-ci.

WinRAR compte plus de 500 millions d’utilisateurs qui comptent sur le programme pour compresser des fichiers volumineux afin de les rendre plus gérables et plus rapides à télécharger. Il n’est pas rare que des personnes décompressent immédiatement les fichiers ZIP résultants sans les inspecter au préalable. Même lorsque les gens tentent de les examiner à la recherche de malveillance, les logiciels antivirus ont souvent du mal à examiner les données compressées pour identifier le code malveillant.

Les archives ZIP malveillantes trouvées par Group-IB ont été publiées sur des forums publics utilisés par les traders pour échanger des informations et discuter de sujets liés aux crypto-monnaies et autres titres. Dans la plupart des cas, les ZIP malveillants étaient joints aux messages du forum. Dans d’autres cas, ils étaient distribués sur le site de stockage de fichiers catbox[.]moe. Group-IB a identifié huit forums de trading populaires utilisés pour diffuser les fichiers.

Dans un cas, les administrateurs de l’un des forums abusés ont averti les utilisateurs après avoir découvert que des fichiers nuisibles étaient distribués sur la plateforme.

“Malgré cet avertissement, d’autres messages ont été publiés et davantage d’utilisateurs ont été concernés”, a écrit Polovinkin. “Nos chercheurs ont également constaté que les auteurs de la menace étaient capables de débloquer des comptes désactivés par les administrateurs du forum pour continuer à diffuser des fichiers malveillants, que ce soit en les publiant dans des fils de discussion ou en envoyant des messages privés.” Les images ci-dessous montrent certaines des publications utilisées pour attirer les gens. à les télécharger et un avertissement émis par un administrateur de l’un des forums abusés.

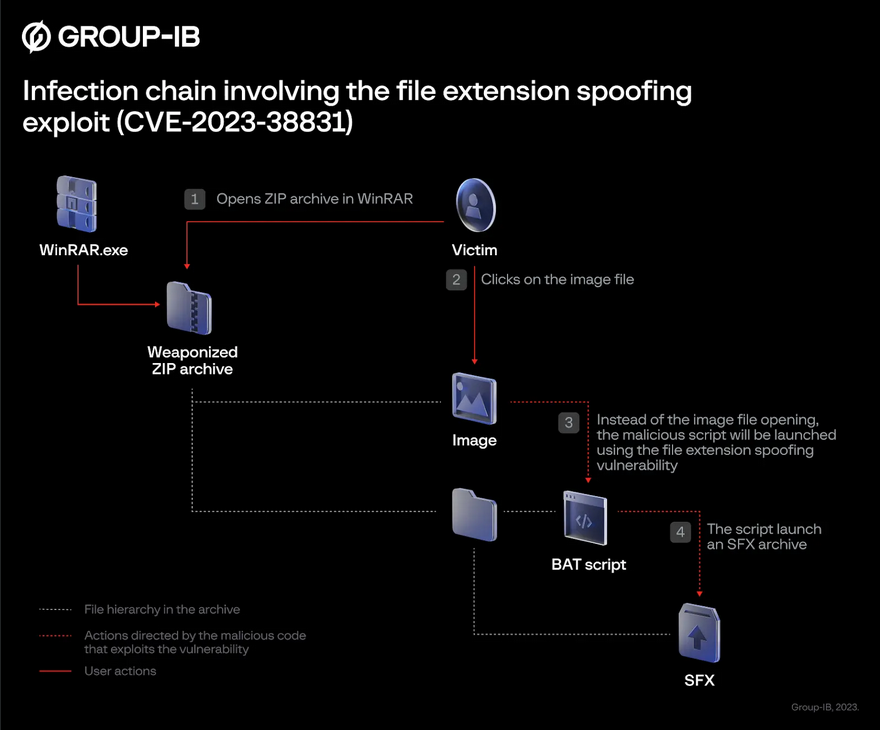

L’exploit des attaquants a lancé une chaîne d’infection complexe illustrée ci-dessous :

Maintenant que la vulnérabilité est largement connue, elle sera probablement largement exploitée. Toute personne utilisant WinRAR doit mettre à jour vers la version 6.23 avant de réutiliser le programme.

Source et plus: https://arstechnica.com/security/2023/08/winrar-0-day-that-uses-poisoned-jpg-and-txt-files-under-exploit-since-april/

-

et ci qui ce lui qui n’utilise pas winrar ? mais c comme d’hab il faut toujour savoir ou mettre ces pieds plutot ou mettre ça main ( pcq si tu telecharger de n’importe quoi et de n’importe ou ! il ya tjr un risque

)

)

mais une faille dans winrar et pendant qlq mois FUD ça craint

merci pour l’info