La police royale malaisienne a annoncé la saisie de BulletProftLink, célèbre plateforme de phishing-as-a-service (PhaaS) qui a fourni plus de 300 modèles de phishing

La plateforme a vu le jour en 2015, mais est devenue plus active depuis 2018 et comptait des milliers d’abonnés, certains payant pour l’accès à des lots de logs d’identification.

Les plateformes PhaaS fournissent aux cybercriminels des outils et des ressources pour effectuer des attaques de phishing via des kits et modèles «prêts à l’emploi», l’hébergement de fausses pages web, des options de personnalisation, de la récolte d’informations d’identification et des outils de reverse proxy.

La plateforme BulletProftLink a déjà été documentée. En 2020, un expert en cybersécurité Gabor Szathmari détaillait dans une série en trois parties de recherches, comment il a créé une grande confiance avec un opérateur de la plateforme, un ressortissant malaisien vivant une vie de luxe.

Un rapport Microsoft de septembre 2021, mettait en garde contre le volume élevé d’attaques de phishing que la plateforme pourrait faciliter et le grand nombre de modèles disponibles pour les acheteurs. Le service a également collecté toutes les informations d’identification que ses abonnés (1 618 à l’époque) ont volées dans des attaques de phishing.

BulletProftLink

Aidée par la police fédérale australienne et le FBI, la police malaisienne a réussi à démanteler la plateforme et à supprimer plusieurs domaines qu’elle utilisait.

La police a arrêté huit personnes le 6 novembre, dont un autodidacte qui serait le chef de l’opération. Les autorités ont également saisi des portefeuilles de cryptomonnaie contenant environ 213 000 $, des serveurs, des ordinateurs, des bijoux, des véhicules et des cartes de paiement.

Les serveurs étant confisqués, les forces de l’ordre peuvent les examiner pour identifier les utilisateurs de la plateforme, certains d’entre eux payant des frais d’abonnement de 2000$ /mois pour accéder à des lots réguliers de logs d’informations d’identification.

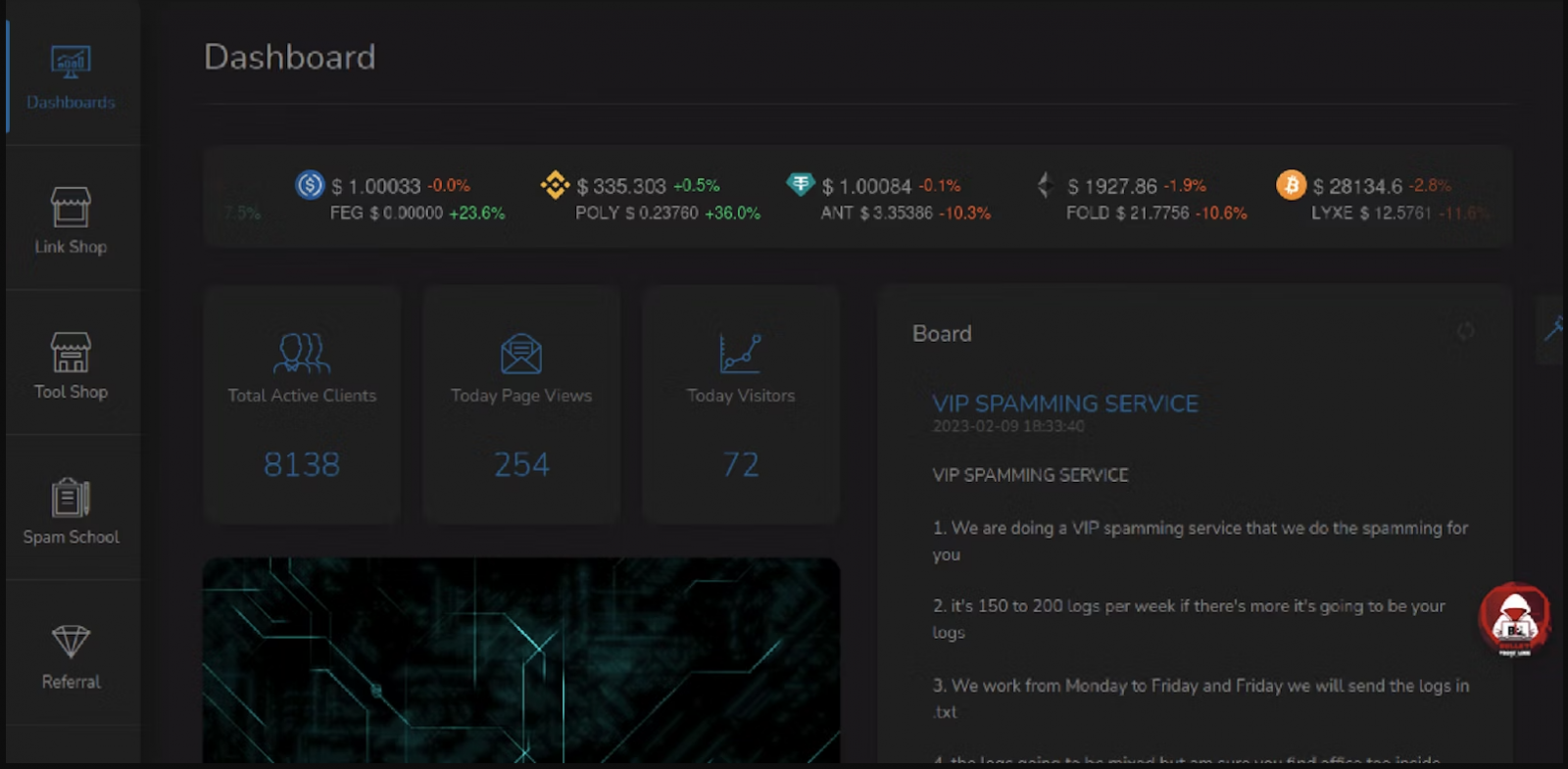

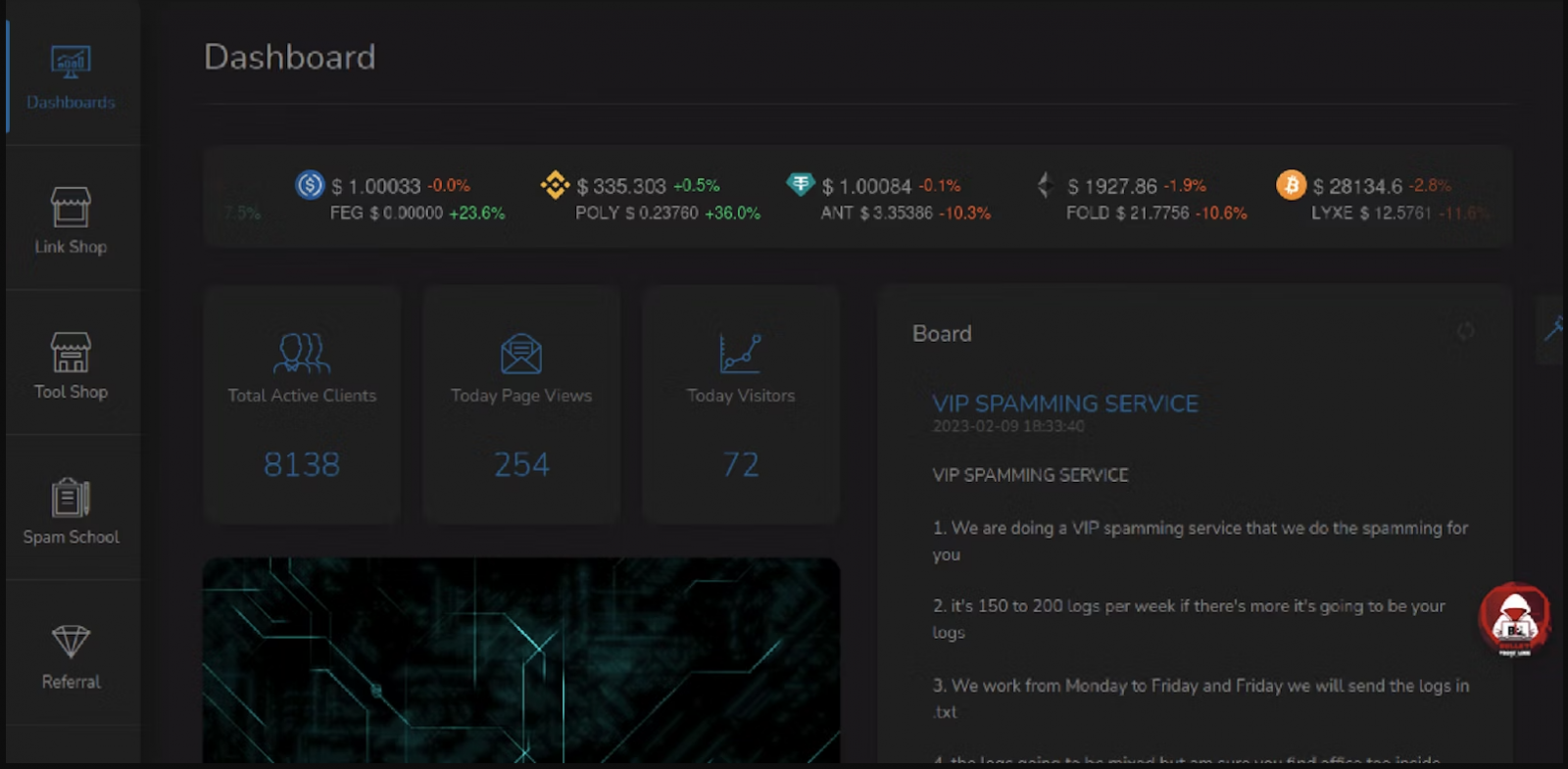

La société de renseignement sur la cybercriminalité Intel471 affirme qu’en avril 2023, BulletProftLink comptait 8 138 abonnés actifs avec accès à 327 modèles de pages de phishing.

– Le dashboard de BulletProftLink (Intel471)

Il s’agit d’une augmentation de cleints de l’ordre de 403% depuis le rapport de Microsoft en 2021, reflétant la popularité massive de la plate-forme dans la communauté de la cybercriminalité.

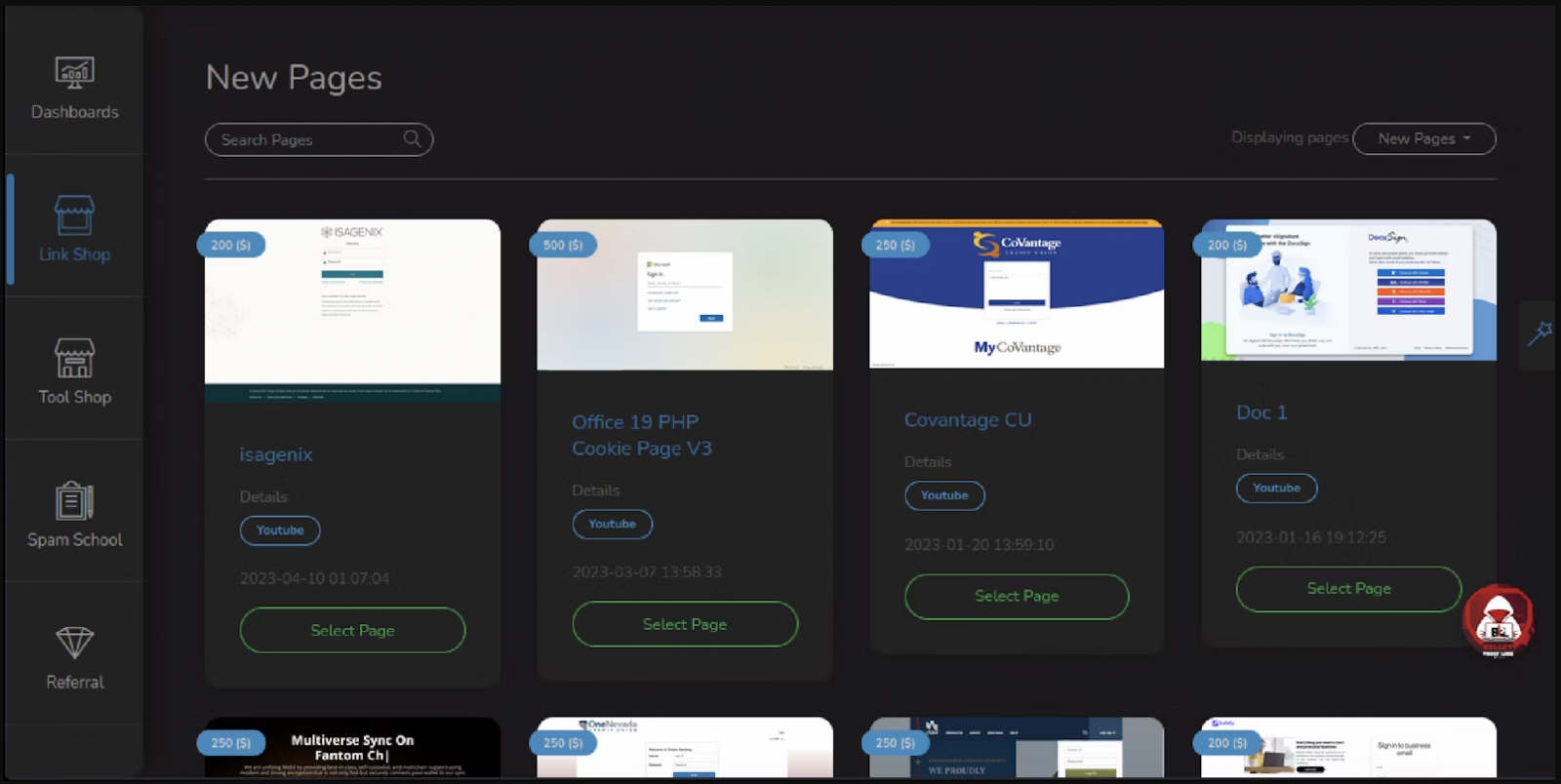

Intel 471 dit que les ressources de phishing que BulletProftLink offrait avant d’être supprimées étaient “des pages de connexion incluses pour Microsoft Office, DHL, la plateforme en ligne basée en Corée du Sud Naver et des institutions financières, notamment American Express, Bank of America, Consumer Credit Union et la Royal Bank of Canada.”

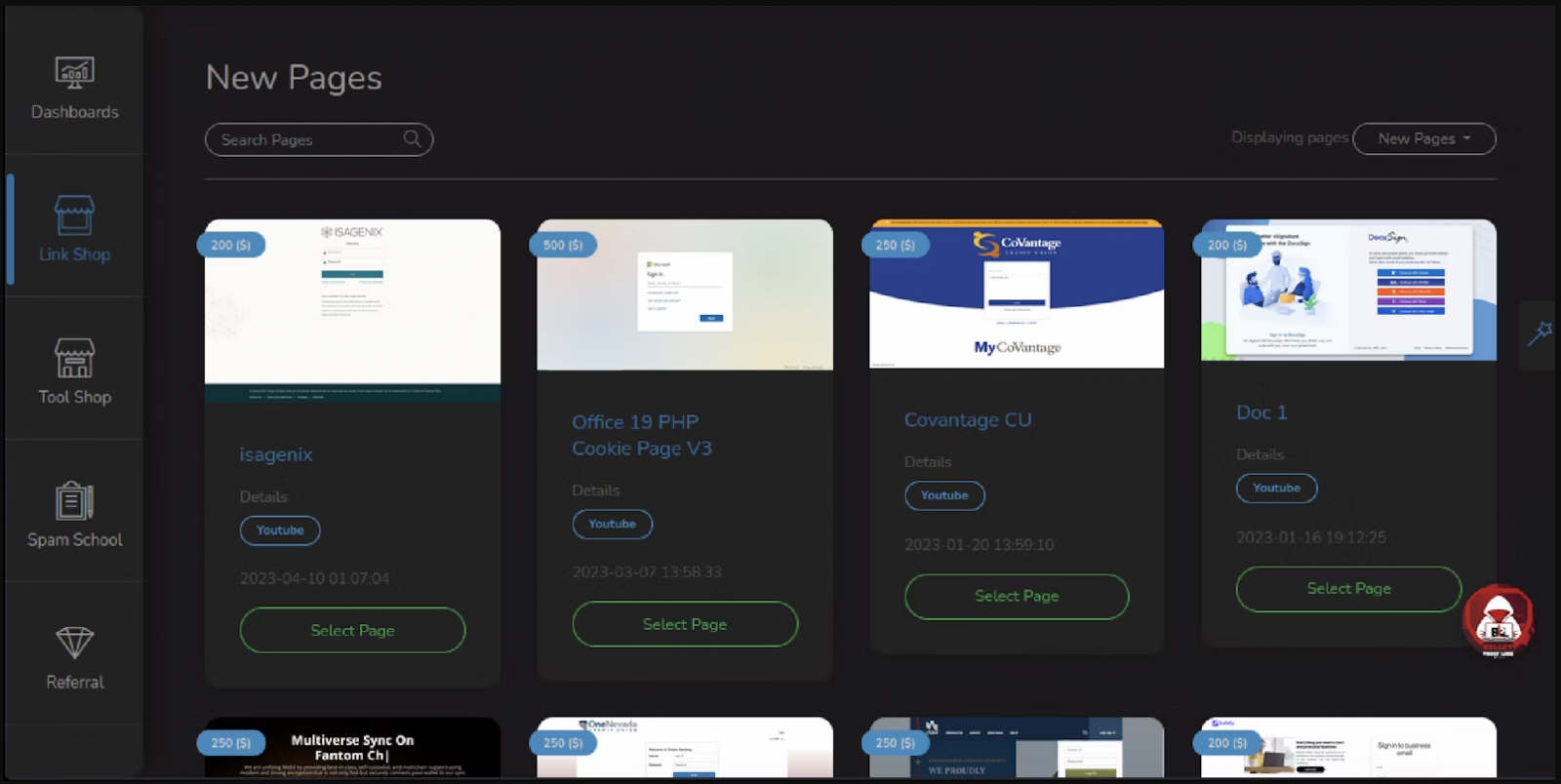

– Pages de phishing disponibles à l’achat pour les membres (Intel471)

Certaines de ces pages de phishing ont été hébergées sur des services cloud légitimes tels que Google Cloud et Microsoft Azure pour échapper aux outils de sécurité.

L’inventaire de BulletProftLink offrait également l’outil de proxy inverse Evilginx2 qui permet des attaques de phishing AITM (Adversary-In-The-Middle), qui peuvent contourner les protections d’authentification multifactorielle.

BulletProftLink était une source importante de référence pour les cybercriminels professionnels afin d’obtenir des accès privilégiées aux systèmes d’entreprises. Avec un premier pied dans leur réseau, les attaquants peuvent commencer la phase de reconnaissance et avancer vers des machines contenant des informations bien plus importantes.

– Source

https://www.bleepingcomputer.com/news/security/police-takes-down-bulletproftlink-large-scale-phishing-provider/

+0

+0

+0

+0

+0

+0

+0

+0