Un ransomware récemment découvert utilise BitLocker pour chiffrer les données des victimes

-

ShrinkLocker est le dernier ransomware à utiliser le cryptage complet du disque de Windows.

Un logiciel de rançon jusqu’alors inconnu, baptisé ShrinkLocker, crypte les données des victimes à l’aide de la fonctionnalité BitLocker intégrée au système d’exploitation Windows.

BitLocker est un chiffreur de disque (volume) complet qui a fait ses débuts en 2007 avec la sortie de Windows Vista. Les utilisateurs l’utilisent pour chiffrer des disques durs entiers afin d’empêcher les utilisateurs de lire ou de modifier des données en cas d’accès physique au disque. Depuis le déploiement de Windows 10, BitLocker a utilisé par défaut l’algorithme de chiffrement XTS-AES 128 bits et 256 bits, offrant à la fonctionnalité une protection supplémentaire contre les attaques qui reposent sur la manipulation du texte chiffré pour provoquer des modifications prévisibles du texte brut.

Récemment, des chercheurs de la société de sécurité Kaspersky ont découvert un acteur malveillant utilisant BitLocker pour chiffrer des données sur des systèmes situés au Mexique, en Indonésie et en Jordanie. Les chercheurs ont nommé le nouveau ransomware ShrinkLocker, à la fois pour son utilisation de BitLocker et parce qu’il réduit la taille de chaque partition non démarrable de 100 Mo et divise l’espace nouvellement non alloué en nouvelles partitions principales de même taille.

“Notre réponse aux incidents et notre analyse des logiciels malveillants prouvent que les attaquants affinent constamment leurs tactiques pour échapper à la détection”, ont écrit les chercheurs vendredi. “Dans cet incident, nous avons observé un abus de la fonctionnalité native BitLocker pour le cryptage de données non autorisé.”

ShrinkLocker n’est pas le premier malware à exploiter BitLocker. En 2022, Microsoft a signalé que des attaquants de ransomware ayant un lien avec l’Iran utilisaient également l’outil pour crypter des fichiers. La même année, l’entreprise agricole russe Miratorg a été attaquée par un ransomware qui utilisait BitLocker pour crypter les fichiers résidant dans le stockage système des appareils infectés.

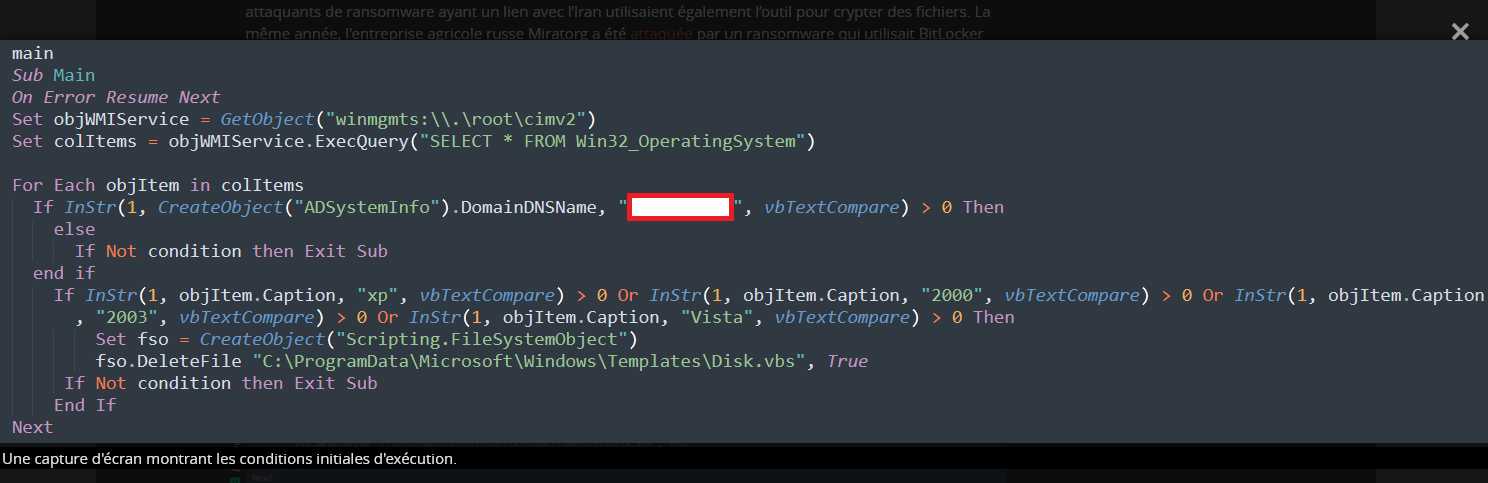

Une fois installé sur un appareil, ShrinkLocker exécute un script VisualBasic qui appelle d’abord la classe Windows Management Instrumentation et Win32_OperatingSystem pour obtenir des informations sur le système d’exploitation.

“Pour chaque objet dans les résultats de la requête, le script vérifie si le domaine actuel est différent de la cible”, ont écrit les chercheurs de Kaspersky. « Si c’est le cas, le script se termine automatiquement. Après cela, il vérifie si le nom du système d’exploitation contient « XP », « 2000 », « 2003 » ou « Vista », et si la version de Windows correspond à l’une d’entre elles, le script se termine automatiquement et se supprime.

Le script continue ensuite à utiliser WMI pour interroger des informations sur le système d’exploitation. Il effectue ensuite les opérations de redimensionnement du disque, qui peuvent varier en fonction de la version du système d’exploitation détectée. Le ransomware effectue ces opérations uniquement sur des disques locaux fixes. La décision de laisser les lecteurs réseau seuls est probablement motivée par le désir de ne pas déclencher les protections de détection du réseau.

Finalement, ShrinkLocker désactive les protections conçues pour sécuriser la clé de chiffrement BitLocker et les supprime. Il permet ensuite d’utiliser un mot de passe numérique, à la fois comme protection contre toute personne reprenant le contrôle de BitLocker et comme chiffreur des données système. La raison de la suppression des protecteurs par défaut est de désactiver les fonctionnalités de récupération de clé par le propriétaire de l’appareil. ShrinkLocker génère ensuite une clé de cryptage de 64 caractères en utilisant la multiplication et le remplacement aléatoires de :

- Une variable avec les nombres 0 à 9 ;

- Le célèbre pangramme « the quick brown fox jump over the lazy dog back », en minuscules et majuscules, qui contient toutes les lettres de l’alphabet anglais ;

- Caractères spéciaux.

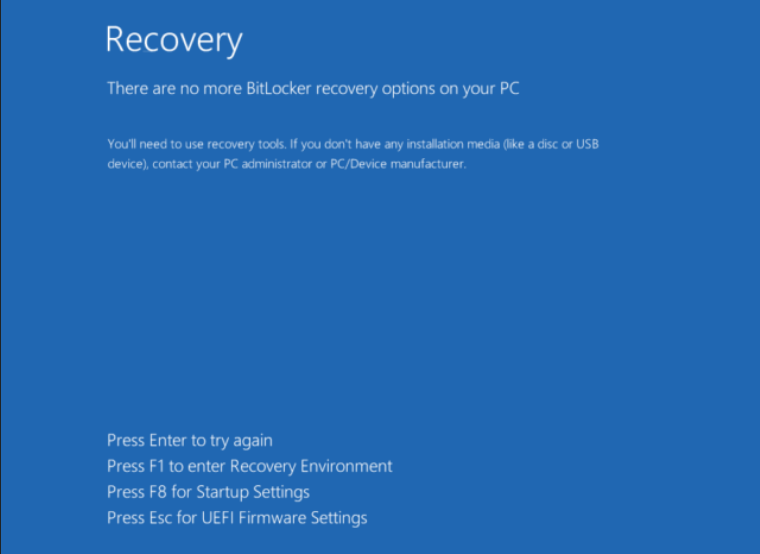

Après plusieurs étapes supplémentaires, les données sont cryptées. Au prochain redémarrage de l’appareil, l’affichage ressemblera à ceci :

Le décryptage des disques sans la clé fournie par l’attaquant est difficile, voire impossible dans de nombreux cas. Bien qu’il soit possible de récupérer certaines phrases secrètes et valeurs fixes utilisées pour générer les clés, le script utilise des valeurs variables différentes sur chaque appareil infecté. Ces valeurs variables ne sont pas faciles à récupérer.

Il n’existe aucune protection spécifique à ShrinkLocker pour empêcher les attaques réussies. Kaspersky conseille ce qui suit :

- Utilisez une protection des points de terminaison robuste et correctement configurée pour détecter les menaces qui tentent d’abuser de BitLocker ;

- Mettre en œuvre la détection et la réponse gérées (MDR) pour analyser de manière

- Si BitLocker est activé, assurez-vous qu’il utilise un mot de passe fort et que les clés de récupération sont stockées dans un emplacement sécurisé ;

- Assurez-vous que les utilisateurs ne disposent que de privilèges minimes. Cela les empêche d’activer les fonctionnalités de chiffrement ou de modifier eux-mêmes les clés de registre ;

- Activez la journalisation et la surveillance du trafic réseau. Configurez la journalisation des requêtes GET et POST. En cas d’infection, les requêtes adressées au domaine de l’attaquant peuvent contenir des mots de passe ou des clés ;

- Surveillez les événements associés à l’exécution de VBS et à PowerShell, puis enregistrez les scripts et les commandes consignés dans un référentiel externe stockant l’activité qui peut être supprimée localement ;

- Effectuez fréquemment des sauvegardes, stockez-les hors ligne et testez-les.

Le rapport de vendredi comprend également des indicateurs que les organisations peuvent utiliser pour déterminer si elles ont été ciblées par ShrinkLocker.

-

j’aurais une petite question, j’espère ne pas trop me payer l’air con… les ransomware n’affectent que les disques durs, ou également les bios des machines ? j’aimerais savoir si, une fois infecté, on peut continuer d’utiliser le pc si on installe un nouveau disque dur et un nouveau système d’exploitation… (je n’ai jamais été infecté par ransomware donc excusez mon manque de connaissance svp) ^^

-

@Rapace Pas de soucis, en fait, il existe les deux, mais on n’entend plus guère parler des rootkits (ceux qui infectent les bios), soit les trous de sécurité ont été bouchés (encore faut-il avoir fait la mise à jour du bios), soit on peut toujours reflasher le bios du PC.

Il faut toujours faire attention à la source sur laquelle on télécharge quoi que ce soit à installer ou à exécuter.

-

@duJambon merci de m’avoir éclairé c’est cool, j’ignorais que ces malware pouvaient infecter également les bios des machines, c’est grave quand même

des enfoirés ces pirates !

-

@Rapace a dit dans Un ransomware récemment découvert utilise BitLocker pour chiffrer les données des victimes :

pouvaient infecter également les bios des machines

À partir du moment où on peut écrire dedans, tout ce qui peut recevoir du code à exécuter peut-être infecté.

-

@Rapace a dit dans Un ransomware récemment découvert utilise BitLocker pour chiffrer les données des victimes :

@duJambon merci de m’avoir éclairé c’est cool, j’ignorais que ces malware pouvaient infecter également les bios des machines, c’est grave quand même

des enfoirés ces pirates !

Y’avait meme l’infection de la box internet pendant un moment, je sais pas si ça se fait encore