Sudo : 40 ans de sécurité Linux anéantis par une "amélioration" de 2023

-

En bref :

(Résumé généré automatiquement par IA)– Une faille sudo transforme n’importe quel utilisateur lambda en super-admin : 40 ans de sécurité Linux anéantis par une “amélioration” de 2023.

– Les hackers exploitent déjà massivement cette backdoor involontaire : la CISA américaine tire la sonnette d’alarme avec un CVSS critique de 9.3/10.

– L’ironie ultime : la prison chroot de sudo devient la clé de votre propre évasion vers les privilèges root.

La commande sudo que tous les linuxiens connaissent a plus de 40 ans, tout autant d’années d’audits de sécurité, des millions de lignes de code scrutées par des milliers de développeurs au fil des ans et surtout des dizaines de CVE critiques corrigées.

Et pourtant on est jamais à l’abri d’une mauvaise surprise ! En effet, une fonctionnalité ajoutée récemment pour “améliorer” la sécurité a crée un trou béant. Baptisée CVE-2025-32463, cette une faille critique présente dans sudo est même déjà exploitée par des cybercriminels.

Alors qu’est ce qui se passe exactement ? Hé bien en 2023, les développeurs de sudo ajoutent une amélioration dans la version 1.9.14. L’option

--chroot(qui permet d’isoler une commande dans une “prison” système) est améliorée pour mieux gérer le “command matching”. Ça part d’une bonne intention, comme toujours mais cela a débouché sur l’une des pires CVE de l’année.Rich Mirch de Stratascale découvre alors le problème en juin 2025. Ainsi, quand sudo fait un chroot dans un répertoire contrôlé par l’utilisateur, il demande ensuite “qui es-tu ?” via NSS (Name Service Switch, le système qui résout les infos utilisateurs). Sauf que NSS lit ses fichiers de config… dans le chroot. Votre chroot, celui que vous contrôlez. Gloups !

Il suffit alors de placer un faux

/etc/nsswitch.confet une bibliothèque partagée malveillante dans votre répertoire. Sudo fait son petit chroot dedans, charge votre lib pour vérifier qui vous êtes… et hop votre code s’exécute en root. Ainsi, n’importe quel utilisateur local, sans droits sudo préexistants, peut devenir root. C’est con hein ?C’est tout con à exploiter ! Et le score de cette faille est critique puisqu’on est sur un CVSS de 9.3 / 10. Et comme les PoC (proof of concept) sont disponibles sur Github dans plein de versions différentes (genre celle là ou celle là ), c’est la fête à l’exploitation sauvage !!

Le 29 septembre dernier, la CISA a même ajouté la CVE-2025-32463 au catalogue KEV (Known Exploited Vulnerabilities), ce qui confirme son exploitation dans la nature. Les agences fédérales américaines ont donc jusqu’au 20 octobre 2025 pour patcher.

Donc oui, c’est du sérieux.

Notez que le patch est disponible depuis le 30 juin 2025 . Sudo 1.9.17p1 corrige donc ce problème et la fonctionnalité

--chrootest maintenant marquée comme “dépréciée”. Les développeurs ont compris que cette idée était bancale dès le départ.Donc si vous êtes admin système et que vous n’avez pas encore mis à jour, c’est le moment, les amis !! Les versions vulnérables vont de sudo 1.9.14 à 1.9.17. Les versions antérieures (avant 1.9.14) ne sont pas touchées, car la fonctionnalité n’existait pas. Et les plus récentes (1.9.17p1+) sont patchées. Ouf !

Comme quoi, même le code le plus vénéré par les barbus peut se foirer sur une nouveauté. En tout cas, bien joué à Rich Mirch pour avoir trouvé ça ! Et sincèrement désolé pour les devs qui ont validé ce commit foireux en 2023, qui ont dû s’en vouloir un peu quand même ^^.

– Sources : gbhackers.com

-

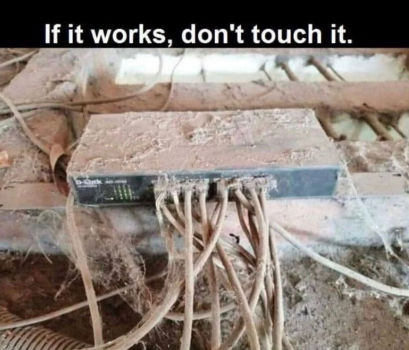

Comme quoi ça peut (rarement) avoir du bon l’obsolète.

lol:

-

@michmich a dit dans Sudo : 40 ans de sécurité Linux anéantis par une "amélioration" de 2023 :

Comme quoi ça peut (rarement) avoir du bon l’obsolète.

lol:

En effet, très rarement.

Tu sais ce qu’il te reste à faire

-

PS : ce genre de chose que beaucoup clament ne s’applique pas

-

@Violence Je suis plus à jour (cause plein de torrents à recharger) et j’ai la flemme, mais par contre c’est propre.

-

Ne met à jour que Sudo dans ce cas

-

@Violence étant avant les versions concernées (1.8) je devrais être bon?

-

@michmich a dit dans Sudo : 40 ans de sécurité Linux anéantis par une "amélioration" de 2023 :

@Violence étant avant les versions concernées (1.8) je devrais être bon?

Oui en effet mais ce ne serait pas un mal. Surtout pour Sudo

-

Si vous avez une version patchée p2 ou plus, même inférieur à la 1.9.17, à priori vous êtes tranquilles. Enfin, “vous êtes tranquilles” … pour cette faille spécifiquement ! D’autres plus difficiles à exploiter ou limitées à des cas d’usages particuliers existent toujours.

-

Si vous avez une version patchée p2 ou plus, même inférieur à la 1.9.17, à priori vous êtes tranquilles. Enfin, “vous êtes tranquilles” … pour cette faille spécifiquement ! D’autres plus difficiles à exploiter ou limitées à des cas d’usages particuliers existent toujours.

@kemkem a dit dans Sudo : 40 ans de sécurité Linux anéantis par une "amélioration" de 2023 :

Si vous avez une version patchée p2 ou plus, même inférieur à la 1.9.17, à priori vous êtes tranquilles. Enfin, “vous êtes tranquilles” … pour cette faille spécifiquement ! D’autres plus difficiles à exploiter ou limitées à des cas d’usages particuliers existent toujours.

Sûr de ça? Je suis quand même inquiet car sur mon serveur maison Ubuntu 24.04 LTS, bien mis à jour, je note que j’ai la version 1.9.15p5. Si je lis l’article je suis sur une des versions problématique. Le man sudo est en date du 09/08/2023 ce qui ne semble pas indiquer que le package ai été mis à jour depuis

Si tu as une info rassurante je suis preneur

Si tu as une info rassurante je suis preneur -

@kemkem a dit dans Sudo : 40 ans de sécurité Linux anéantis par une "amélioration" de 2023 :

Si vous avez une version patchée p2 ou plus, même inférieur à la 1.9.17, à priori vous êtes tranquilles. Enfin, “vous êtes tranquilles” … pour cette faille spécifiquement ! D’autres plus difficiles à exploiter ou limitées à des cas d’usages particuliers existent toujours.

Sûr de ça? Je suis quand même inquiet car sur mon serveur maison Ubuntu 24.04 LTS, bien mis à jour, je note que j’ai la version 1.9.15p5. Si je lis l’article je suis sur une des versions problématique. Le man sudo est en date du 09/08/2023 ce qui ne semble pas indiquer que le package ai été mis à jour depuis

Si tu as une info rassurante je suis preneur

Si tu as une info rassurante je suis preneur@djuza413 Oui ta version est bien fixed : https://ubuntu.com/security/CVE-2025-32463

Sans certitude mais il me semble que c’est fixe depuis le mois de juin pour peu que votre distribution avait toujours son support security lors du déploiement du patch.

-

Ok merci @kemkem

-

doas ftw

Hello! It looks like you're interested in this conversation, but you don't have an account yet.

Getting fed up of having to scroll through the same posts each visit? When you register for an account, you'll always come back to exactly where you were before, and choose to be notified of new replies (either via email, or push notification). You'll also be able to save bookmarks and upvote posts to show your appreciation to other community members.

With your input, this post could be even better 💗

S'inscrire Se connecter