TCTG est en effet d’un autre temps…

Même si c’est pas le plus important, perso je ne peux pas…

Violence

Messages

-

-

Récemment, un projet de recherche en cybersécurité de l’université de Vienne a été publié et a fait grand bruit. Il démontre qu’il est relativement facile, pour des personnes malintentionnées, de surveiller l’activité de n’importe quel utilisateur/utilisatrice de la messagerie WhatsApp. Il devient ainsi possible de savoir quand une personne utilise son smartphone et d’en déduire, par exemple, ses habitudes quotidiennes : heures de sommeil, périodes de déplacement, disponibilité, ou encore si le téléphone est allumé ou en veille.

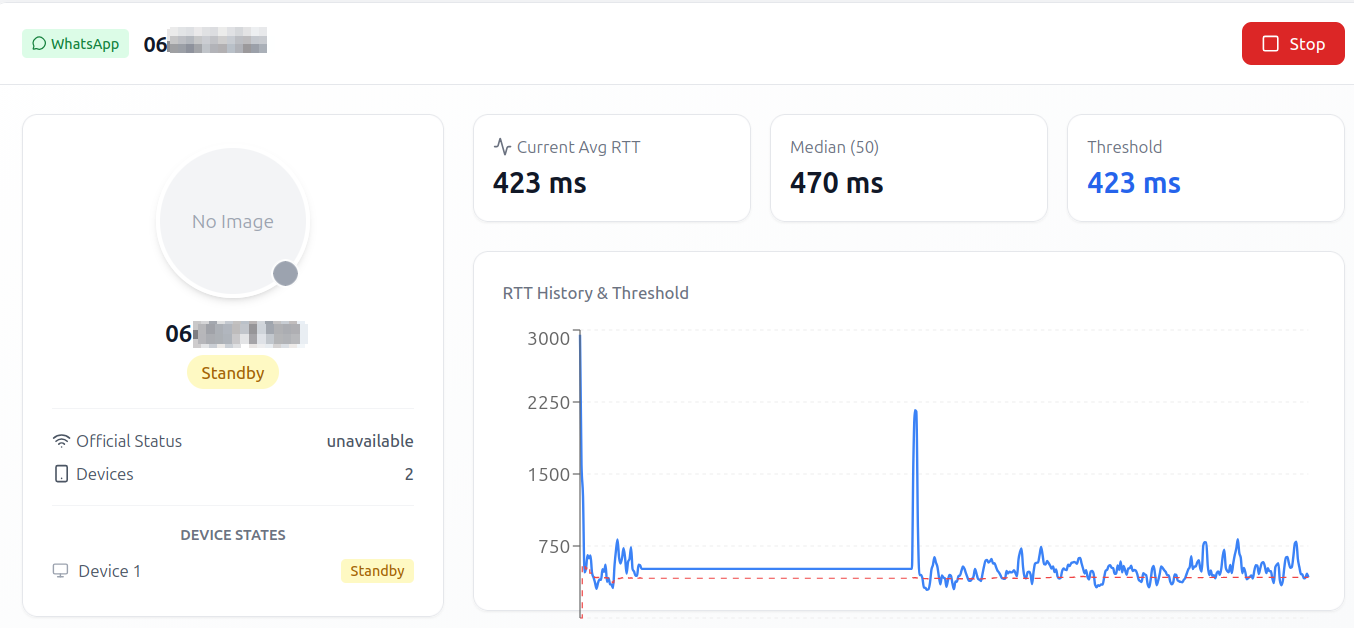

Le plus inquiétant, c’est que ce tracking en temps réel peut être effectué sans que la personne ne s’en rende compte et sans que son téléphone n’ait été piraté : aucune interaction avec la victime n’est nécessaire. J’ai testé l’outil publié par les chercheurs et qui est assez rudimentaire et heureusement ne présente que quelques fonctionnalités basiques. Mais il permet de se rendre compte très vite du risque évident d’atteinte à la vie privée s’il tombait des mains malveillantes.

Là tu vas me dire, « je comprends pas pourtant Whatsapp est sécurisé et fait du chiffrement de bout en bout? Personne ne peut lire mes messages À part la personne à qui je les envoie, non ?«

Et c’est vrai. Le chiffrement protège bien le contenu des messages. En revanche, pour fonctionner, WhatsApp doit vérifier si ton téléphone est joignable et quand il peut recevoir un message. Ces échanges invisibles peuvent révéler des informations sur l’activité du téléphone. C’est sur ce fonctionnement « normal » que repose cette technique de surveillance.Comment ça fonctionne ?

Quand un message est envoyé, WhatsApp génère des accusés réception.

En envoyant des requêtes spécifiques et en mesurant le temps que met l’accusé à revenir (round-trip time ou RTT), un attaquant peut déduire l’état du téléphone de la cible (par exemple : écran allumé, en veille, connecté ou non). Ce timing varie selon l’état de l’appareil ou du réseau

En pratique ?

J’installe l’outil disponible en accès libre sur github et développé par les chercheurs pour le POC.Les résultats sont plutôt EFFRAYANTS . Suffit juste de renseigner dans l’outil de tracking le numéro de téléphone de la cible et il va générer automatiquement des faux messages:

Ces messages :- ne s’affichent pas dans la conversation de la victime,

- ne déclenchent pas de notification,

- mais provoquent malgré tout une réponse du serveur ou du client.

Un temps de réponse très court indique généralement que le téléphone est actif et connecté, tandis qu’un délai plus long peut révéler un appareil en veille, un écran éteint ou un changement de réseau. En répétant ces mesures dans le temps, il devient possible de reconstituer des schémas d’activité : périodes d’utilisation, heures de sommeil, ou moments de déplacement, ce qui donne ce type de résultats, testé avec la complicité d’un de mes potos.

L’outil est volontairement rudimentaire mais quelqu’un qui sait coder peut l’améliorer facilement.

Donc en très schématisé , l’outil « ping » un numéro de téléphone sans que l’utilisateur ne le sache ou n’y ait consenti.Ce qu’un attaquant peut apprendre et faire:

Selon les mesures et expériences réalisées dans l’étude, un attaquant peut :

- Suivre l’activité d’un utilisateur (savoir s’il est actif ou non).

- Identifier si l’écran est allumé ou éteint.

- Déterminer le nombre de dispositifs connectés au compte (par exemple smartphone + ordinateur).

- Déduire le système d’exploitation ou certains détails du matériel.

- Tracer des routines quotidiennes (comme les périodes de sommeil ou d’activité).

- Et même lancer des attaques pour épuiser les ressources (vider la batterie ou consommer des données).

Comment se protéger contre ce type de surveillance ?

ou plus exactement comment limiter la casse…

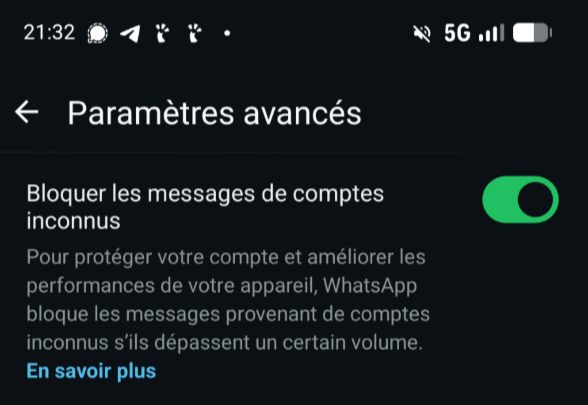

1 – Activer le blocage des comptes inconnus

- Activez l’option «** Bloquer les messages de comptes inconnus **» dans les paramètres de confidentialité de WhatsApp afin de réduire les risques liés à ce type de suivi.

– Attention : cette option ne suffit pas à elle seule et ne bloque pas totalement la technique.2 – Protéger au maximum son numéro de téléphone

Dans ce type de scénario, le numéro de téléphone est la donnée clé.

Il est donc essentiel de :- utiliser un numéro dédié lorsque c’est envisageable.

- éviter de le publier publiquement (réseaux sociaux, sites web),

- le partager le moins possible,

Le mieux est d’utiliser des messageries plus respectueuses de votre vie privée comme Matrix qui est décentralisée et sécurisée. Bien sûr, il faudrait convaincre l’ensemble de vos contacts d’aller sur ce type de solutions. L’objet de mes prochains billets

Et la messagerie Signal dans tout ça ?

Selon l’Étude, Signal pourrait être concerné par ce type de surveillance. Cependant, lors de mes tests personnels, je n’ai pas réussi à mettre ce comportement en évidence. En contrepartie, Signal propose des options de confidentialité plus strictes que WhatsApp, permettant de mieux limiter les risques.

Paramètres → Confidentialité → Numéro de téléphone

- Choisir « Personne » pour Qui peut voir mon numéro

- Choisir « Personne » pour Qui peut me trouver avec mon numéro

Cela limite les contacts non désirés et réduit les possibilités de ciblage opportuniste, même si le compte reste techniquement lié à un numéro.

À souligne, Signal permet aujourd’hui d’utiliser l’application sans exposer son numéro de téléphone comme identifiant public, ce qui constitue une protection supplémentaire.Conclusion :

Cette étude montre qu’aucune messagerie grand public n’est complètement à l’abri, même WhatsApp et Signal, très répandus (3 milliards d’utilisateurs), puisque connaître un numéro suffit pour cibler quelqu’un.

J’ai choisi de me concentrer sur WhatsApp, dont la popularité peut donner un faux sentiment de sécurité. L’objectif de ce billet est avant tout de sensibiliser et d’aider chacun à mieux configurer son application pour limiter les risques.

Meta, la société propriétaire de WhatsApp, est au courant de ce risque depuis 2024, mais n’a rien fait jusqu’à présent pour le limiter et protéger ses utilisateurs/utilisatrices.

– Source :

https://tutox.fr/2026/01/09/whatsapp-peut-on-vraiment-etre-tracke-sans-le-savoir/

-

Pas de soucis @Decha

Je comprends tout à fait. -

En janvier 2026, nous venons d’assister à un point de bascule significatif, le genre d’événement qui fait date : Anthropic a lancé Claude Cowork, un agent IA autonome capable d’exécuter des tâches complexes pour des utilisateurs non-techniques. Très bien, où est l’info ? L’annonce aurait pu passer pour un simple ajout produit parmi d’autres. Sauf qu’un détail a laissé bouche bée pas mal de monde.

Le point de bascule

Claude Cowork a été développé en 10 jours. Entièrement. Par une IA.

Boris Cherny, le créateur de Claude Code, l’a confirmé sur X : “100% of my contributions to Claude Code were written by Claude Code.” Felix Rieseberg, Product Manager chez Anthropic, a précisé que l’équipe avait “passé plus de temps à prendre des décisions produit et architecturales qu’à écrire des lignes de code individuelles.”

Ce n’est plus de l’assistance. C’est de l’autonomie pilotée. C’est en prod, et le service a été développé en 10 jours.

La trajectoire exponentielle

Pour comprendre l’ampleur du changement, il faut regarder la courbe. En mai 2025, environ 80% du code de Claude Code était écrit par Claude Code lui-même. En décembre 2025, Boris Cherny n’avait pas ouvert un IDE une seule fois pendant un mois entier, laissant Opus 4.5 produire quelque 200 pull requests — chaque ligne de code expédiée.

Aujourd’hui, chez Anthropic, les ingénieurs utilisent Claude dans 60% de leur travail (contre 28% un an plus tôt) et rapportent des gains de productivité de 50%. L’équipe déploie entre 60 et 100 releases internes par jour pour Claude Code.

La question n’est plus de savoir si l’IA peut coder. Elle est de savoir ce qu’il faut mettre en place pour le faire, bien le faire, et le faire en adressant les risques du nouveau paradigme.

Vibe coding : la fin du code comme barrière

En février 2025, Andrej Karpathy — cofondateur d’OpenAI, ancien responsable IA chez Tesla — a mis un mot sur ce phénomène : vibe coding. Sa définition : “fully giving in to the vibes, embracing exponentials, and forgetting that the code even exists.”

L’idée est simple et radicale. Au lieu d’écrire du code, vous décrivez ce que vous voulez en langage naturel. L’IA génère. Vous testez. Vous corrigez la direction. Vous itérez.

Karpathy lui-même a utilisé cette méthode pour écrire un tokenizer BPE complet en Rust — un langage qu’il ne maîtrisait pas à ce niveau. Il a même développé des applications éphémères jetables, créées uniquement pour traquer un bug précis, puis supprimées. Parce que le code est devenu “free, ephemeral, malleable, discardable after single use.”

Le terme a été élu mot de l’année 2025 par le dictionnaire Collins. En mars 2025, Y Combinator révélait que 25% des startups de sa promotion Winter 2025 avaient des codebases générées à 95% par IA.

La barrière à l’entrée du logiciel ne tient plus à rien

Pendant des décennies, produire du logiciel requérait un apprentissage long et technique. Syntaxe, paradigmes, frameworks, debugging, architecture — des années de pratique pour atteindre l’autonomie. Un produit installé dans un marché, son code source, étaient vus comme un “asset” de l’entreprise, un investissement que l’on rentabilisait avec un ROI.

Cette époque est révolue. Question Math 3ème : Que se passe-t-il quand la limite de la valeur de la ligne de code tend vers zéro ?

Quiconque sait formuler clairement un besoin peut désormais produire du code fonctionnel. La démocratisation n’est pas partielle : elle est totale. Un entrepreneur sans background technique peut prototyper son produit en un week-end. Un analyste peut automatiser ses workflows sans dépendre d’une équipe IT. Un designer peut donner vie à ses maquettes sans intermédiaire. Pas tout à fait, mais avec les bonnes personnes autour de la table, nous y sommes.

Mais attention : cette accessibilité ne signifie pas que tout le monde devient développeur, ni même que c’en est fini de la tech, bien au contraire. Elle signifie que le code n’est plus le goulot d’étranglement, il n’a plus de valeur intrinsèque. La compétence rare n’est plus la capacité à écrire du code. C’est la capacité à :

- Penser l’architecture — structurer un système cohérent

- Spécifier avec précision — savoir ce qu’on veut vraiment

- Évaluer la qualité — distinguer le bon du médiocre

- Anticiper les problèmes — sécurité, scalabilité, maintenabilité

Le code est généré à haute fréquence. La vision, non.

Les changements de méthode profonds

1. Du développeur-artisan au développeur-chef d’orchestre

Le métier mute. L’ingénieur logiciel de demain passe moins de temps à taper du code et plus de temps à :

- Définir des spécifications claires et testables

- Concevoir des architectures robustes

- Superviser et corriger les productions de l’IA

- Garantir la sécurité et la conformité

Comme le dit Felix Rieseberg à propos du développement de Cowork : ils ont “décrit ce dont ils avaient besoin, laissé Claude gérer l’implémentation, et piloté au fur et à mesure.”

2. L’accélération comme nouvelle norme

Dix jours pour un produit complet. Ce qui prenait des mois se mesure désormais en semaines, voire en jours. Les cycles de développement classiques — sprints de deux semaines, releases trimestrielles — semblent soudain archaïques.

Cette compression temporelle a des implications profondes :

- La prime au premier arrivé s’intensifie dramatiquement

- L’expérimentation devient quasi-gratuite — on peut tester dix approches au lieu d’une

- Le coût de l’erreur diminue — itérer est si rapide que pivoter ne coûte presque rien

3. La dette technique change de nature

Le vibe coding produit du code que ses “auteurs” ne comprennent pas forcément. Andrew Ng a d’ailleurs critiqué le terme, soulignant qu’il donne l’impression que les développeurs se contentent de “suivre les vibes” sans rigueur.

En septembre 2025, Fast Company rapportait que le “vibe coding hangover” frappait les équipes : des développeurs seniors décrivant un “development hell” face à du code IA mal compris et difficilement maintenable.

Le nouveau défi n’est plus d’écrire du code propre. C’est de comprendre du code qu’on n’a pas écrit — produit par une intelligence non-humaine. Et ça sous-entend donc des changements profonds dans nos méthodes, projets et façons de faire.

Les premières méthodologies de projets IA-enabled commencent à émerger mais nous n’en sommes qu’au début.

4. La fragmentation des rôles

Hier, être développeur signifiait maîtriser un ensemble de compétences intégrées. Demain, on verra émerger :

- Des dev prompt engineers spécialisés dans l’art de guider les IA

- Des AI reviewers experts en audit de code généré

- Des system architects focalisés sur la vision d’ensemble

- Des AI wranglers capables de faire collaborer plusieurs agents

Ce qui ne change pas

Dans cette révolution, certains fondamentaux demeurent.

La pensée critique reste irremplaçable. Une IA peut produire du code, mais elle ne peut pas décider si ce code répond au bon problème. Elle ne peut pas challenger un brief mal formulé. Elle ne peut pas anticiper les usages réels.

La créativité de haut niveau reste humaine. Concevoir un nouveau paradigme, inventer une expérience utilisateur inédite, imaginer un produit qui n’existe pas encore — ces actes de création [censored] échappent encore aux machines.

La responsabilité reste humaine. Quand le code plante en production, quand une faille de sécurité expose des données, quand un bug coûte des millions — quelqu’un doit assumer. L’IA ne signe pas de contrats.

Et maintenant ?

Claude Cowork développé en 10 jours par Claude Code n’est pas une curiosité. C’est un signal. Un avant-goût de ce que sera le développement logiciel dans les années à venir.

Pour les organisations, l’impératif est clair : repenser les processus, les rôles, les compétences recherchées. Ne plus recruter sur la capacité à écrire du code, mais sur la capacité à penser, structurer, évaluer, décider.

Pour les développeurs, le message est double. D’un côté, une partie de leur expertise devient commodité. De l’autre, ceux qui embrassent le changement — qui apprennent à collaborer avec l’IA plutôt qu’à la craindre — verront leur impact démultiplié.

Nous entrons dans l’ère où le code source est écrit par des réseaux de neurones probabilistes très sophistiqués. La question n’est plus de savoir comment coder. Elle est de savoir quoi construire.

Dernier point plus personnel à l’ensemble de la communauté tech : nous sommes entrés dans une sorte de money time, et il est plus que jamais l’occasion d’apprendre. La connaissance, les idées, les algorithmes sont les seuls éléments qui gardent de la valeur quand le prix de la ligne de code chute. En maîtrisant plus de concepts, gagnant des connaissances sur un large nombre de techniques, technologies et patterns, nous augmentons notre capacité à proposer des solutions, et propulser des outils sur le marché.

– Source :

https://loud-technology.com/blog/nouveau-paradigme-de-developpement-logiciel/

-

Morceau hommage des Svinkels : Pour toujours

Le samedi 31 janvier 2026, les Svink ont bouclés leur tournée hommage à Nikus Pokus à Paris, dans un Bataclan chaud bouillant avec un paquet d’invités de amrque : Deadi, San Nom, Triptik…

C’était fou.

Ils en ont profités pour annoncer la sortie d’un nouveau titre “Pour toujours” avec le clip suivant qui déchire.

Sur une Prod tonitruante de Djar One qui avait déjà réalisé “Rapido” sur le dernier album ou “Trop gros” de Baste, Gérard & Xanax aka Xavier Vindard racontent leur parcours, évoquent les hauts et les bas de l’"épopée Svinkels, et célèbrent la mémoire de leur poto disparu.

Au final, on à ici affaire à un vrai Banger, à l’ancienne, énergique comme à leur habitude, forcément émouvant sans être pleurnichard…

Le tout relevé par quelques scratchs bien affutés de DJ PONE bien sur.

Le temps passe mais le Svink reste le même.

ONE LOVE NIKUS

SVINKELS POUR TOUJOURS -

Je peux comprendre ta frustration. Je suis un peu dans le même cas avec “lacale” mais pour d’autres raisons. Il faut relativiser, tout cela n’est pas bien grave.

PS : je vire les messages de conversations perso : ce qui est privé doit rester privé

-

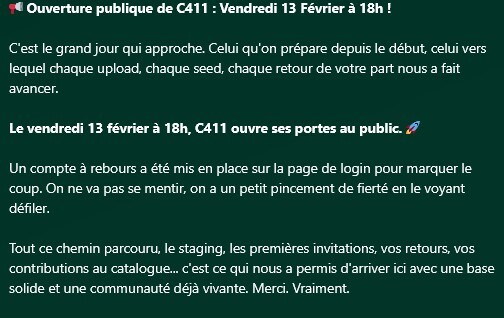

@Zabal a dit dans [Topic Unique] C411 :

ouverture publique le 13 février tiens, ça vient de sortir, avis aux amateurs:)

Bonne nouvelle pour ceux qui n’ont pas pu s’inscrire. C’est toujours un TK de plus.

Perso, je trouves ça bien qu’ils prennent leur temps. C’est pas une course.Tout cela n’est que du réglage.

Et quand bien même ce ne serait pas le cas, toutes ces personnes (comprendre les responsables de TK de manière globale, pas que C411) nous doivent absolument rien. Ce sont des humains avec une vie, un travail, des enfants peut-être… -

Quelle guerre ???

Je sais reconnaître un champ de bataille quand j’en vois un.

Moi Président, ca ferait longtemps que j’aurais atomisé sa sale tronche de dictateur et ses trou du cul de russes qui vont avec.

-

Ha ba c’est clair surtout que des alternatives sur mac plus performantes existent.

Balec du mode sombre en effet

-

Les maj VLC sur MAC ont toujours été un poil plus tardives

-

@Psyckofox a dit dans [Critique] Return To Silent Hill : Le couteau dans la Play :

Retranscrire l’univers d’un jeu vidéo sur grand écran est une tâche particulièrement galère (on a déjà ça dans le passé).

Au moins y’en a qui essaie quand même de le faireEt qu’il le fait bien en plus

Bien que j’attends le Director’s Cut promis par Gans avec impatience. (Il y a eu des grosses pressions côté production.)Je plussoie @Psyckofox et on est très loin de la merde en barres, soupe des Resident Evil par exemple.

Et avec beaucoup moins de budget que le premier SH, 23 millions de dollars VS 60millions, ça se ressent bien évidemment, mais c’est remarquable ce qu’il a pu faire avec.Là on est sur du bashing que je n’arrive même pas à expliquer.

-

@patricelg a dit dans [Critique] Return To Silent Hill : Le couteau dans la Play :

La note des spectateurs a changé depuis hier sur allociné.

Hier : 89 notes, 2,1/5

Et là : 137 notes, 1,7/5Imdb la note n’a pas bougé, 4,2/10 ainsi que Rotten Tomatoes 17%

Ça fait mal quand même pour Gans.

Je pense que les gens qui démontent Gans n’arrivent pas à prendre un peu de hauteur, de bon sens et à nuancer quelque peu.

Soit ils connaissent peu l’univers voir pas du tout, soit ils le connaissent trop sans ouverture d’esprit.

Le film n’est pas exempts de défauts loin de la, le clochard, des perso secondaires sous développés, des ajouts, les flashbacks un peu trop nombreux, certains SFX, mais on ne pouvait pas faire exactement la même chose que le jeu, c’était impossible et Gans nous offre une très belle interprétation, son interprétation, et je dirais même la seconde meilleure adaptation d’un jeu vidéo après Silent Hill. Ce n’est que mon avis perso.

SH2 le jeu, c’était ça, il y avait de multiples fins et interprétation aussi. Chacun se faisait la sienne. Celle-ci est hyper cohérente.

Certains parlent du mauvais jeu d’acteur, je suis aussi loin d’être d’accord avec ça.

Tout ce démontage en règle envers Gans est je trouve plus qu’abusé.

-

@Commodore777 a dit dans [TOPIC UNIQUE] Torr9 :

C’est vraiment cool de pouvoir acheter du ratio avec du temps de seed, que ça uploade ou pas.

En effet, cela se fait couramment depuis pas mal de temps.

-

@El-Bbz a dit dans Salut c'est Kyky :

Vache ! La prez…

ça annonce la couleur

Einstein : E=MC2

Eipstein : G=Mal0C4L -

@patricelg a dit dans VLC propose enfin un mode sombre :

Ils peuvent avoir ajouté le thème sombre après tant d’années, m’en fiche, je reste fidèle à Media Player Classic

Et sa version modifiée, maintenue et à jour

Mais pareil, je n’utilises plus VLC depuis bien longtemps… -

Non non désolé @patricelg je suis juste allez me coucher.

J’ai beaucoup apprécié le film. La durée est bien. Je ne me suis pas ennuyé. Je me suis même surpris à me faire prendre par 2 jumpscare.

On est dans la droite lignée de ce que Gans a fait avec le premier Silent Hill et je comprends pourquoi Konami lui laisse autant de champ libre pour cette licence : il aime profondément les jeux Silent Hill et il les respectent, ne les dénature pas de leur substance.

Ici on prends un ticket pour un cauchemar sans fin vers Silent Hill et dans les tréfonds de l’ame humaine, de l’amour et ce qu’il peut engendrer. Ça donne des visions dantesques.

J’ai eu l’impression d’être dans le jeu lui même, ce jeu qui m’avais déjà mis une claque a sa sortie avec ses sujets bien adultes et ses passage iconiques, ici retranscris à merveille avec beaucoup d’intensité. J’ai aussi beaucoup aimé cette fin que propose Gans. C’est cohérent.

Je pourrais lui reprocher des petits trucs comme la vie trépidante de James, des SFX un poil juste à un moment donné mais rien qui casse la puissance et le propos central du film.

Alors de par tout cela, il est possible de perdre des spectateurs en route qui ne comprendront pas le film ou qui ne s’attendait pas a cela, mais Silent Hill 2 c’est ça, il est devenue culte mais beaucoup de joueurs avait été perdu en route de par le propos même du jeu et ceux qui ont kiffé le jeu kifferont le film a coup sûr. Ce qui est cool, c’est que je me suis fait le remake il y a peu donc mon cerveau a été conditionné en quelque sorte

J’irai pas plus loin, je suis à la bourre ce matin mais merci Gans, c’est un bien bel hommage pour Silent Hill 2, pour Samuel…

-

Ils sont tous barrés dans la salle du Marsupilami MDR

La culture à la française !!

Mais sans Gans !! -

Je confirme. Je suis littéralement… Tout seul

🤪

🤪

[Topic Unique] C411

WhatsApp : peut-on vraiment être espionné sans le savoir ?

[Topic Unique] C411

Le Code est mort, vive le Code !

[Topic Unique] HIP-HOP - RAP

[Topic Unique] C411

[Topic Unique] C411

On ne se moque pas de ces choses là.

VLC propose enfin un mode sombre

VLC propose enfin un mode sombre

[Critique] Return To Silent Hill : Le couteau dans la Play

[Critique] Return To Silent Hill : Le couteau dans la Play

[TOPIC UNIQUE] Torr9

Salut c'est Kyky

VLC propose enfin un mode sombre

[Critique] Return To Silent Hill : Le couteau dans la Play

[Critique] Return To Silent Hill : Le couteau dans la Play

[Critique] Return To Silent Hill : Le couteau dans la Play