[Windows Apps] VirtualGHOST : détectez les machines virtuelles cachées par les attaquants sur VMware ESXi

-

VirtualGHOST, c’est le nom d’un nouvel outil publié par CrowdStrike dont l’objectif de mettre en évidence ce que l’on pourrait appeler des machines virtuelles fantômes, cachées sur les hôtes VMware ESXi. Leur présence fait suite à une intrusion par un attaquant. Faisons le point !

À plusieurs reprises, les équipes de CrowdStrike ont identifié des machines virtuelles suspectes sur des infrastructures VMware. Suspectes, car il s’agit de machines virtuelles cachées, en cours d’exécution, et invisibles à partir de l’interface utilisateur utilisée pour administrer la plateforme VMware.

Autrement dit, la VM créée par les attaquants n’apparaît pas dans l’inventaire de VMware ESXi, ni dans celui du vCenter. Pour démarrer la machine virtuelle de façon discrète, l’attaquant doit opérer à partir de la ligne de commande d’un hyperviseur ESXi compromis. En réponse à cette nouvelle technique émergente, l’entreprise américaine CrowdStrike a développé un outil de détection nommé VirtualGHOST ! C’est d’ailleurs le surnom donné par CrowdStrike à ces fameuses machines virtuelles.

Cet outil, disponible sur GitHub, s’appuie sur un script PowerShell nommé

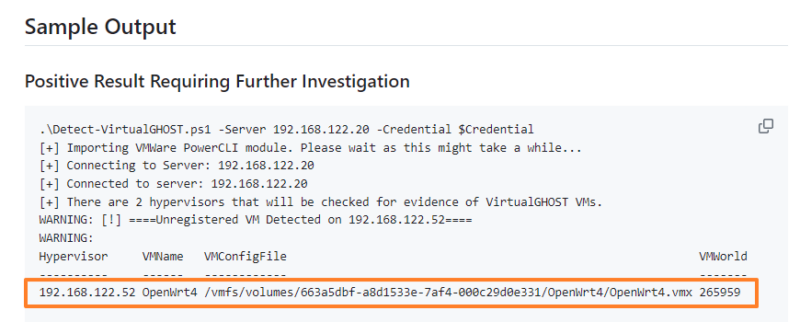

Detect-VirtualGHOST.ps1qui compare la liste des machines virtuelles enregistrées dans l’inventaire avec celles qui sont effectivement allumées. Ceci permet d’identifier les machines en cours d’exécution, mais non enregistrée sur l’hôte. Lorsqu’une VM suspecte est détectée, l’outil collecte des informations supplémentaires à son sujet, notamment la configuration réseau.Ce script s’utilise depuis un poste de travail ou un serveur distant et nécessite la présence du module VMware PowerCLI, ce dernier permettant d’exécuter des commandes

esxcliet donc de vérifier l’état des machines virtuelles.Remarque : pour fonctionner, le script Detect-VirtualGHOST.ps1 attend deux informations. Le nom DNS du serveur à analyser ou son adresse IP, ainsi que des identifiants pour s’authentifier sur l’API de management VMware.

– Voici un exemple de sortie mettant en évidence la présence d’une VM cachée :

Cet outil a été testé par CrowdStrike sur VMware vCenter 8.0.2, ainsi que plusieurs versions de VMware ESXi (6.5.0, 7.0.3, 8.0.0).

Pour plus de détails, vous pouvez consulter le dépôt GitHub de CrowdStrike.

Compte tenu des nombreuses menaces capables de compromettre les hyperviseurs VMware ESXi, il peut s’avérer judicieux d’exécuter cet outil pour analyser son infrastructure.

– Sources :

https://github.com/CrowdStrike/VirtualGHOST

https://www.it-connect.fr/virtualghost-detecter-machines-virtuelles-cachees-sur-vmware-esxi/

-

Pas vraiment pour le particulier, mais bel outil qui peut servir

-

@Ashura a dit dans [Windows Apps] VirtualGHOST : détectez les machines virtuelles cachées par les attaquants sur VMware ESXi :

Pas vraiment pour le particulier, mais bel outil qui peut servir

Ben non, c’est hyper utile et je sais qu’il y a aussi des professionnels qui nous lisent