Une faille zero day dans WinRAR exploitée par des pirates chinois et russes

-

Les chercheurs en analyse de la menace de Google ont observé que plusieurs cybergangs ont bénéficié d’un soutien de niveau étatique (Chine et Russie) pour exploiter une faille dans WinRAR. Un correctif disponible depuis août dernier permet de se prémunir d’un exploit.

Plus on est populaire, plus on est ciblé. Et il n’y a pas que les célébrités qui sont concernées : c’est aussi le cas de certains logiciels très connus à l’instar de WinRAR, dans le viseur de cyberpirates depuis plusieurs mois. Un groupe de chercheurs en sécurité de Google, spécialisés dans l’analyse des menaces (TAG), a ainsi observé depuis plusieurs mois les agissements de groupes cybercriminels bénéficiant d’un soutien étatique - en l’occurrence la Chine et la Russie - tirant partie d’une faille de sécurité dans le célèbre outil de compression et d’archivage. Après la publication d’un patch en août dernier dans la MAJ 6.23 de WinRAR- à appliquer dès que possible si ce n’est pas déjà fait - la firme de Mountain View a fourni les détails sur son enquête après avoir respecté la traditionnelle période d’abstinence de 90 jours.

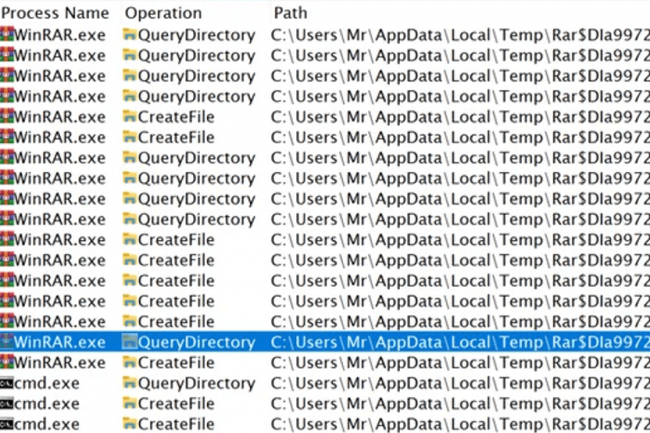

Parmi les failles corrigées, l’une a retenu particulièrement l’attention de Google. A savoir la CVE-2023-38831, une vulnérabilité logique zero day exploitée à partir d’avril 2023 : elle exploite l’expansion de fichiers temporaires lors du processus d’archivage et s’appuyant sur le comportement étrange du lanceur d’applications ShellExecute de Windows lors d’une tentative d’ouverture d’un fichier dont l’extension contient des espaces. Avec à la clé pour les pirates la possibilité de générer du code arbitraire et donc malveillant sur des systèmes cibles.

Un temps de latence à patcher fatal

Dans le cadre de leur analyse, les chercheurs en sécurité de Google ont ainsi pu déterminer que les pirates étaient soutenus par des Etats reconnus comme étant des terres d’accueil de cybermalfrats en tous genres : la Chine et la Russie au travers des groupes APT 40 (ISLANDDREAMS) pour le premier, et APT 28 (FROZENLAKE) ainsi que Sandworm (FROZENBARENTS) pour le second. Depuis le mois d’avril, la faille dans WinRAR a été utilisée pour diffuser un large éventail de charges utiles de logiciels malveillants, incluant DarkMe, GuLoader et Remcos RAT.

Problème : les exploits liés à cette faille par ces cyberpirates ont continué à se produire jusqu’en septembre, faute d’application de correctif dans la foulée de sa disponibilité.

L’exploitation à grande échelle du bogue WinRAR montre que les exploits de vulnérabilités connues peuvent être très efficaces, même si un correctif est disponible. Même les attaquants les plus sophistiqués ne feront que ce qui est nécessaire pour atteindre leurs objectifs

Ces récentes campagnes d’exploitation du bogue WinRAR soulignent l’importance des correctifs et le fait qu’il reste encore du travail à faire pour permettre aux utilisateurs de garder leurs logiciels sécurisés et à jour ».

– Source

–> Patcher les amis ou utiliser des softs un peu plus à jour et suivis

-

Faut faire gaf à fout de nos jours, rien n’est plus sur

Hello! It looks like you're interested in this conversation, but you don't have an account yet.

Getting fed up of having to scroll through the same posts each visit? When you register for an account, you'll always come back to exactly where you were before, and choose to be notified of new replies (either via email, or push notification). You'll also be able to save bookmarks and upvote posts to show your appreciation to other community members.

With your input, this post could be even better 💗

S'inscrire Se connecter