Des techniciens du Kennedy Space Center de la NASA en Floride préparent le vaisseau spatial Starliner de Boeing pour le ravitaillement.

Dave Calhoun, qui dirigeait Boeing depuis 2020, quittera ses fonctions de PDG à la fin de l’année.

HOUSTON—Bien que cela n’ait pas la même importance pour la conscience publique que les problèmes de sécurité des avions de ligne commerciaux, un vol d’essai réussi du vaisseau spatial Starliner de Boeing en mai serait une bonne nouvelle pour l’entreprise aérospatiale en difficulté.

Ce sera la première fois que la capsule Starliner volera en orbite terrestre basse avec des humains à son bord. Les astronautes de la NASA Butch Wilmore et Suni Williams sont dans les dernières étapes de leur formation pour le soi-disant test en vol en équipage (CFT), une étape avec sept ans de retard sur le calendrier que Boeing a déclaré qu’il pourrait atteindre lorsqu’il a remporté un contrat d’équipage commercial de 4,2 milliards de dollars avec la NASA. il y a une décennie.

Si les horaires sont respectés, Wilmore et Williams décolleront à bord du vaisseau spatial Starliner de Boeing à bord d’une fusée Atlas V de United Launch Alliance après minuit le 1er mai, heure locale, depuis la station spatiale de Cap Canaveral en Floride. Ils transporteront Starliner jusqu’à la Station spatiale internationale pour un séjour d’au moins huit jours, puis ramèneront la capsule vers un atterrissage assisté par parachute et coussin gonflable dans l’ouest des États-Unis, probablement à White Sands, au Nouveau-Mexique.

Un remaniement chez Boeing

Le premier vol spatial habité avec Starliner sera lancé sous la direction d’un PDG de Boeing boiteux. Dave Calhoun, qui a pris la tête de Boeing en 2020, a annoncé lundi qu’il quitterait ses fonctions à la fin de l’année. Le président de Boeing, Larry Kellner, ne briguera pas sa réélection lors de la prochaine assemblée générale des actionnaires. Avec effet immédiat, Boeing remplace également le chef de son unité avions commerciaux.

Les dernières années n’ont pas été bonnes pour Boeing. Une série de lacunes en matière de sécurité dans les activités aériennes commerciales de la compagnie a brisé la réputation de la compagnie. Deux accidents d’avions 737 Max 8 de Boeing en 2018 et 2019 ont tué 346 personnes, et les enquêteurs ont imputé la conception et les logiciels de Boeing à ces accidents.

Les enquêtes sur ces accidents ont révélé que Boeing avait pris des raccourcis et caché des défauts aux régulateurs et aux pilotes dans la conception du 737 Max, destiné à maintenir la compétitivité de l’entreprise face aux avions de nouvelle génération produits par son rival européen Airbus. Puis, en janvier, un bouchon de porte sur un avion 737 Max 9 d’Alaska Airlines a explosé en vol, provoquant une décompression rapide et forçant un atterrissage d’urgence.

Tout le monde à bord a survécu, mais l’incident a déclenché une enquête gouvernementale qui a révélé que les boulons destinés à maintenir le bouchon de porte sur le côté de l’avion manquaient. Les boulons manquaient apparemment lorsque le nouveau 737 Max 9 a quitté l’usine Boeing l’année dernière, et le président du National Transportation Safety Board a rapporté plus tôt ce mois-ci que Boeing n’avait aucune trace des travaux d’installation du bouchon de porte.

Dans un rapport publié le mois dernier par la Federal Aviation Administration, un groupe d’experts a estimé que la culture de sécurité de Boeing était « inadéquate et déroutante ». Le comité a également noté un « manque de contribution des pilotes à la conception et à l’exploitation des avions ».

Ne vous attendez pas à la perfection

Starliner n’a pas non plus été à l’abri de problèmes techniques, d’oublis et de retards. Wilmore, le premier commandant de Starliner, a déclaré à Ars qu’il ne s’inquiétait pas des problèmes dans la division avion de Boeing qui se répercuteraient sur le programme Starliner.

“Ceux-là ne traversent pas”, a déclaré Wilmore dans une interview avec Ars. “Ils ont peut-être une certaine expertise en ingénierie là où ils se croisent, mais ils ont des gens qui travaillent dans la partie spatiale, et ils ont des gens qui travaillent (sur les avions).”

c953b5c4-7aaf-4536-9a12-26e28e18077a-image.png

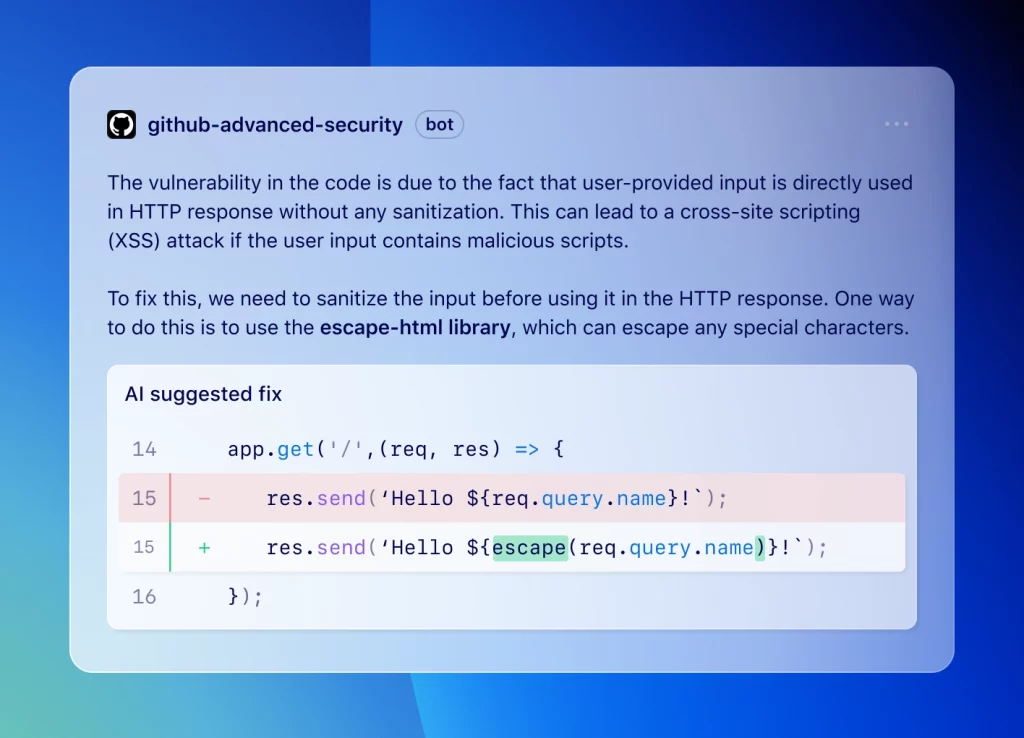

Suni Williams et Butch Wilmore, les deux astronautes de la NASA s’entraînant pour voler sur Starliner, posent avec leur écusson de mission au Johnson Space Center de la NASA à Houston.

Boeing gère son activité d’avions commerciaux comme une division distincte des unités qui construisent des engins spatiaux ou des avions militaires. Mais la société a déjà essayé de regrouper ces programmes non liés. En 2015, Boeing a annoncé la création d’une organisation chargée de gérer le développement de deux de ses projets spatiaux phares – Starliner et la fusée Space Launch System de la NASA – aux côtés de l’avion commercial 777X, du ravitailleur KC-46 de l’Air Force et de la nouvelle génération. Avion présidentiel Air Force One.

À l’époque, Boeing avait déclaré que la nouvelle organisation , calquée sur le développement des avions commerciaux, contribuerait à « briser la courbe des coûts » de ces programmes. Cela permettrait également à l’entreprise “d’appliquer plus efficacement l’expertise en ingénierie, les meilleures pratiques en matière de programmes de développement, ainsi que la gestion et l’intégration des programmes de Boeing à nos activités de développement les plus importantes”.

Plusieurs de ces programmes ont été financiers perdants pour Boeing. La société a subi 2,4 milliards de dollars de pertes sur son contrat à prix fixe avec l’armée de l’air pour convertir deux 747 en avions de transport présidentiels et plus de 7 milliards de dollars de charges sur le programme de ravitailleurs KC-46 de l’armée de l’air, qui repose également sur un contrat à prix fixe. contrat de prix. A ce jour, Boeing est en déficit de 1,4 milliard de dollars sur le programme Starliner.

En revanche, le contrat SLS de Boeing avec la NASA est un accord à coût majoré, ce qui signifie que l’entrepreneur n’est pas responsable des dépassements de coûts. Au lieu de cela, le risque financier est transféré aux contribuables américains. L’étage principal SLS construit par Boeing, bien que coûteux, en retard et consommable , a fonctionné presque parfaitement lors du vol d’essai Artemis I de la NASA en 2022, précurseur des futurs vols humains vers la Lune.

“Il existe dans toute entreprise, toute organisation, une culture qui est définie par les plus hauts niveaux”, a déclaré Wilmore. “Il y a donc un peu de cela, mais il n’y a rien de tout cela de l’autre côté (les avions commerciaux) qui, je dirais, est… même une considération (pour Starliner).”

Wilmore et Williams sont habitués à prendre des risques calculés. Tous deux sont des pilotes d’essai chevronnés de l’US Navy et chacun a déjà volé deux fois dans l’espace.

“Nous ne serions pas assis ici si nous ne ressentions pas et ne disions pas à nos familles que nous nous sentons confiants dans ce vaisseau spatial et dans nos capacités à le contrôler”, a déclaré Williams lors d’une conférence de presse vendredi.

Même si les astronautes sont confiants dans la sécurité de Starliner, le but de cette mission est d’éliminer tout problème avant que Boeing et la NASA ne déclarent le vaisseau spatial prêt à être opérationnel.

219f0345-1e31-49e2-b152-58bc83df232f-image.png

Les astronautes Suni Williams (à gauche) et Butch Wilmore (à droite) à l’intérieur d’un simulateur Starliner au Johnson Space Center de la NASA à Houston.

“Les attentes des médias ne devraient pas être parfaites”, a déclaré Wilmore. “Il s’agit d’un vol d’essai. Voler et opérer dans l’espace est difficile. C’est vraiment difficile, et nous allons trouver des choses. C’est prévu. C’est le premier vol où nous intégrons toutes les capacités de ce vaisseau spatial.”

Les observateurs extérieurs, a déclaré Wilmore, “ne réalisent pas qu’il y a des vols en cours avec des F-18 à l’époque, ou avec les T-45 que j’ai pilotés, sur lesquels nous avons trouvé des choses et les avons réparées”.

“Vous n’avez pas de visibilité sur ces programmes et ces vols”, a-t-il déclaré. "Celui-ci est visible, surtout avec certaines des choses qui se sont produites. Alors n’attendez pas cette chose, s’il vous plaît. Cela ne sera pas parfait. Mais cela ne sera pas mauvais non plus. Nous n’irions pas si nous Je pensais que… Ce seront des choses qui seront rectifiables. Et le tout, c’est de se lever, d’arriver à la station spatiale et de revenir, et nous allons montrer qu’elle a cette capacité.

Certification pour l’équipage

Le vol d’essai est une dernière étape avant que la NASA n’approuve officiellement Starliner pour des vols réguliers de rotation d’équipage de six mois vers la station spatiale, chacun transportant quatre astronautes. SpaceX, l’autre sous-traitant des équipages commerciaux de la NASA, fournit ce service depuis 2020.

Avec Starliner, la NASA disposera simultanément de deux vaisseaux spatiaux orbitaux à capacité humaine, ce que l’agence n’a jamais eu auparavant. La mise en ligne de Starliner réduira également la dépendance de la NASA à l’égard du Soyouz russe comme option de secours pour le transport de l’équipage.

Steve Stich, responsable du programme des équipages commerciaux de la NASA, a déclaré vendredi que l’agence spatiale était sur le point de certifier et d’évaluer par des humains le vaisseau spatial Starliner pour le prochain vol d’essai des astronautes. Les ingénieurs disposent de données provenant de deux vols d’essai non pilotés du Starliner, d’une démonstration d’abandon du lancement et de tests au sol approfondis qui montrent que le vaisseau spatial devrait répondre aux normes de sécurité de la NASA.

“De mon point de vue, jusqu’à présent, il semble que nous ayons tout examiné”, a déclaré Stich. "Nous avons effectué, dans de nombreux cas, une analyse indépendante, et nous faisons la même chose pour le Dragon (de SpaceX) par rapport aux charges d’atterrissage. , abandonner la performance, le rendez-vous et l’amarrage, toutes ces sortes de choses.

Arriver à ce point a été un véritable défi pour Boeing et la NASA. Le premier vol d’essai orbital du Starliner en 2019, sans équipage à l’intérieur, s’est terminé prématurément après qu’un problème logiciel ait provoqué une mauvaise heure de l’horloge de sa mission. Cela a amené la capsule à brûler plus de carburant que prévu après son arrivée dans l’espace, l’empêchant d’atteindre la station spatiale.

Les valves corrodées à l’intérieur du système de propulsion du Starliner ont provoqué un autre retard en 2021, lorsque Boeing était sur le point de lancer une nouvelle reprise du vol d’essai en difficulté de 2019. Enfin, en mai 2022, Boeing a lancé et amarré avec succès un vaisseau spatial Starliner à la Station spatiale internationale, puis a ramené la capsule sur Terre.

Les ingénieurs ont résolu des problèmes relativement mineurs avec les propulseurs et le système de refroidissement du Starliner découverts lors du vol d’essai de 2021, et Boeing semblait être sur la bonne voie pour lancer le test en vol avec équipage l’été dernier. Mais comme dans un jeu de taupe , les examens de préparation au vol ont révélé d’autres problèmes avec les parachutes de Starliner et la présence de ruban inflammable à l’intérieur du vaisseau spatial, entraînant un autre retard de près d’un an .

“Nous pouvons affirmer avec certitude que ces problèmes sont derrière nous”, a déclaré Mark Nappi, responsable du programme Starliner de Boeing.

Les responsables de la NASA et de Boeing ont pris ce temps supplémentaire pour effectuer des tests logiciels intégrés supplémentaires et introduire une conception de parachute améliorée qui n’était auparavant pas censée voler sur Starliner avant une mission ultérieure.

Stich a déclaré que l’agence surveillait de près Boeing dans le cadre du programme Starliner.

“Nous avions des gens côte à côte qui inspectaient la bande, inspectaient le câblage après que la bande ait été retirée, s’assurant que cela était fait correctement, même chose avec les parachutes. Le processus est donc un peu différent de celui de l’aviation”, a-t-il déclaré. “Nous parlons de deux vaisseaux spatiaux qui vont effectuer plusieurs missions. Chacun de ces vaisseaux spatiaux reçoit donc beaucoup de soins et d’alimentation individuels, et la NASA est aux côtés de Boeing.”

La NASA examine toujours les données sur les parachutes redessinés de Boeing, même si Stich a déclaré que le dernier test de parachute “nous a donné une grande confiance dans ce système”. La NASA termine également une analyse indépendante du système d’interruption de lancement du Starliner, mais comme pour les parachutes, Stich a déclaré qu’il espérait finaliser l’approbation de ce système par l’agence d’ici avril.

“Les ingénieurs en chef s’assoient maintenant avec chacune de leurs disciplines pour poser ces mêmes questions. Avons-nous oublié quelque chose ? Êtes-vous inquiet à propos de quelque chose ? Pensez-vous qu’il y a un domaine dans lequel nous devons travailler un peu plus ?” dit Stich.

Pendant ce temps, les techniciens de Boeing du Kennedy Space Center de la NASA en Floride chargent le vaisseau spatial Starliner avec des propulseurs avant sa date de lancement prévue le 1er mai. Il s’agit de la même capsule d’équipage qui a volé en orbite lors du vol d’essai sans pilote en 2019. Une fois le ravitaillement terminé. , les équipes au sol transféreront la capsule de l’usine de Boeing vers le 10 avril vers un hangar vertical sur la rampe de lancement de l’ULA, à quelques kilomètres de là, à la station spatiale de Cap Canaveral, où l’ULA la soulèvera au sommet de la fusée Atlas V déjà assemblée.

En supposant que toutes ces étapes se déroulent sans accroc, l’Atlas V sera déployé sur sa rampe de lancement quelques jours avant le décollage. Puis, à la fin du 30 avril, Wilmore et Williams enfileront leurs combinaisons pressurisées bleues unies et s’attacheront au Starliner pour le lancement à 00h55 HAE (04h55 UTC) le 1er mai.

Source: https://arstechnica.com/space/2024/03/despite-turbulence-at-boeing-astronauts-are-ready-to-fly-companys-starliner/

Une petite prière pour Suny et Butch, ils vont surement en avoir bien besoin…

Quant à vous, sortez couvert.

+0

2 Votes2 Posts82 Views

+0

2 Votes2 Posts82 Views +2

1 Votes827 Posts13k Views

+2

1 Votes827 Posts13k Views